Eurecom的研究人員開發六種新的攻擊,統稱為“BLUFFS”,可以破壞藍牙會話的保密性,從而允許設備冒充和實施中間人(MitM)攻擊。發現這些攻擊的DanieleAntonioli解釋說,BLUFFS利用藍牙標準中兩個先前未知的缺陷,這些缺陷與如何導出會話密鑰來解密交換數據有關。

這些缺陷並非特定於硬件或軟件配置,而是架構性的,這意味著它們從根本上影響藍牙。

這些問題通過標識符 CVE-2023-24023 進行跟蹤,並影響藍牙核心規范 4.2 至 5.4。

考慮到完善的無線通信標準的廣泛使用以及受漏洞影響的版本,BLUFFS 可以適用於數十億設備,包括筆記本電腦、智能手機和其他移動設備。

BLUFFS 如何運作

BLUFFS 是一系列針對藍牙的攻擊,旨在破壞藍牙會話的前向和未來保密性,從而損害設備之間過去和未來通信的機密性。

這是通過利用會話密鑰派生過程中的四個缺陷(其中兩個是新的)來強制派生較短、較弱且可預測的會話密鑰 (SKC) 來實現的。

接下來,攻擊者暴力破解密鑰,使他們能夠解密過去的通信並解密或操縱未來的通信。

攻擊步驟

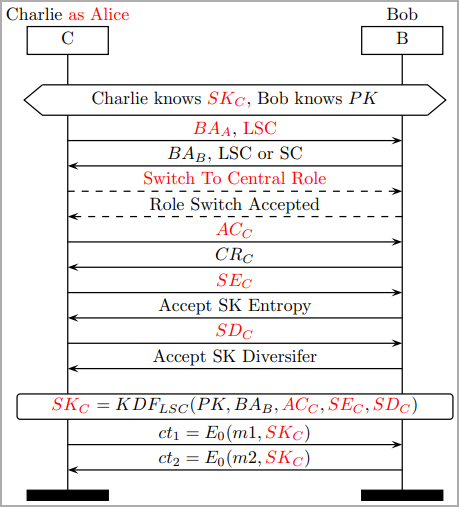

執行攻擊的前提是攻擊者位於交換數據的兩個目標的藍牙范圍內,並冒充一個目標與另一個目標協商弱會話密鑰,提出盡可能低的密鑰熵值並使用恒定的會話密鑰多樣化器。

在欺騙合法方的同時協商會話密鑰

已發表的論文介紹六種類型的 BLUFFS 攻擊,涵蓋冒充和 MitM 攻擊的各種組合,無論受害者是否支持安全連接 (SC) 還是傳統安全連接 (LSC),這些攻擊都會起作用。

研究人員在 GitHub 上開發並分享一個工具包,展示 BLUFFS 的有效性。 它包括一個用於測試攻擊的 Python 腳本、ARM 補丁、解析器以及在測試期間捕獲的 PCAP 樣本。

影響和補救

BLUFFS 影響 2014 年 12 月發佈的藍牙 4.2,以及 2023 年 2 月發佈的最新藍牙 5.4 的所有版本。

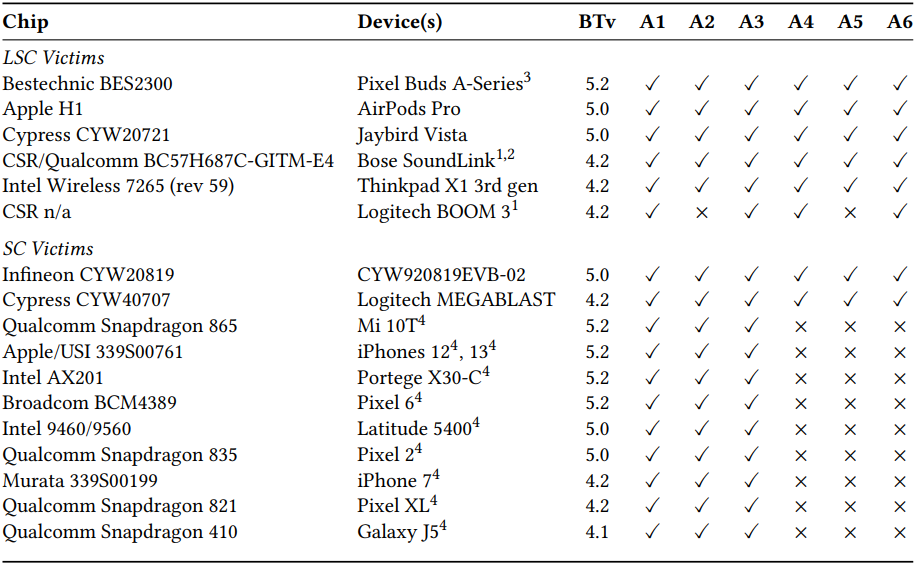

Eurecom 論文展示 BLUFFS 針對各種設備的測試結果,包括智能手機、耳機和筆記本電腦,運行藍牙版本 4.1 到 5.2。 所有這些都被證實容易受到六分之三的 BLUFFS 攻擊的影響。

BLUFFS 針對多種設備進行測試

該論文還提出以下向後兼容的修改,這些修改將增強會話密鑰的派生並減輕 BLUFFS 和類似的威脅:

為傳統安全連接 (LSC) 引入新的“密鑰派生函數”(KDF),其中涉及相互隨機數交換和驗證,從而增加最小的開銷。

設備應使用共享的配對密鑰來進行密鑰多樣化的相互認證,以確保會話參與者的合法性。

盡可能實施安全連接 (SC) 模式。

維護會話密鑰多樣化符的緩存以防止重復使用。

負責監督藍牙標準開發並負責技術許可的非營利組織藍牙SIG(特殊興趣小組)已收到Eurecom 的報告,並在其網站上發佈一份聲明:

https://www.bluetooth.com/learn-about-bluetooth/key-attributes/bluetooth-security/bluffs-vulnerability/

該組織建議實施拒絕低於七個八位位組的低密鑰強度的連接,使用“安全模式 4 級別 4”,以確保更高的加密強度級別,並在配對時以“僅安全連接”模式運行。