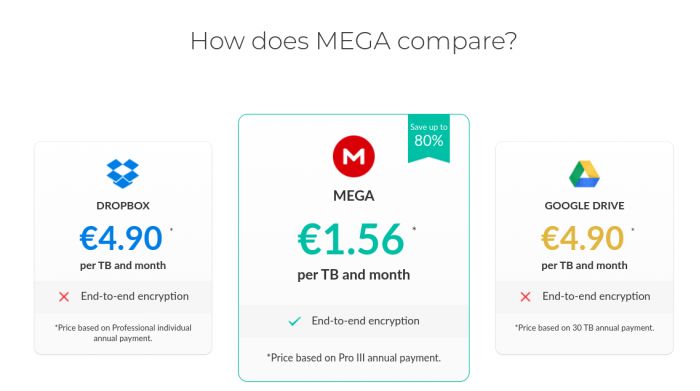

在“無法解密用戶存儲數據”的承諾下,由傳奇人物KimDotcom在十年前推出的Mega雲存儲服務,已經吸引瞭2.5億註冊用戶。同時平臺上托管的文件數量達到瞭1200億,並占用瞭超過1000PB的存儲空間。在官網上,Mega更是直接搬出瞭與Dropbox和GoogleDrive等競品的對比——尤其強調自傢服務采用瞭端到端的加密措施。

(via ARS Technica)

尷尬的是,周二公佈的一項研究表明,Mega 掌管的基礎設施實體,其實並不能充分保障用戶存儲數據的安全。

作者指出,Mega 采用的文件加密機制充滿瞭低級的密碼學缺陷,使得別有用心的人可以在用戶登錄足夠多的次數後、輕松執行完整的密鑰恢復攻擊。

得逞後,攻擊者便可破譯用戶存儲的文件、甚至將其它惡意文件上傳到用戶的存儲庫 —— 即便表面上看起來與此前真實上傳的數據沒有區別。

研究人員寫道 —— 我們已證明 Mega 的系統無法保護其用戶免受惡意服務器的侵害,並提出瞭五種不同的 攻擊手段,它們都會對用戶文件的機密性造成極大的破壞。

我們構建瞭所有攻擊的概念驗證,並展示瞭實際可利用性。此外用戶數據的完整性也陷入瞭風險,攻擊者可隨意植入其指定的惡意軟件,且可繞過客戶端的所有真實性檢查。

即使三月私下收到瞭研究人員的報告,Mega 周二開始推送的一項更新,依然隻能算是一個讓攻擊執行變得更加困難的臨時解決方案。

研究人員警告稱,該補丁並未解決密鑰重用、缺乏完整性檢查、以及之前發現的其它系統性問題。他們在一封電子郵件中寫道:

這意味著,如果其它攻擊的先決條件以某種不同的方式得到滿足,這些漏洞仍可被利用。

正因如此,即使系統不再受到此前提出的確切攻擊鏈的影響,我們對該補丁還是並不認可。

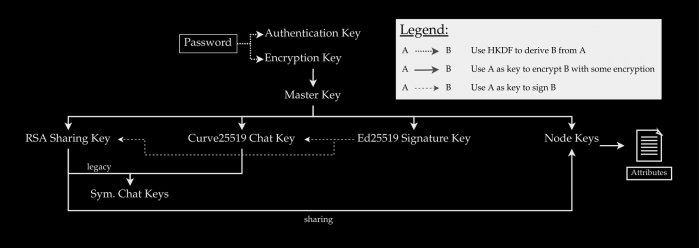

RSA Key Recovery Attack(via)

問題在於 Mega 的安全層次結構缺乏確保密鑰完整性的任何手段,導致服務器不會拒絕一個無效的密鑰、而是繼續與一個無效的密鑰進行交互,這使得平臺很容易遭受密鑰恢復攻擊。

如果使用暴力手段,攻擊者可在 1023 次客戶端登錄後恢復 RSA 私鑰。但若使用二分法 + 格密碼分析,攻擊所需的嘗試次數就可減少到 512 次 —— 正如 mega-awry.io 的概念驗證所示。

遺憾的是,Mega 董事長 Stephen Hall 否認其失掉瞭十年前向用戶作出的承諾。理由是該漏洞隻能在處於活動狀態的用戶登錄超過 512 次時才會讓惡意行為者得逞,但這種情況是相當罕見的。

至於後續 Mega 是否會參考研究人員給出的中長期修復方案,仍有待時間去檢驗。