安全研究人員去年秋天發現一系列嚴重的漏洞,這些漏洞會讓黑客從多個制造商那裡竊取車輛和客戶數據。在一個新的更新中,其中一位研究人員寫道,這些漏洞的影響范圍更廣,甚至可以影響到執法和緊急服務車輛。

根據研究人員Sam Curry的最新報告,多個漏洞可能讓攻擊者遠程跟蹤和控制不同制造商的警車、救護車和消費者車輛。這次更新是在11月的類似通知之後進行的。

這些弱點源自於控制超過1500萬臺設備(其中大部分是車輛)的GPS和Telematics的公司的網站--Spireon Systems。研究人員描述Spireon公司的網站已經過時,可以通過一些巧妙的方法用管理員賬戶登錄。

在那裡,他們可以遠程跟蹤和控制警車、救護車和商業車輛的車隊。攻擊者可以解鎖汽車,啟動它們的引擎,禁用它們的點火開關,向整個車隊發送導航命令,並控制固件更新,從而有可能發送惡意軟件載荷。

SiriusXM的遠程系統漏洞可以讓黑客隻用每輛車的車輛識別碼就能偷走Acura、Honda、Infiniti和Nissan的車輛。他們還可以訪問客戶的個人信息。新報告揭示起亞、現代和Genesis車型也有類似危險。

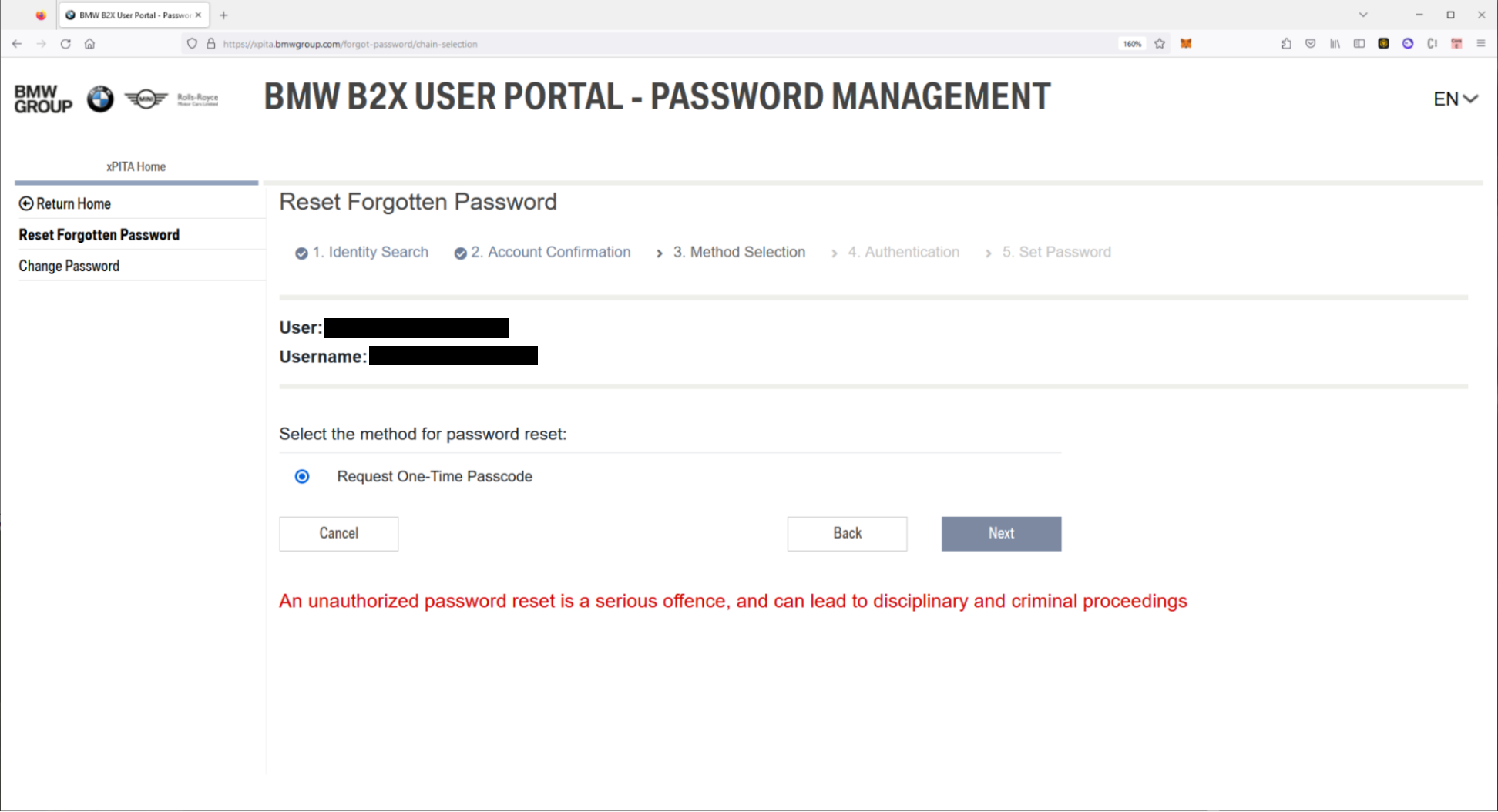

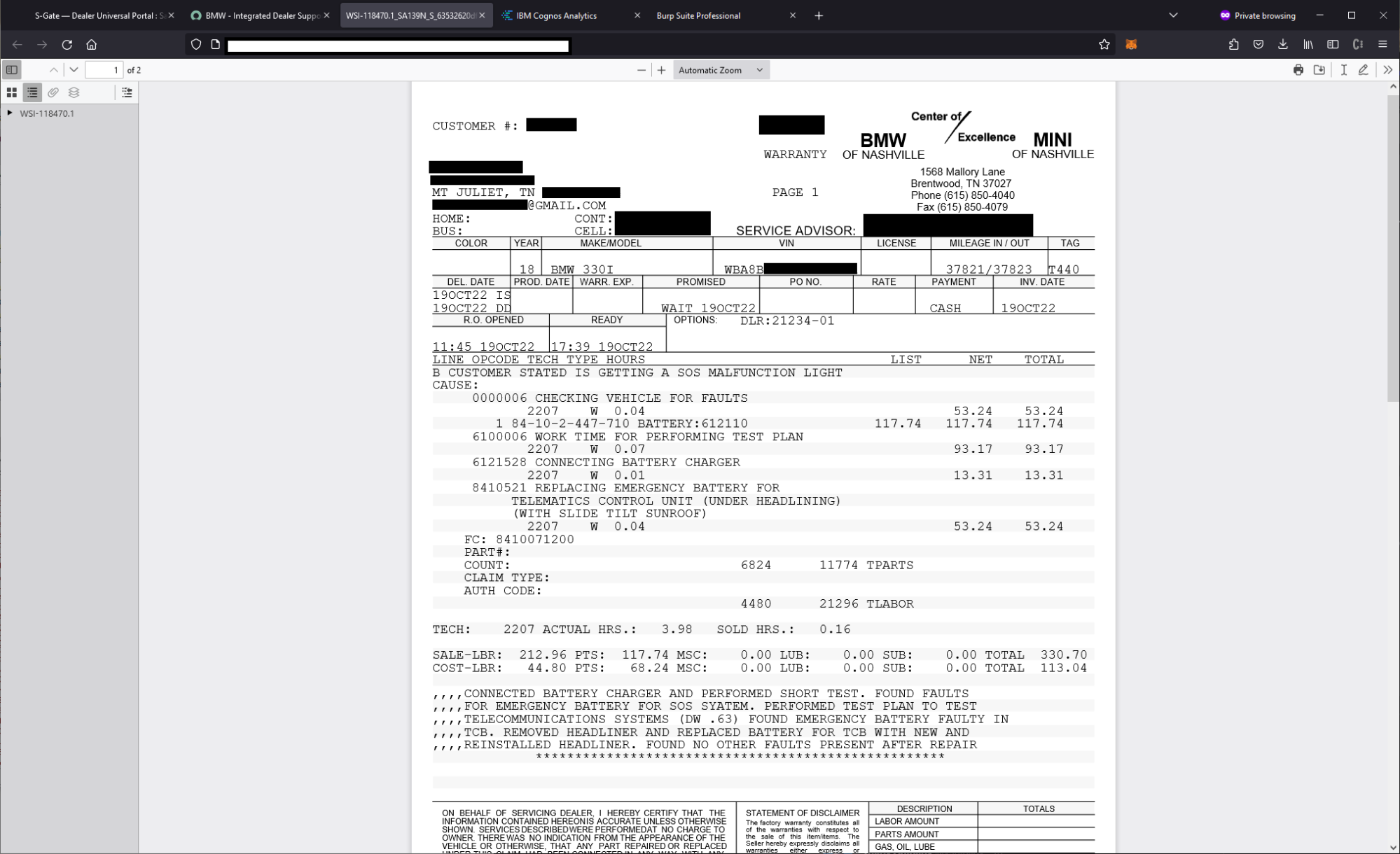

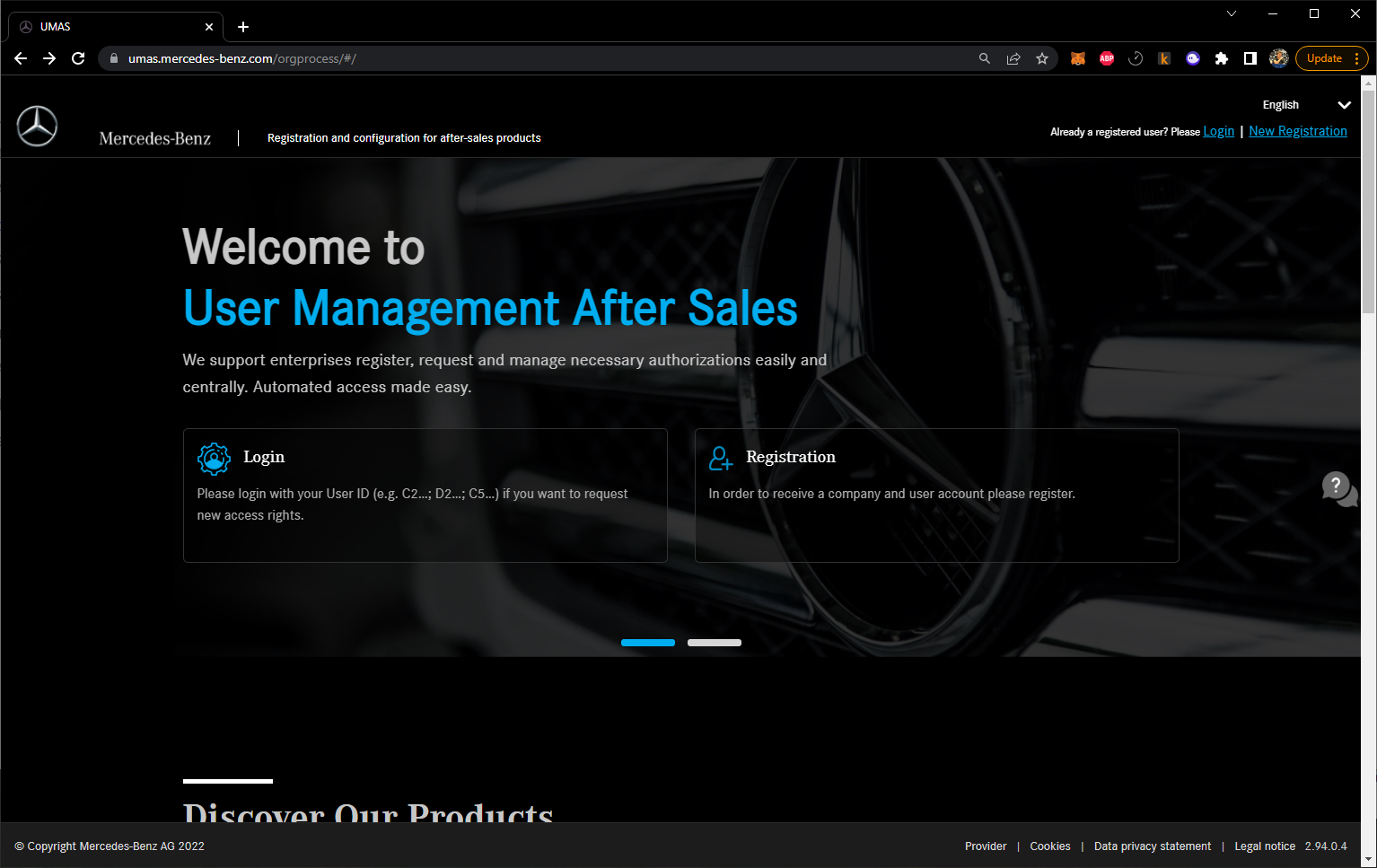

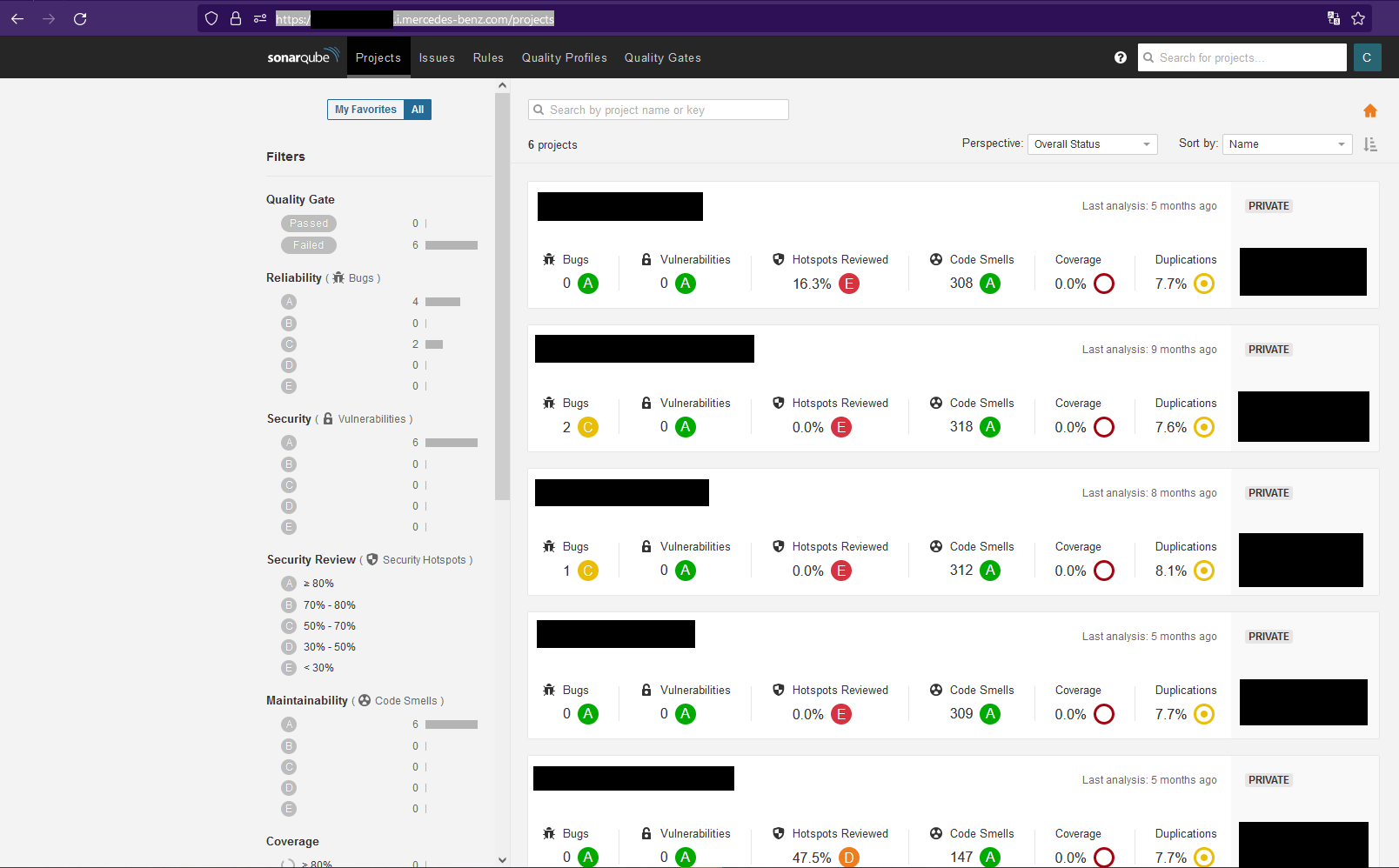

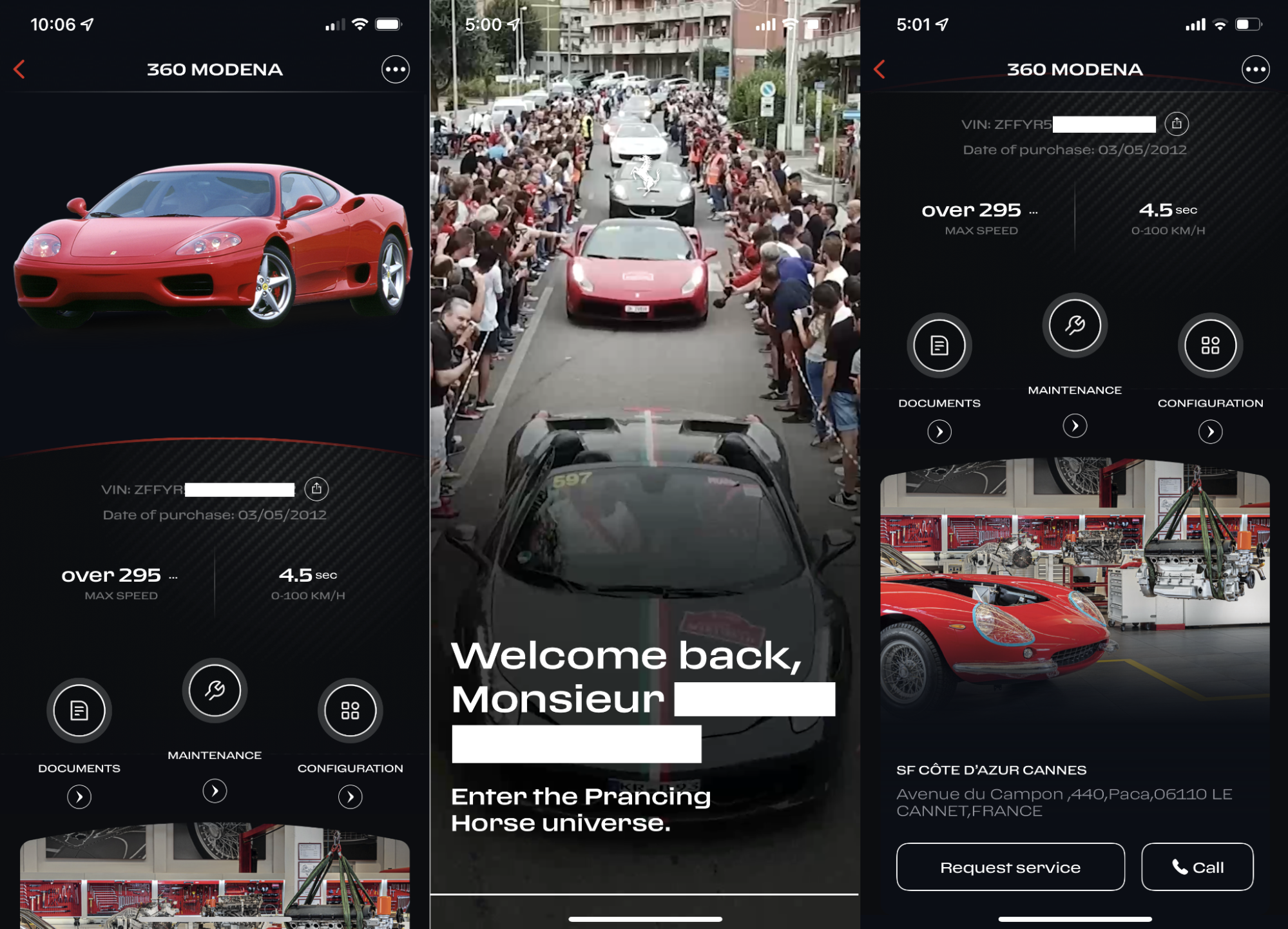

此外,配置錯誤的單點登錄系統使研究人員能夠訪問寶馬、奔馳和勞斯萊斯的內部企業系統。這些缺陷並沒有授予直接的車輛訪問權。但是,攻擊者仍然可以侵入奔馳的內部通信,訪問寶馬經銷商的信息,並劫持寶馬或勞斯萊斯的員工賬戶,法拉利網站的安全漏洞也讓研究人員進入管理權限並刪除所有客戶信息。

研究人員還發現,大多數(不是全部)加州數字車牌都容易受到攻擊者的攻擊。去年該州將數字車牌合法化後,一傢名為Reviver的公司可能處理所有的車牌,Reviver的內部系統出現安全故障。數字車牌持有者可以使用Reviver更新他們的車牌,並遠程報告他們被盜。然而,漏洞允許攻擊者賦予普通的Reviver賬戶以更高的權限,可以跟蹤、改變和刪除系統中的任何條目。

Curry的最新博客文章為那些對細枝末節感興趣的人廣泛地詳述他和其他黑客在研究時所使用的方法:

https://samcurry.net/web-hackers-vs-the-auto-industry/

他的團隊在披露之前向受影響的公司報告這些漏洞。至少其中一些公司確認發佈安全補丁。