本周對全球最大銀行-中國工商銀行(ICBC)的破壞性勒索軟件攻擊可能與Citrix上個月披露的NetScaler技術中的一個關鍵漏洞有關。這一情況凸顯為什麼企業需要立即針對這一威脅打補丁。

所謂的"CitrixBleed"漏洞(CVE-2023-4966)影響多個內部部署版本的 Citrix NetScaler ADC 和 NetScaler Gateway 應用交付平臺。

在 CVSS 3.1 分級中,該漏洞的嚴重性為 9.4 分(滿分 10 分),攻擊者可借此竊取敏感信息並劫持用戶會話。Citrix 稱該漏洞可被遠程利用,攻擊復雜度低,無特殊權限,也無需用戶交互。

在 Citrix 於 10 月 10 日發佈受影響軟件的更新版本之前幾周,威脅者自 8 月份以來就一直在積極利用該漏洞。發現並向 Citrix 報告該漏洞的 Mandiant 研究人員還強烈建議企業終止每個受影響 NetScaler 設備上的所有活動會話,因為即使在更新後,驗證會話仍有可能繼續存在。

對工商銀行美國分行的勒索軟件攻擊似乎是漏洞利用活動的一個公開表現。該銀行在本周早些時候的一份聲明中披露,它在 11 月 8 日遭遇勒索軟件攻擊,導致部分系統癱瘓。《金融時報》和其他媒體援引消息人士的話稱,LockBit 勒索軟件運營商是這次攻擊的幕後黑手。

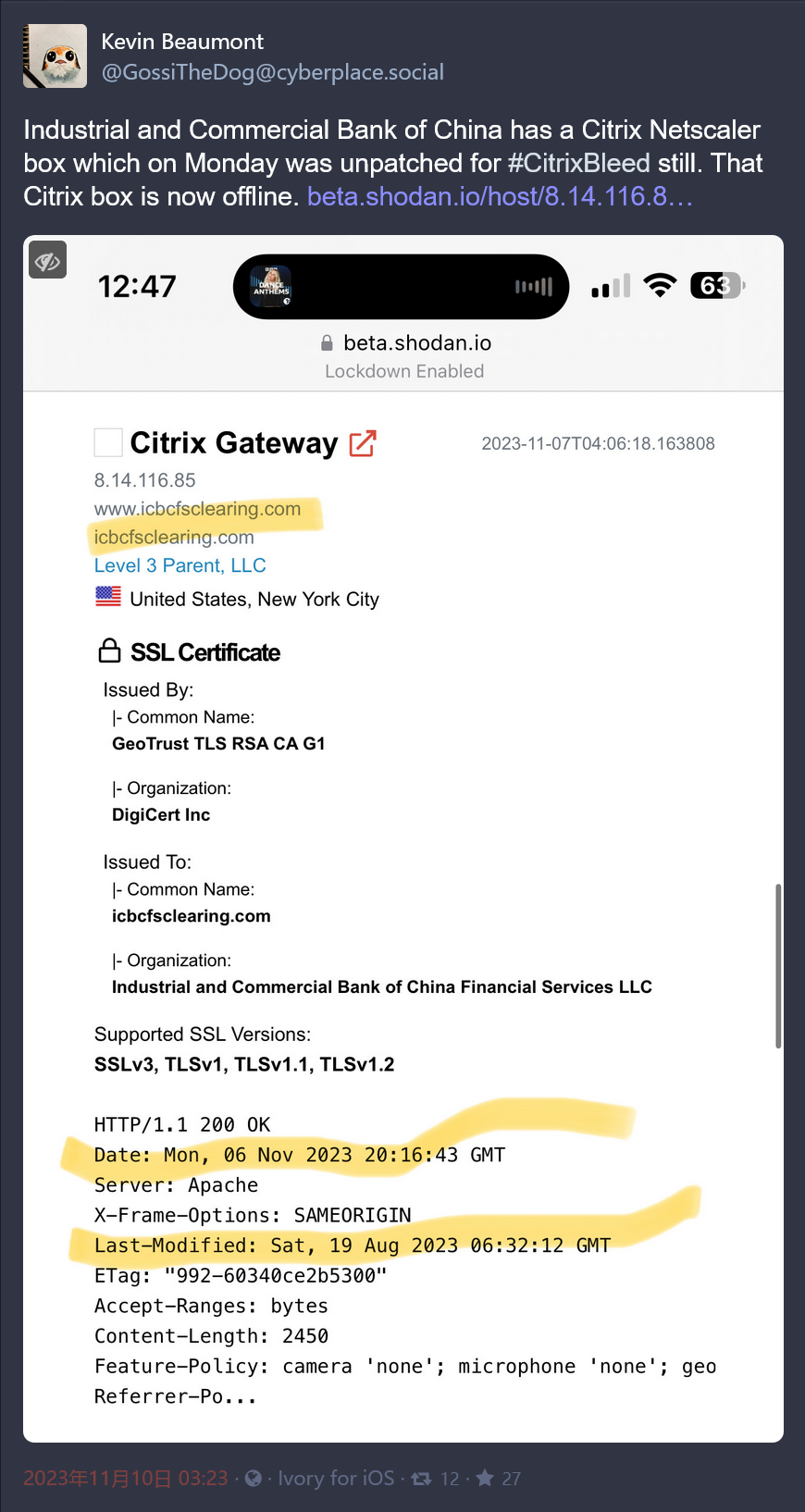

安全研究員凱文-博蒙特(Kevin Beaumont)指出,中國工商銀行11月6日未打補丁的Citrix NetScaler是LockBit行動者的一個潛在攻擊媒介。

博蒙特說:"截至撰寫本篇文章時,仍有超過 5000 個組織沒有為 #CitrixBleed 打補丁。它允許攻擊者完全、輕松地繞過所有形式的身份驗證,正在被勒索軟件集團利用。它就像在組織內部指點和點擊一樣簡單,讓攻擊者在另一端擁有一臺完全交互的遠程桌面電腦。"

最近幾周,針對未減弱的 NetScaler 設備的攻擊已成為大規模利用的對象。公開的缺陷技術細節至少助長部分攻擊活動。

ReliaQuest 本周的一份報告顯示,目前至少有四個有組織的威脅組織正在針對該漏洞進行攻擊。其中一個組織已經自動利用 CitrixBleed。ReliaQuest報告稱,就在11月7日至11月9日期間,觀察到"多起以Citrix Bleed利用為特征的獨特客戶事件"。

ReliaQuest 表示:"ReliaQuest 在客戶環境中發現多起威脅行為者使用 Citrix Bleed 漏洞利用的案例。"該公司指出:"在獲得初始訪問權限後,攻擊者迅速對環境進行枚舉,重點是速度而不是隱蔽性。ReliaQuest 說,在一些事件中,攻擊者外泄數據,而在另一些事件中,他們似乎試圖部署勒索軟件。"

互聯網流量分析公司GreyNoise的最新數據顯示,至少有51個IP地址試圖利用CitrixBleed,低於10月底的70個左右。

利用活動促使美國網絡安全和基礎設施安全局(CISA)本周發佈應對 CitrixBleed 威脅的新指南和資源。CISA 警告說,該漏洞會被"主動、有針對性地利用",並敦促各組織"將不受限制的設備更新到 Citrix 上個月發佈的更新版本"。

該漏洞本身是一個緩沖區溢出問題,可導致敏感信息泄露。當 NetScaler 配置為身份驗證、授權和計費(AAA)或網關設備(如 VPN 虛擬服務器或 ICA 或 RDP 代理)時,該漏洞會影響內部部署版本。