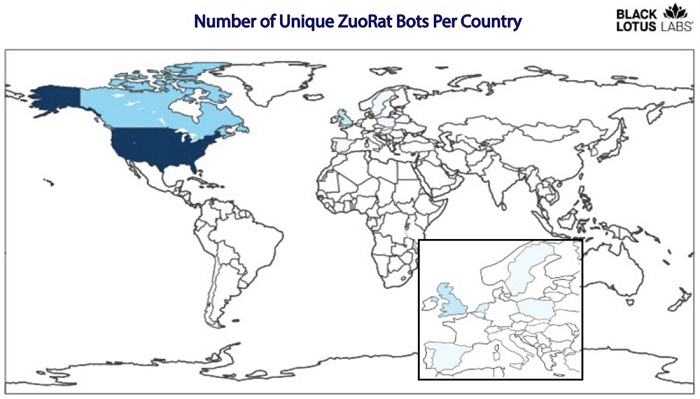

周二有報道稱:一個技術異常先進的黑客組織,花瞭將近兩年時間用惡意軟件感染北美和歐洲的各種路由器,進而完全控制瞭Windows、macOS和Linux聯網設備的運行。LumenTechnologies旗下BlackLotus實驗室的研究人員指出,其已確認至少80款被隱形惡意軟件感染的目標,且涉及思科、Netgear、華碩和GrayTek等品牌的路由器型號。

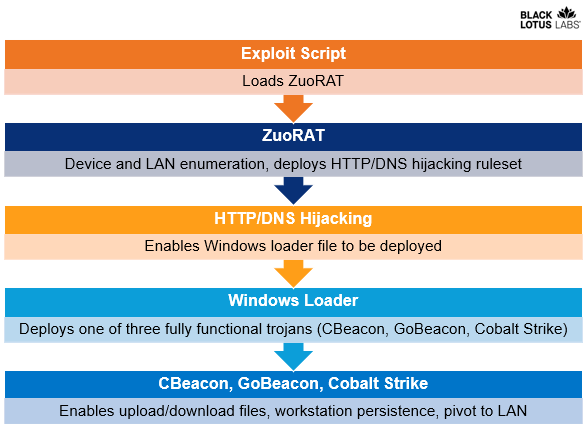

圖 1 - ZuoRAT 活動概述(來自:Black Lotus Labs)

安全研究人員指出,針對路由器的 ZuoRAT 攻擊的幕後操盤手,或有著深厚且復雜的背景。作為更廣泛的黑客活動的一部分,這款遠程訪問木馬的活動,至少可追溯到 2020 年 4 季度。

看到專為 MIPS 架構編寫的定制惡意軟件,這項發現為無數小型和傢庭辦公室(SOHO)路由器用戶敲響瞭安全的警鐘。

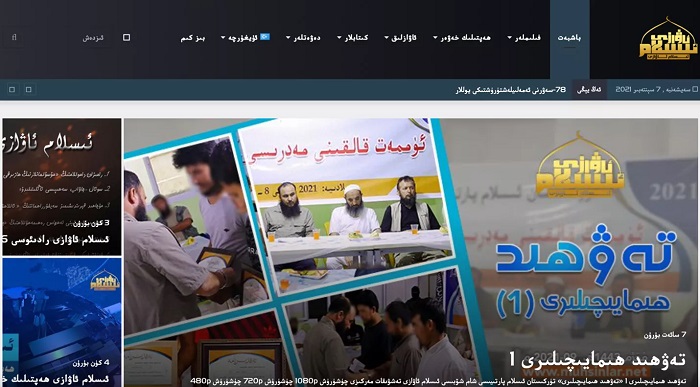

圖 2 - 命令與控制服務器上托管的默認登錄頁面

盡管很少被報道,但通過路由器來隱匿意圖,惡意軟件不僅能夠枚舉連接到受感染路由器的所有設備,還可以收集其收發的 DNS 查詢與網絡流量。

同時涉及 DNS 和 HTTP 劫持的中間人攻擊也相當罕見,這進一步表明 ZuoRAT 背後有著相當高水準的復雜威脅參與者的身影。

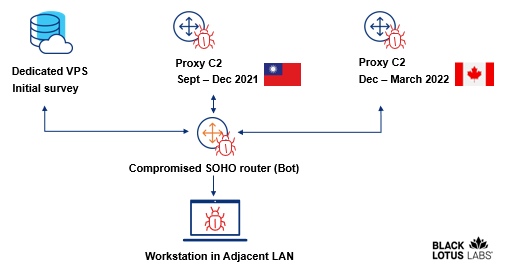

圖 3 - 通訊跳板示意

Black Lotus 至少在這輪惡意軟件活動期間揪出瞭四個可疑的對象,且其中有三個都看得出是從頭精心編制的。

首先是基於 MIPS 的 ZuoRAT,它與 Mirai 物聯網惡意軟件極其相似,曾涉及破紀錄的分佈式拒絕服務(DDoS)攻擊,但它通常是利用未及時修補的 SOHO 設備漏洞來部署的。

圖 4 - ZuoRAT 惡意軟件的全球分佈

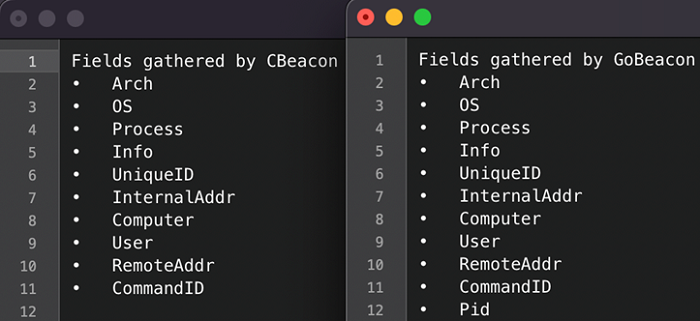

安裝後,ZuoRAT 會枚舉連接到受感染路由器的設備。接著威脅參與者可利用 DNS / HTTP 劫持,引導聯網設備安裝其它特別定制的惡意軟件 —— 包括 CBeacon 和 GoBeacon 。

前者采用 C++ 編程語言,主要針對 Windows 平臺。後者使用 Go 語言編寫,主要針對 Linux / macOS 設備。

圖 5 - 惡意軟件附帶的三無證書

ZuoRAT 還可借助泛濫的 Cobalt Strike 黑客工具來感染聯網設備,且遠程的命令與控制基礎設施也被可疑搞得相當復雜,以掩蓋其真實目的。

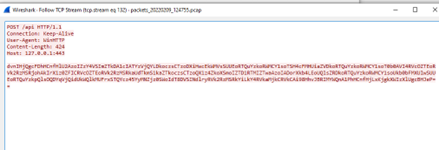

圖 6 - CBeacon 在實驗室環境中生成的流量截圖

期間 Black Lotus 安全研究人員留意到瞭來自 23 個 IP 地址的路由器和 C&C 服務器建立瞭持久連接,意味著攻擊者正在執行初步調查以確定目標是否有深入攻擊的價值。

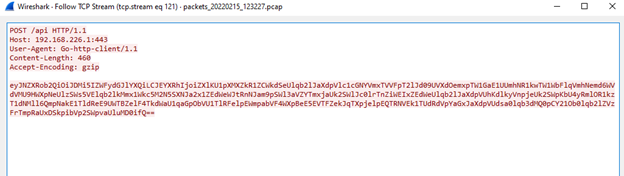

圖 7 - Go 代理的網絡流量截圖

慶幸的是,與大多數路由器惡意軟件一樣,ZuoRAT 無法在設備重啟後留存(由存儲在臨時目錄中的文件組成)。此外隻需重置受感染的設備,即可移除最初的 ZuoRAT 漏洞利用。

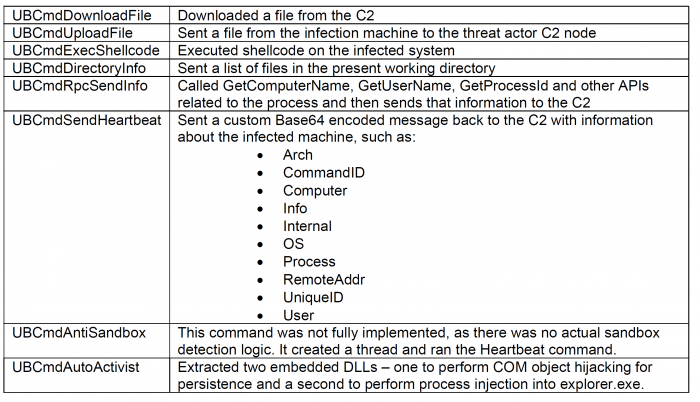

CBeacon 包含的八個預構建函數的功能調用

即便如此,我們還是推薦大傢及時檢查長期聯網設備的固件更新。否則一旦被感染其它惡意軟件,終端設備用戶還是很難對其展開徹底的消殺。

圖 8 - 在 CBeacon / GoBeacon 上運行的 C2.Heartbeat 比較

有關這輪惡意軟件活動的更多細節,還請移步至 Black Lotus Labs 的 GitHub 主頁查看。