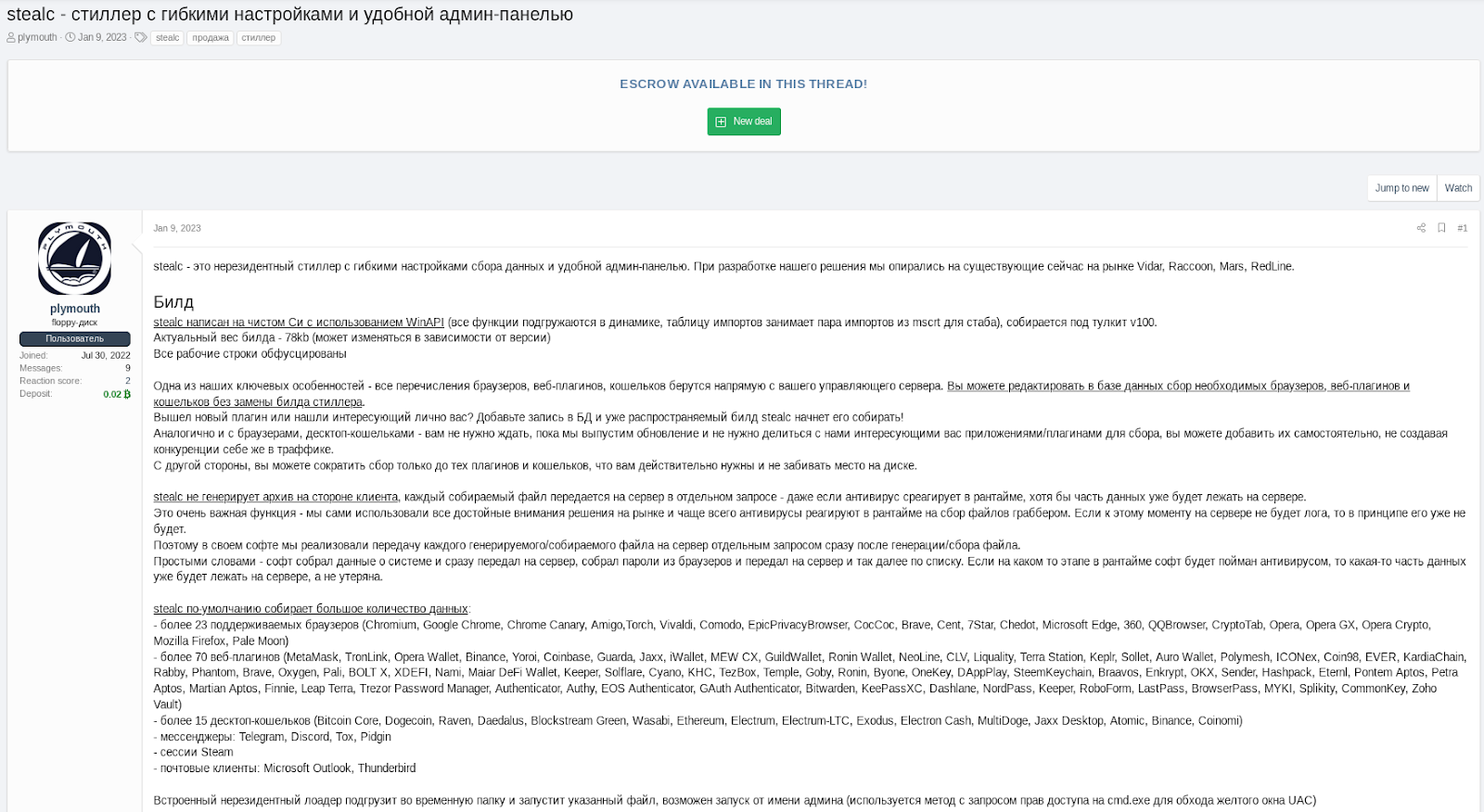

最近,一種名為"Stealc"的新型信息竊取惡意軟件在暗網中流傳,它不僅在尋找下一個受害者,而且還在尋找下一個客戶。來自SEKOIA的網絡安全研究人員最近發現,一個名為"普利茅斯"的威脅行為者在多個地下論壇上宣傳該惡意軟件。

據介紹,Stealc是一個功能齊全、隨時可以使用的信息竊取工具,它基於更流行的信息竊取工具所帶來的"經驗"搭建出來,如Vidar、Racoon、Mars和Redline Stealer。

Stealc至少每周會有一次新的調整和升級。它的一些新功能包括一個指揮和控制(C&C)中心的URL隨機器,以及改進的日志搜索和排序系統。

除這些,Stealc還具有以下特點和能力:

大小隻有80KB

使用合法的第三方DLL

用C語言編寫,濫用Windows API函數

自動竊取並發回數據

針對22個瀏覽器、75個插件和25個桌面錢包設計

除在暗網論壇上做廣告外,"普利茅斯"還通過創建關於如何破解軟件的虛假YouTube教程,將惡意軟件部署到各種電腦上。然後,這些視頻將把毫無戒心的用戶引向一個將部署Stealc的下載網站。

一旦惡意軟件安裝在受害者的電腦上,它就會進行反分析檢查,以確保它不是在虛擬環境或沙盒上運行。接下來,它加載Windows API函數並開始與C&C中心通信,以發送受害者的硬件標識符和構建名稱。然後,該惡意軟件將收到一組指令。

在這一點上,Stealc將開始從目標瀏覽器、擴展程序和應用程序收集數據。它還將執行其文件抓取器(如果其處於活動狀態),並將所有文件提交到C&C服務器。在成功竊取數據後,Stealc將自己和下載的DLL文件從受害者的電腦中刪除,以避免被發現。

SEKOIA表示,它已經發現40多個與Stealc有關的C&C服務器,這意味著該惡意軟件已經在分發竊取者惡意軟件的網絡犯罪分子中流行起來。

為保護你的電腦免受惡意軟件的侵害,請始終保持你的安全軟件的更新,不要從草率的網站下載或安裝軟件。最後,不要打開未經請求的電子郵件的附件或鏈接,因為它們可能含有惡意軟件。