本周四,卡巴斯基的安全團隊發佈瞭一份令人擔憂的報告。報告指出在Exchange服務器上發現瞭一個全新的、難以檢測的後門。這種名為SessionManager的惡意軟件於2022年初首次被發現。

Exchange 被全球多個國傢的政府、醫療機構、軍事組織、非政府組織等廣泛使用,因此該後門的破壞力可以說是非常驚人的。

卡巴斯基安全團隊表示 SessionManager 惡意軟件樣本目前並沒有被大多數主流在線文件掃描服務標記。此外,在 90% 的目標組織中,SessionManager 感染會持續存在。

SessionManager 背後的威脅參與者在過去 15 個月裡一直在使用它。卡巴斯基懷疑一個名為 Gelsemium 的黑客組織對這些攻擊負責,因為黑客模式符合該組織的 MO。然而,分析師無法證實 Gelsemium 是罪魁禍首。

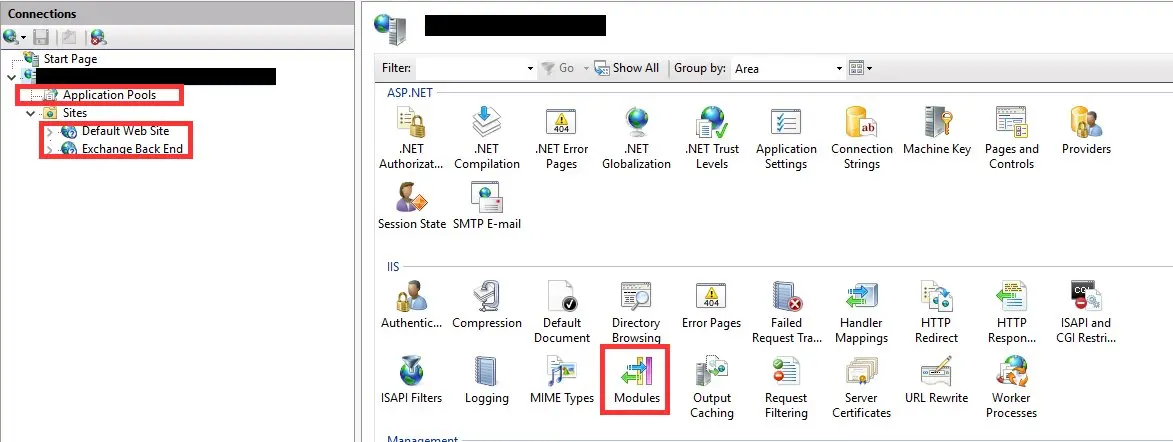

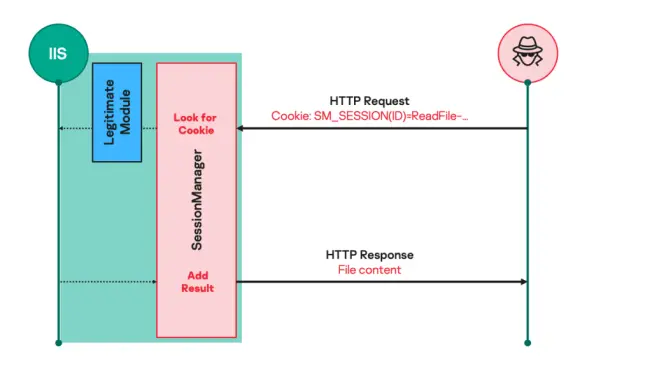

該惡意軟件使用為微軟 Internet Information Services (IIS) Web 服務器軟件編寫的強大的惡意本機代碼模塊。安裝後,它們將響應特殊的 HTTP 請求以收集敏感信息。攻擊者還可以完全控制服務器,部署額外的黑客工具,並將它們用於其他惡意目的。

有趣的是,安裝 SessionManager 的過程依賴於利用一組統稱為 ProxyLogon (CVE-2021-26855) 的漏洞。去年,微軟表示,超過 90% 的 Exchange 服務器已被修補或緩解,但這仍然使許多已經受到攻擊的服務器面臨風險。

雖然要拔除 SessionManager 的過程非常復雜,不過卡巴斯基研究人員提供瞭一些關於保護您的組織免受 SessionManager 等威脅的建議。您還可以咨詢 Securelist 以獲取有關 SessionManager 如何操作和危害指標的更多相關信息。