微軟已經證實,兩個未打補丁的Exchange服務器零日漏洞正被網絡犯罪分子在現實世界攻擊中利用。越南網絡安全公司GTSC在2022年8月首次發現這些缺陷,是其對客戶網絡安全事件的部分回應,該公司表示,這兩個零日漏洞已被用於對其客戶環境的攻擊,時間可追溯到2022年8月初。

微軟安全響應中心(MRSC)周四晚些時候在一篇博文中說,這兩個漏洞被確認為CVE-2022-41040,是一個服務器端請求偽造(SSRF)漏洞,而第二個被確認為CVE-2022-41082,當PowerShell被攻擊者訪問時,允許在一個有漏洞的服務器上執行遠程代碼。

"目前,微軟認為利用這兩個漏洞進入用戶系統的目標攻擊有限,"微軟指出,攻擊者需要對有漏洞的Exchange服務器進行認證訪問,如竊取憑證,才能成功利用這兩個漏洞中的任何一個,這影響到內部的Microsoft Exchange Server 2013、2016和2019。

微軟沒有分享關於這些攻擊的任何進一步細節,安全公司趨勢科技給這兩個漏洞的嚴重性評級為8.8和6.3(滿分10分)。

然而,GTSC報告說,網絡犯罪分子將這兩個漏洞連在一起,在受害者的系統上創建後門,還可以在被攻擊的網絡中橫向移動。在成功掌握該漏洞後可以收集信息並在受害者的系統中建立一個立足點。

安全研究員凱文-博蒙特(Kevin Beaumont)是周四在一系列推文中最早討論GTSC發現的人之一,他說他知道這個漏洞"在外部被積極利用",而且他"可以確認大量的Exchange服務器已經淪陷"。

微軟拒絕透露補丁何時可用,但在其博客文章中指出,即將到來的修復是在一個"加速的時間表"上。

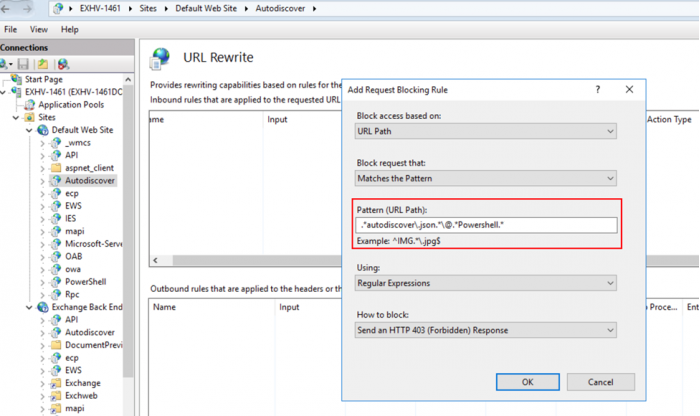

在此之前,該公司建議客戶遵循GTSC分享的臨時緩解措施,其中包括在IIS管理器中添加一個阻止規則。該公司指出,Exchange在線客戶目前不需要采取任何行動,因為零日事件隻影響內部的Exchange服務器。

解更多:

https://msrc-blog.microsoft.com/2022/09/29/customer-guidance-for-reported-zero-day-vulnerabilities-in-microsoft-exchange-server/