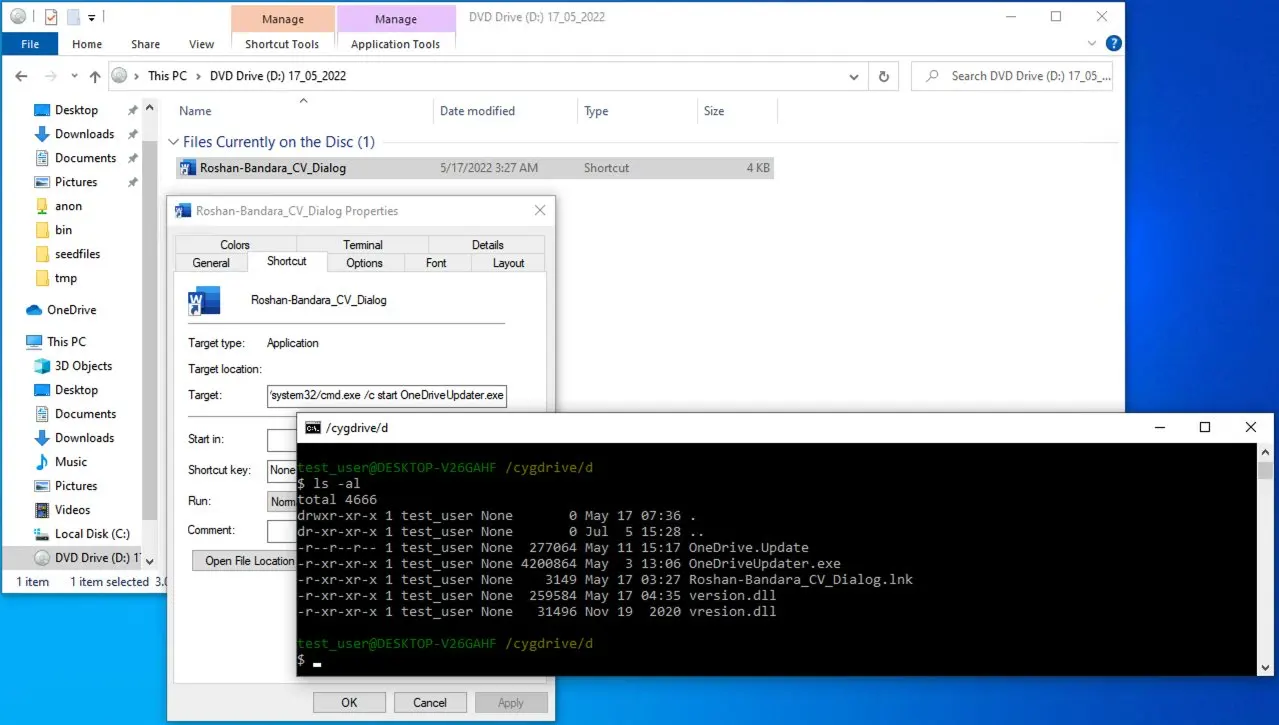

援引BleepingComputer報道,存在於WindowsMarkoftheWeb(MotW)中的零日漏洞正被攻擊者積極利用。MotW應用於提取ZIP存檔文件、可執行文件和源自網絡上不受信任位置的文檔。

MOTW 是 The Mark of the Web 的英文簡稱,MOTW 是 Windows Internet Explorer通過強制使IE瀏覽器瀏覽存儲下來的網頁在安全的位置的一種機制,目的是增強安全性。MOTW 是一個註釋作為標簽添加到HTML網頁中的,當用戶打開存儲在本地的HTML文檔時,IE瀏覽器通過讀這個註釋判斷是否在安全區域。

因此,由於攻擊者阻止 MotW 標簽的應用,警告信號將不會被執行,從而使用戶忘記文件可能存在的威脅。值得慶幸的是,雖然微軟仍然沒有關於這個問題的官方修復,但 0patch 現在已經提供該漏洞的修復補丁。

0patch 聯合創始人兼 ACROS 安全首席執行官 Mitja Kolsek 表示:“攻擊者更喜歡他們的惡意文件沒有被 MOTW 標記;此漏洞允許他們創建 ZIP 存檔,這樣提取的惡意文件將不會被標記。攻擊者可以在下載的 ZIP 中傳送 Word 或 Excel 文件,由於沒有 MOTW(取決於 Office 宏安全設置),它們的宏不會被阻止,或者會逃避 Smart App Control 的檢查”。

該問題首先由 IT 解決方案公司 Analygence 的高級漏洞分析師 Will Dormann 報告。有趣的是,Dormann 在 7 月份首次向微軟介紹這個問題,但盡管在 8 月份閱讀報告,但仍然無法為每個受影響的 Windows 用戶提供修復程序。

適用系統包括:

● Windows 11 v21H2

● Windows 10 v21H2

● Windows 10 v21H1

● Windows 10 v20H2

● Windows 10 v2004

● Windows 10 v1909

● Windows 10 v1903

● Windows 10 v1809

● Windows 10 v1803

● Windows 7 with or without ESU

● Windows Server 2022

● Windows Server 2019

● Windows Server 2016

● Windows Server 2012

● Windows Server 2012 R2

● Windows Server 2008 R2 with or without ESU