Pwn2Own多倫多2023黑客大賽已落下帷幕,安全研究人員在10月24日至10月27日期間針對消費類產品進行58次零日漏洞利用(以及多次漏洞碰撞),共獲得103.85萬美元的收入。

在趨勢科技零日計劃(ZDI)組織的 Pwn2Own 多倫多 2023 黑客大賽期間,安全研究人員以移動和物聯網設備為攻擊目標。

完整的名單包括手機(即蘋果 iPhone 14、Google Pixel 7、三星 Galaxy S23 和小米 13 Pro)、打印機、無線路由器、網絡附加存儲(NAS)設備、傢庭自動化集線器、監控系統、智能揚聲器以及Google的 Pixel Watch 和 Chromecast 設備,所有這些設備都處於默認配置並運行最新的安全更新。

雖然沒有參賽隊報名入侵蘋果 iPhone 14 和Google Pixel 7 智能手機,但參賽選手四次入侵打滿補丁的三星 Galaxy S23。

Pentest Limited 團隊率先演示三星 Galaxy S23 的零日漏洞,利用輸入驗證不當的弱點獲得代碼執行權,贏得 5 萬美元和 5 個"Pwn 大師"積分。

STAR Labs SG 團隊也在第一天利用允許輸入的列表入侵三星的旗艦產品,獲得 2.5 萬美元獎金(第二輪針對同一設備的獎金減半)和 5 個 Pwn 大師積分。

Interrupt Labs 和 ToChim 團隊的安全研究人員也在第二天的比賽中利用允許輸入的列表和另一個輸入驗證不當的弱點入侵 Galaxy S22。

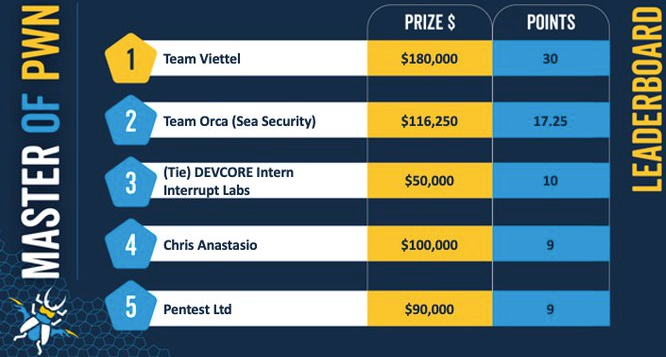

Pwn2Own 多倫多 2023 最終排行榜(ZDI)

Viettel 團隊贏得比賽,獲得 18 萬美元和 30 個 Pwn 大師積分。緊隨其後的是 Sea Security 的 Orca 團隊,獲得 116250 美元(17.25 分),以及 DEVCORE Intern 和 Interrupt Labs(各獲得 50000 美元和 10 分)。

安全研究人員已成功演示針對多傢廠商設備的 58 個零點漏洞,包括小米、西部數據、群暉、佳能、利盟、Sonos、TP-Link、QNAP、Wyze、利盟和惠普。

你可以在這裡找到比賽的完整日程表:

https://www.zerodayinitiative.com/blog/2023/10/23/pwn2own-toronto-2023-the-schedule

Pwn2Own 多倫多 2023 第一天的完整日程和每項挑戰的結果都列在這裡:

https://www.zerodayinitiative.com/blog/2023/10/24/pwn2own-toronto-2023-day-one-results

一旦在 Pwn2Own 活動中被利用的零日漏洞被報告,供應商有 120 天的時間在 ZDI 公開披露之前發佈補丁。

今年 3 月,在 Pwn2Own Vancouver 2023 比賽期間,參賽者利用 27 個零日漏洞(和幾個漏洞碰撞)贏得 1,035,000 美元和一輛特斯拉 Model 3 汽車。