英國國傢網絡安全中心(NCSC)和韓國國傢情報局(NIS)共同警告說,朝鮮Lazarus黑客組織利用MagicLine4NX軟件中的零日漏洞入侵一系列企業,實施供應鏈攻擊。MagicLine4NX是韓國DreamSecurity公司開發的一款安全認證軟件,用於企業的安全登錄。根據聯合網絡安全公告,朝鮮威脅分子利用該產品中的零日漏洞入侵他們的目標,主要是韓國機構。

"2023年3月,網絡行為者利用安全認證和網絡連接系統的軟件漏洞串聯,未經授權訪問目標機構的內網,"咨詢描述道。"它利用 MagicLine4NX 安全身份驗證程序的軟件漏洞,首次入侵目標的互聯網連接計算機,並利用網絡鏈接系統的零日漏洞橫向移動,未經授權訪問信息"。

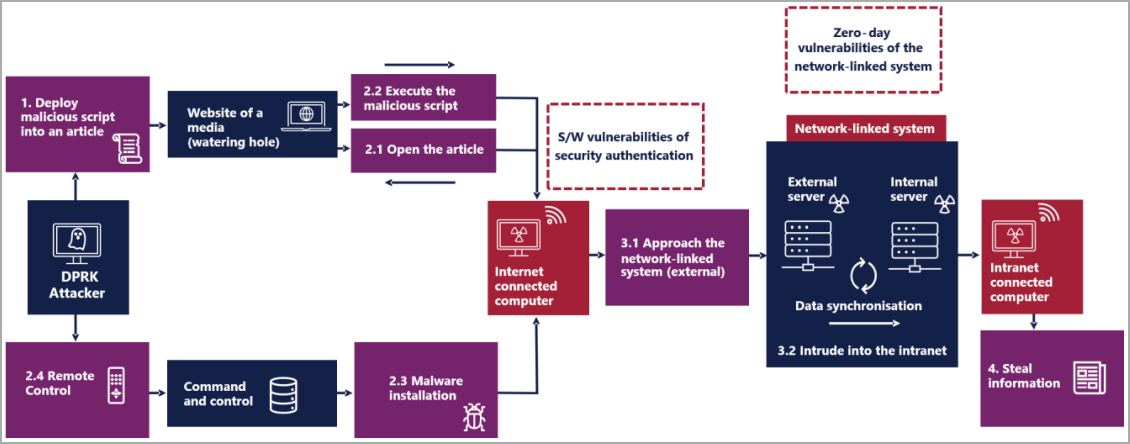

這次攻擊首先入侵一傢媒體的網站,在文章中嵌入惡意腳本,從而實現'灌水孔'攻擊。

當特定IP范圍內的目標訪問被入侵網站上的文章時,腳本會執行惡意代碼,觸發MagicLine4NX軟件中的上述漏洞,影響1.0.0.26之前的版本。這導致受害者的計算機連接到攻擊者的 C2(命令和控制)服務器,使他們能夠利用網絡連接系統中的漏洞訪問互聯網服務器。朝鮮黑客利用該系統的數據同步功能,將信息竊取代碼傳播到業務端服務器,從而入侵目標組織內的個人電腦。植入的代碼連接到兩個 C2 服務器,一個作為中間網關,另一個位於互聯網外部。惡意代碼的功能包括偵察、數據外滲、從 C2 下載和執行加密載荷以及網絡橫向移動。

攻擊鏈條分析 圖/NCSC

關於這次代號為"夢幻魔力"、由臭名昭著的 Lazarus 實施的攻擊的詳細信息,請參閱本 AhnLab 報告(僅提供韓文版):

https://asec.ahnlab.com/wp-content/uploads/2023/10/20231013_Lazarus_OP.Dream_Magic.pdf

有國傢支持的朝鮮黑客行動一貫依賴供應鏈攻擊和利用零日漏洞作為其網絡戰戰術的一部分。

2023 年 3 月,人們發現"迷宮 Chollima"(Lazarus 的一個子組織)對 VoIP 軟件制造商 3CX 進行供應鏈攻擊,入侵全球多傢知名企業。

上周五,微軟披露針對訊連科技(CyberLink)的供應鏈攻擊,Lazarus 黑客組織利用該攻擊發佈木馬化、數字簽名的假冒應用安裝程序,使至少一百臺電腦感染"LambLoad"惡意軟件。

朝鮮黑客組織利用這類攻擊針對特定公司,無論是網絡間諜、金融欺詐還是加密貨幣盜竊。

今年早些時候,網絡安全咨詢機構(CSA)警告說,朝鮮黑客攻擊竊取的資金被用於資助該國的行動。"據機構評估,來自這些加密貨幣業務的不明金額收入支持朝鮮國傢級優先事項和目標,包括針對美國和韓國政府的網絡行動--具體目標包括國防部信息網絡和國防工業基地成員網絡,"CISA 的一份咨詢意見中寫道。