今天是Pwn2OwnVancouver2024開賽第一天,參賽者演示Windows11、特斯拉、UbuntuLinux及其他設備和軟件中的19個零日漏洞,以贏得73.25萬美元和一輛特斯拉Model3汽車。

比賽一開始,Haboob SA 的阿卜杜勒-阿齊茲-哈裡裡(Abdul Aziz Hariri)利用一個 Adobe Reader 漏洞,結合 API 限制繞過和命令註入漏洞,在 macOS 上執行代碼,贏得 50000 美元。

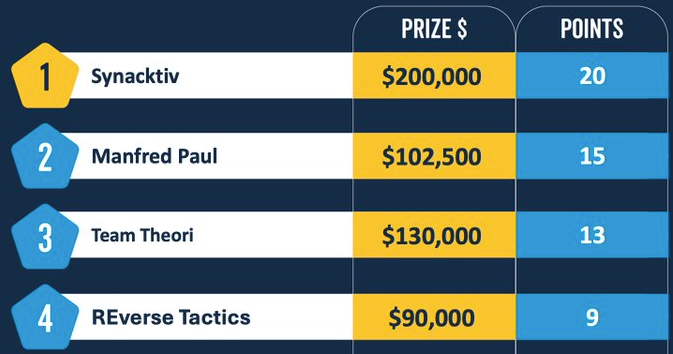

Synacktiv 利用整數溢出功能,在 30 秒內入侵帶有車輛 (VEH) CAN 總線控制功能的特斯拉 ECU,贏得特斯拉 Model 3 和 20 萬美元獎金。

Theori 安全研究人員 Gwangun Jung 和 Junoh Lee 利用針對未初始化變量漏洞、UAF 弱點和基於堆的緩沖區溢出的鏈,逃離 VMware Workstation 虛擬機,在主機 Windows 操作系統上以 SYSTEM 的身份執行代碼,從而獲得 13 萬美元。

Reverse Tactics 的 Bruno PUJOS 和 Corentin BAYET 利用兩個 Oracle VirtualBox 漏洞和一個 Windows UAF 逃脫虛擬機並將權限提升至 SYSTEM,從而獲得 9 萬美元。

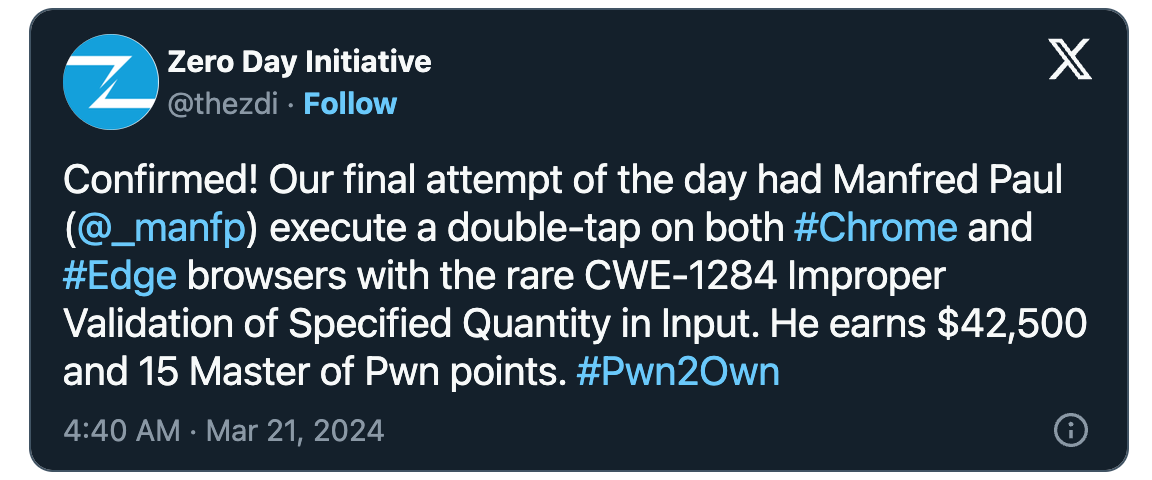

比賽第一天結束時,曼弗雷德-保羅入侵蘋果 Safari、Google Chrome 和微軟 Edge 網頁瀏覽器,利用三個零日漏洞,贏得 102500 美元。

Pwn2Own 第一天的其他嘗試包括:

DEVCORE 研究團隊利用兩個漏洞(包括一個 TOCTAU 競爭條件),在一個打滿補丁的 Windows 11 系統上將權限升級到 SYSTEM,從而獲得 3 萬美元的獎金。他們還演示一個已知的 Ubuntu Linux 本地權限升級 (LPE) 漏洞,因此獲得 10000 美元的獎金。

KAIST 黑客實驗室的 Seunghyun Lee 利用"使用後免費"(UAF)漏洞入侵Google Chrome 瀏覽器,並因此獲利 60000 美元。

來自 ASU SEFCOM 的 Kyle Zeng 演示另一個通過競賽條件針對 Ubuntu Linux 的 LPE 漏洞利用,賺取 20000 美元。

科迪-加拉格爾(Cody Gallagher)也因一個 Oracle VirtualBox 越界(OOB)寫入零日漏洞贏得 20000 美元獎金。

Viettel 網絡安全公司的 Dungdm 還利用兩個漏洞鏈以 20000 美元的價格入侵甲骨文的 VirtualBox。

在 Pwn2Own 演示零日漏洞後,供應商有 90 天的時間為所有報告的漏洞創建和發佈安全補丁,然後趨勢科技的零日計劃才會公開披露這些漏洞。

在整個Pwn2Own Vancouver 2024 期間,安全研究人員將針對網絡瀏覽器、雲原生/容器、虛擬化、企業應用、服務器、本地權限升級 (EoP)、企業通信和汽車等類別中已打滿補丁的產品進行研究。

第二天,Pwn2Own 的競爭對手將嘗試利用 Windows 11、VMware Workstation、Oracle VirtualBox、Mozilla Firefox、Ubuntu Desktop、Google Chrome、Docker Desktop 和 Microsoft Edge 中的零日漏洞。

經過兩天的黑客大賽,黑客們可以獲得超過 130 萬美元的獎金,其中包括一輛特斯拉 Model 3 汽車。現在,黑客攻擊特斯拉的最高獎勵是 15 萬美元和汽車本身。

參賽者如果能在特斯拉自動駕駛系統中實現完全遠程控制,且根部不受限制,就能贏得最高 50 萬美元的獎金和一輛特斯拉 Model 3 汽車。

利用 Windows 內核漏洞,他們還可以獲得 30 萬美元的獎勵,因為他們可以成功地從 Hyper-V 客戶端逃逸到主機,並在主機操作系統上進行權限升級。

在去年由 Synacktiv 團隊贏得的溫哥華 Pwn2Own 比賽中,黑客們通過在 Windows 11、Microsoft Teams、Microsoft SharePoint、macOS、Ubuntu Desktop、VMware Workstation、Oracle VirtualBox 和特斯拉 Model 3 中的 27 個零日(和幾個漏洞碰撞),獲得 1035000 美元和一輛特斯拉汽車。

Synacktiv 還在今年 1 月舉行的第一屆 Pwn2Own Automotive 大會上黑進特斯拉調制解調器和信息娛樂系統,通過三個零日漏洞鏈獲得特斯拉調制解調器的 root 權限,並通過兩個零日漏洞鏈演示信息娛樂系統的沙盒逃逸。