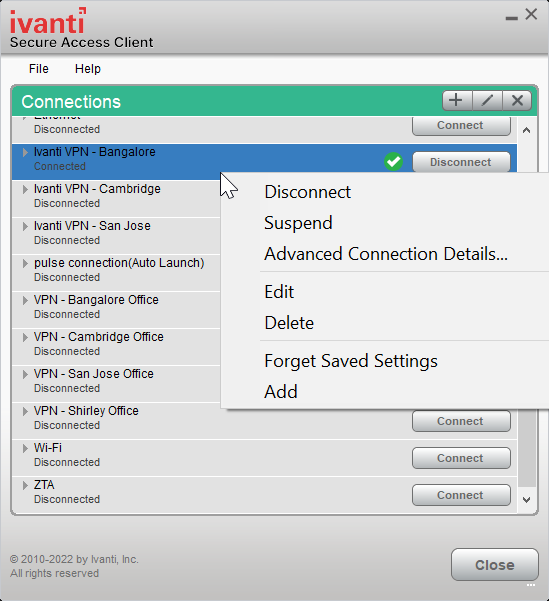

美國網絡安全機構CISA已下令聯邦機構緊急切斷IvantiVPN設備的連接,因為該設備存在多個軟件缺陷,存在被惡意利用的風險。在對上周首次發佈的緊急指令的更新中,CISA現在要求所有聯邦文職行政部門機構(名單中包括國土安全部和證券交易委員會)斷開所有IvantiVPN設備的連接,因為惡意黑客目前正在利用眾多零日漏洞造成"嚴重威脅"。

盡管聯邦機構通常有數周的時間來修補漏洞,但 CISA 已下令在 48 小時內切斷 Ivanti VPN 設備的連接。

"運行受影響產品(Ivanti Connect Secure 或 Ivanti Policy Secure 解決方案)的機構必須立即執行以下任務:在 2024 年 2 月 2 日星期五 11:59PM 之前,盡快從機構網絡中斷開所有 Ivanti Connect Secure 和 Ivanti Policy Secure 解決方案產品實例的連接,"周三更新的緊急指令中寫道。

就在 CISA 發出警告的幾個小時前,Ivanti 聲稱發現第三個正在被積極利用的零日漏洞。

安全研究人員稱,自12月以來,中國國傢支持的黑客已經利用至少兩個Ivanti Connect Secure漏洞--被追蹤為CVE-2023-46805和CVE-2024-21887。Ivanti 周三表示,它又發現兩個漏洞--CVE-2024-21888 和 CVE-2024-21893,後者已被用於"有針對性的"攻擊。CISA 此前表示,"觀察到一些針對聯邦機構的初步攻擊"。

網絡安全公司 Volexity 的創始人 Steven Adair 周四介紹說,到目前為止,至少有 2200 臺 Ivanti 設備被入侵。這比該公司本月早些時候追蹤到的 1700 臺增加 500 臺,不過 Volexity 指出"總數可能要高得多"。

在緊急指令的更新中,CISA 告知各機構,在斷開易受攻擊的 Ivanti 產品的連接後,各機構必須繼續對連接到受影響設備的任何系統進行威脅狩獵,監控可能暴露的身份驗證或身份管理服務,並繼續審計權限級別訪問賬戶。

CISA 還提供恢復 Ivanti 設備在線運行的說明,但沒有給聯邦機構規定恢復 Ivanti 設備在線運行的最後期限。

"CISA已經有效地指導聯邦機構采用一種方法來部署被認為是全新安裝並打補丁的[Ivanti Connect Secure] VPN設備,作為使其重新上線的要求,"Adari說,"如果任何機構希望完全確保其設備在已知良好和可信的狀態下運行,這可能是最好的行動方案。"

在 CISA 發出警告稱惡意攻擊者繞過針對前兩個漏洞發佈的緩解措施之後,Ivanti 本周為受這三個被積極利用的漏洞影響的部分軟件版本提供補丁。Ivanti 還敦促客戶在打補丁之前對設備進行出廠重置,以防止黑客在其網絡上獲得持久訪問權限。