Google在今天發佈的緊急安全更新中修復今年第六個Chrome零日漏洞,以應對持續的攻擊利用。該公司在今天發佈的新安全公告中承認存在安全缺陷漏洞(編號為CVE-2023-6345)。

該公司表示:“Google意識到 CVE-2023-6345 的漏洞存在。”

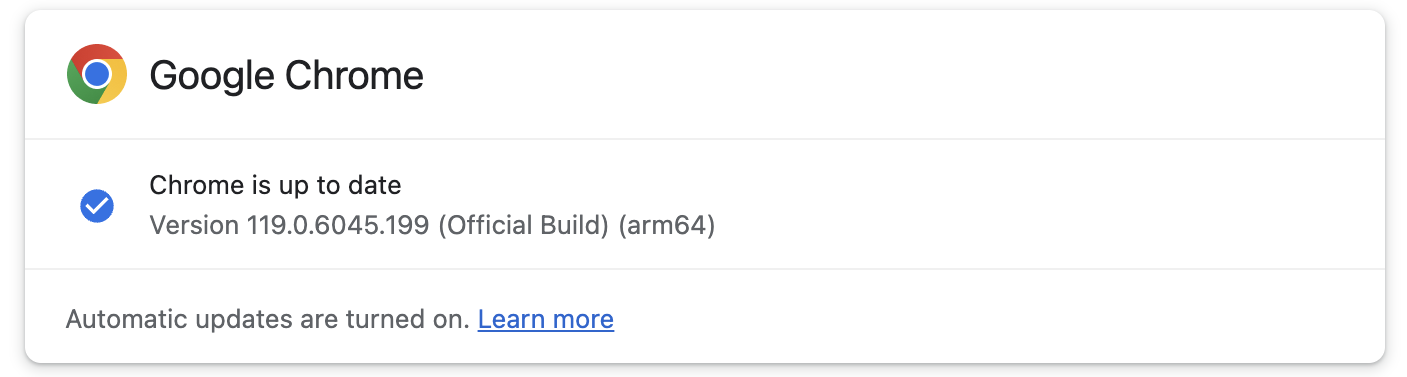

該漏洞已在穩定桌面頻道中得到解決,修補版本已在全球范圍內向 Windows 用戶 (119.0.6045.199/.200) 以及 Mac 和 Linux 用戶 (119.0.6045.199) 推出。

通報指出,安全更新可能需要數天或數周的時間才能覆蓋整個用戶群,但該更新今天已經可用。不想手動更新的用戶可以依靠網絡瀏覽器自動檢查新更新並在下次啟動後安裝它們。

這種高嚴重性的零日漏洞源於 Skia 開源 2D 圖形庫中的整數溢出漏洞,帶來從崩潰到執行任意代碼的風險(Skia 還被其他產品用作圖形引擎,例如 ChromeOS、 Android 和 Flutter)。

Google 威脅分析小組 (TAG) 的兩名安全研究人員 Benoît Sevens 和 Clément Lecigne 於 11 月 24 日星期五報告該漏洞。

Google TAG 因發現零日漏洞而聞名,這種零日漏洞經常被國傢資助的黑客組織利用,用於針對記者和反對派政客等知名人士的間諜軟件活動。

該公司表示,在大多數用戶更新瀏覽器之前,對零日漏洞詳細信息的訪問將繼續受到限制。 如果該缺陷還影響尚未修補的第三方軟件,那麼對錯誤詳細信息和鏈接的訪問限制將會延長。

“在大多數用戶更新修復程序之前,對錯誤詳細信息和鏈接的訪問可能會受到限制。如果該錯誤存在於其他項目類似依賴的第三方庫中,但尚未修復,我們也將保留限制, ”該公司表示。

此舉旨在減少威脅行為者利用新發佈的有關該漏洞的技術信息開發自己的 CVE-2023-6345 漏洞的可能性。

9 月份,Google修復攻擊中利用的另外兩個零日漏洞(編號為 CVE-2023-5217 和 CVE-2023-4863),這是自 2023 年初以來的第四個和第五個零日漏洞。