EpicGames等公司甚至拜登政府都曾批評蘋果在iOS系統中保留圍墻花園,不允許側載。然而,Google最頑固的問題之一-版本控制機制是蘋果關起門來的一個堅實理由。利用動態代碼加載,黑客可以通過第三方服務器向應用商店審核過的應用提供惡意更新,而應用商店對此卻無能為力。

Google網絡安全行動小組(GCAT)在本月的《威脅地平線》報告中指出,Google Play 仍然存在已知的惡意軟件問題。惡意應用程序開發者一直在使用"版本控制"將惡意軟件上傳到看似無害的應用程序中。

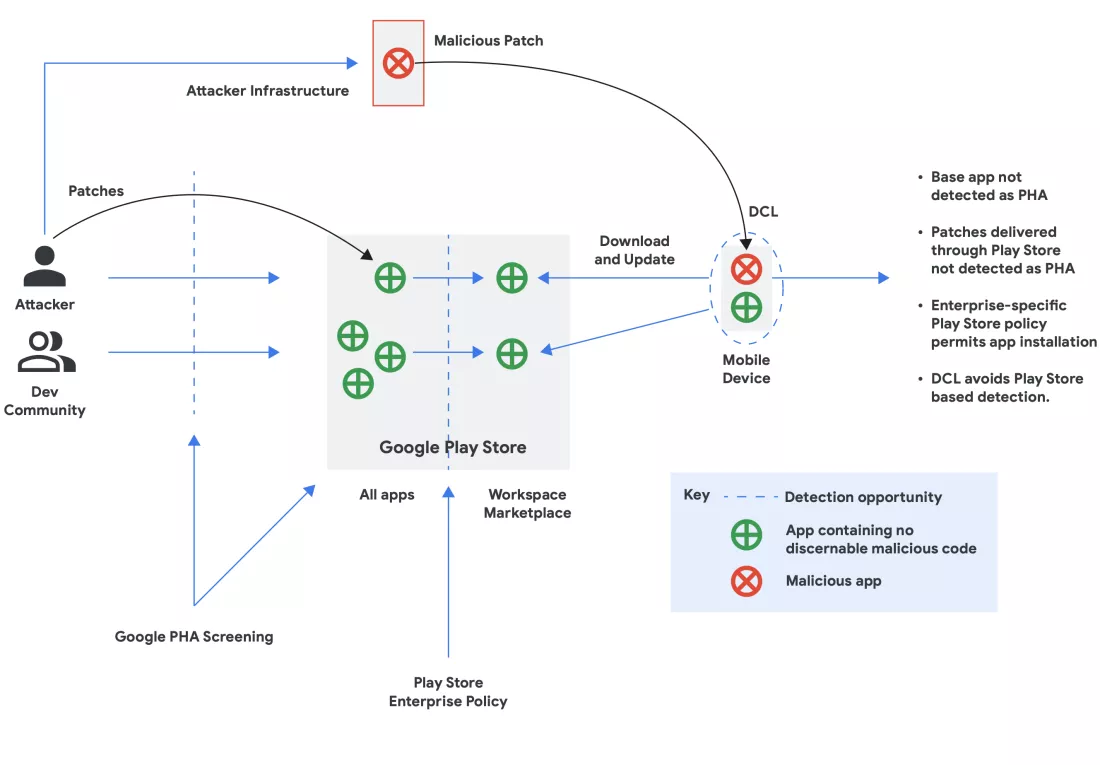

首先,威脅行為者向 Google Play 上傳一個無害的應用程序。該軟件不含惡意軟件,因此在自動審核過程中不會觸發標記。然後,攻擊者利用動態代碼加載(DCL)技術,通過自有或被入侵的服務器發送惡意更新。這樣,曾經安全的應用程序就成設備的後門,允許黑客竊取個人信息,包括用戶憑據。

報告指出:"使用版本控制的活動通常以用戶的憑證、數據和財務為目標。在企業環境中,版本化表明需要采用深度防禦原則,包括但不限於將應用程序安裝源限制在 Google Play 等可信源,或通過移動設備管理 (MDM) 平臺管理企業設備。"

DCL 規避基於 Play Store 的安全控制,將惡意行為修補到已安裝的應用程序中。

Google知道這種攻擊載體已經有一段時間,但由於惡意軟件完全繞過 Google Play 的檢查,因此很難緩解。你可能還記得大約一年前,當安全研究人員發現開發者使用 DCL 用銀行木馬 Sharkbot 更新程序時,Google商店下架幾款本應安全的殺毒軟件。

然而,即使Google刪除這些糟糕的應用程序,最終還是會有更多的應用程序湧現出來,而由於通過其他應用程序商店的側載,許多其他應用程序仍然可用。GCAT 的報告提到,由於 DCL 的存在,Sharkbot 仍然是Android應用程序的常見問題。有時,它會發現 Sharkbot 的版本經過修改,功能有所減少,以降低被自動檢查彈出的幾率。然而,功能齊全的版本可能會在第三方應用程序商店中橫行。

最終,Android 終端用戶或公司的 IT 管理員必須采取相應的措施。Google建議隻從 Google Play 或其他可信來源下載軟件。另外,Android企業版或第三方企業移動管理解決方案都有內置工具,允許管理員有選擇性地管理公司設備上的應用分發。此外,Google還建議適當利用市場允許列表來幫助限制風險。