早些時候,Lookout安全研究人員將一款名為Hermit的Android間諜軟件,與意大利RCSLab軟件公司聯系瞭起來。現在,Google威脅研究人員已經證實瞭Lookout的大部分發現,並且正在向遭到Hermit移動間諜軟件入侵的Android用戶發去警告。

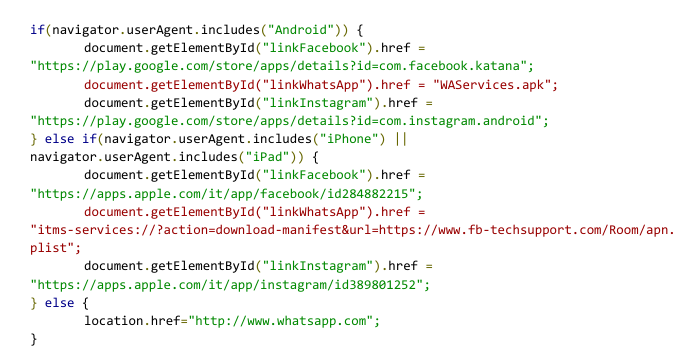

被攻擊者控制的一個站點截圖

Lookout 與 Google 指出,Hermit 被證實為有官方背景的商業間諜軟件,受害者主要出現在哈薩克斯坦和意大利、但敘利亞北部也有被發現。

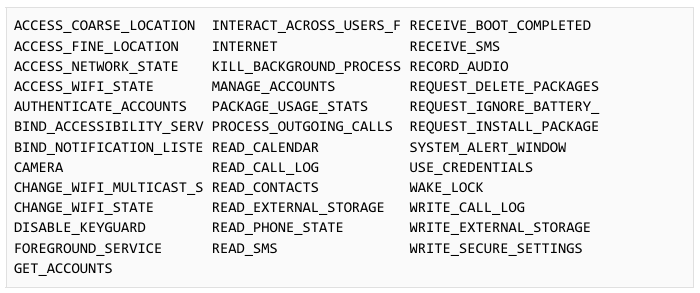

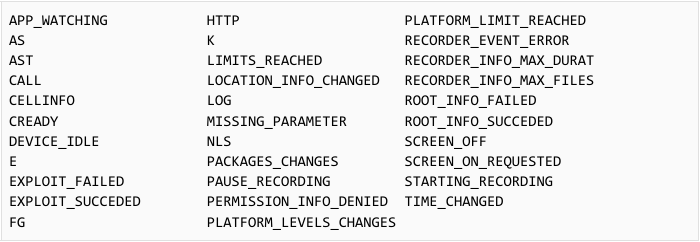

該間諜軟件擁有各種模塊,可根據需要從其命令與控制服務器(C&C)獲取相關功能,比如收集通話記錄、記錄環境音頻、重定向電話,以及受害者的設備上竊取照片、消息、電子郵件和精確定位。

Lookout 分析發現,Hermit 間諜軟件可在所有 Android 版本上運行,並試圖在受感染的 Android 設備上紮根。

攻擊者通過短信發送的惡意鏈接,引誘受害者從外部應用商店下載並安裝惡意軟件。通常情況下,Hermit 會將自己偽裝成各大通訊品牌或消息傳遞類應用。

此外在周四的一篇博客文章中,Google 找到瞭幕後行為者與目標 ISP 聯手切斷移動數據連接的證據。推測是以恢復連接為幌子,引誘受害者去下載 App 。

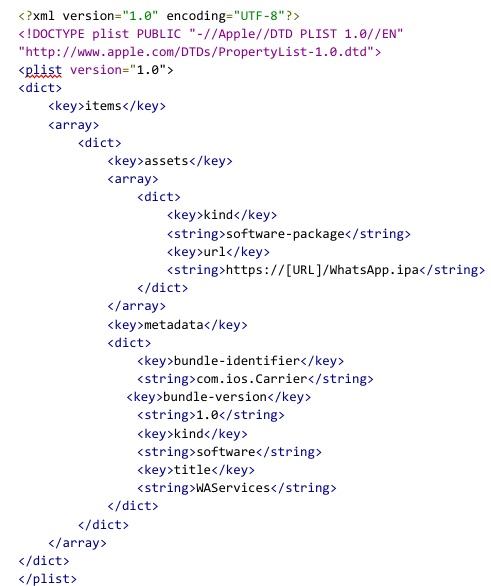

Google 進一步分析瞭針對 iPhone 的間諜軟件樣本,調查發現 Hermit 的 iOS App 濫用瞭蘋果企業開發者證書,以允許間諜軟件從外部應用商店加載。

間諜軟件利用瞭六個不同的漏洞,其中兩個屬於未曝出過的零日漏洞。更糟糕的是,蘋果知悉其中一個 0-Day 漏洞已在修復完成前被積極利用。

慶幸的是,兩傢科技巨頭都表示未在官方應用商店裡發現 Android / iOS 版的 Hermit 間諜軟件。

目前 Google 已向受感染的 Android 設備用戶發去警告通知,並更新瞭系統內置的 Google Play Protect 安全掃描程序,以阻止該間諜軟件的運行。

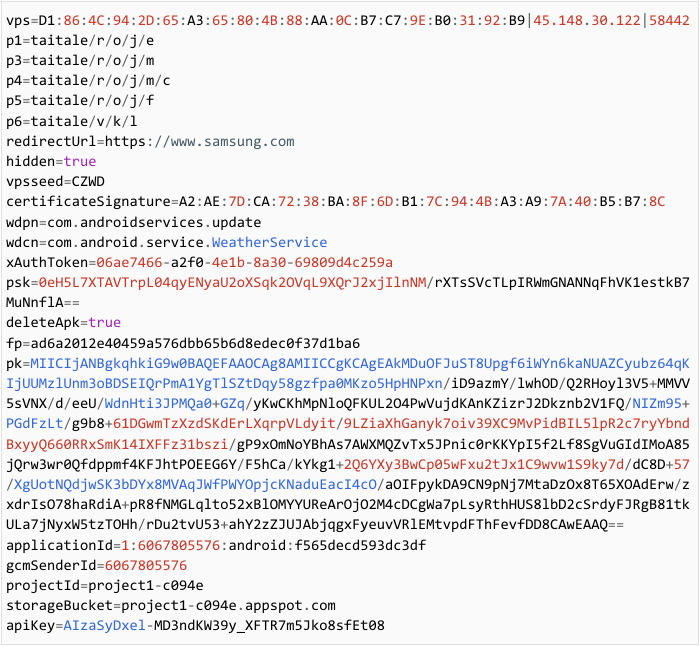

此外 Google 關閉瞭間諜軟件用於和服務器通訊的 Firebase 帳戶,但並未透露到底有多少 Android 設備收到瞭 Hermit 間諜軟件的影響。

蘋果發言人 Trevor Kincaid 則表示,該公司已吊銷與本輪間諜軟件活動相關的所有已知賬戶和證書。

目前尚不清楚 Hermit 間諜軟件的確切針對目標,但有 NSO Group 和 Candiru 等臭名昭著的案例在前,此事也並不難推測。