美國加州中區檢察官辦公室最近宣佈查封WorldWiredLabs的網絡域名和支持性基礎設施。這次行動由幾個國傢和執法組織協調,阻止NetWire遠程訪問木馬(RAT)的傳播。該惡意軟件被偽裝成一個合法的管理工具,並被惡意行為者用來未經授權訪問目標系統。

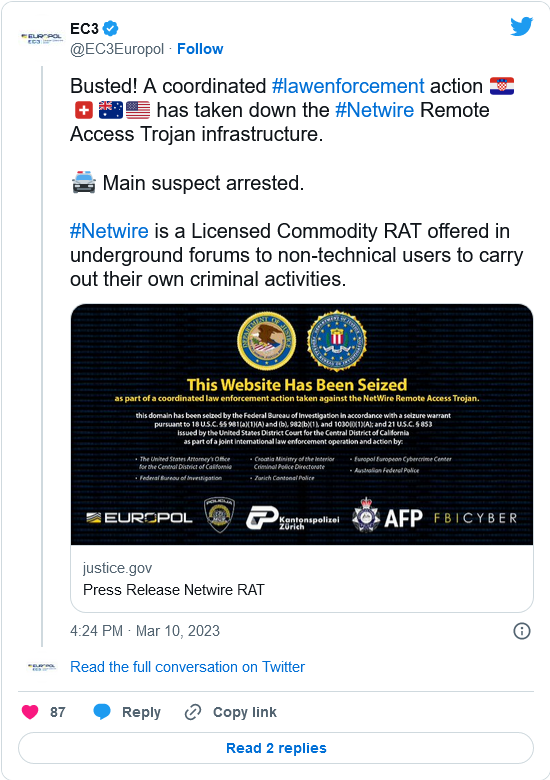

世界各地的執法機構經過數年的調查、觀察和規劃,成功地將該RAT逼入絕境。洛杉磯的聯邦當局行使搜查令,查封worldwiredlabs.com網站域名,該域名被用來銷售和傳播NetWire惡意軟件。除扣押之外,當局還逮捕一名克羅地亞國民,他被確認為該網站的管理員。現在被查封的網站表明美國、克羅地亞、瑞士、澳大利亞和其他歐洲刑警組織下屬機構之間的協調努力。

聯邦調查局的初步調查始於2020年,當時調查人員購買一份疑似惡意軟件的副本,並將其移交給進一步分析。根據搜查令的可能原因摘要,聯邦調查局的調查人員能夠成功訪問該網站,支付訂閱計劃,並下載NetWire RAT包使用。獲得樣本後,一名聯邦調查局的計算機科學傢使用NetWire的構建工具來配置一個實例,以測試該惡意軟件對指定測試機器的能力。在任何時候,NetWire都沒有試圖驗證那些分析該軟件的人是否真的能夠訪問目標機器。

配置完成後,聯邦調查局的計算機科學傢證實,該軟件允許NetWire用戶訪問文件,關閉應用程序,檢索認證信息,跟蹤按鍵,執行命令,並拍攝屏幕截圖,所有這些都沒有提醒目標用戶。這些能力、行為和缺乏通知,都是傳統RAT攻擊的名片,都是為吸引惡意行為者,意圖利用其他毫無戒心的用戶。

有一些方法可以幫助組織和用戶防止自己成為RAT和其他社會工程驅動的攻擊的受害者。INFOSEC早些時候的一篇文章詳細介紹NetWire是如何工作的,並為用戶和組織提供防禦這些類型的攻擊的提示。這些建議包括:

培訓用戶意識到潛在的網絡釣魚模式以及如何處理它們

註意來自不熟悉的發件人或來源以及帶有可疑附件的電子郵件

在打開或下載內容之前,通過其他方法驗證來源

使用反惡意軟件、反病毒軟件或其他端點保護軟件

保持所有軟件和操作系統文件的更新。

負責聯邦調查局洛杉磯外地辦事處的助理主任唐納德-阿爾維強調清除NetWire惡意軟件的重要性。"通過清除NetWire RAT,聯邦調查局影響犯罪網絡生態系統"。阿爾維的聲明還強調這樣一個事實:"......借助在克羅地亞被捕嫌犯的的全球夥伴關系也清除一個用於劫持計算機的流行工具,以使威脅集團和網絡犯罪分子的全球欺詐、數據泄露和網絡入侵行為無法得以持續。"