用Go編程語言編寫的跨平臺多用途惡意軟件Chaos正在全球范圍內傳播。安全公司Lumen旗下黑蓮花實驗室威脅情報總監MarkDehus說:"我們觀察到一種復雜的惡意軟件,影響規模在短短兩個月內規模翻兩番,而且它有條件繼續加速發展。"

Chaos被設計成可在幾種架構上工作,包括ARM、英特爾(i386)、MIPS和PowerPC。它同時為Windows、Linux和各種消費設備、小型辦公室/傢庭辦公室(SOHO)路由器和企業服務器量身開發。

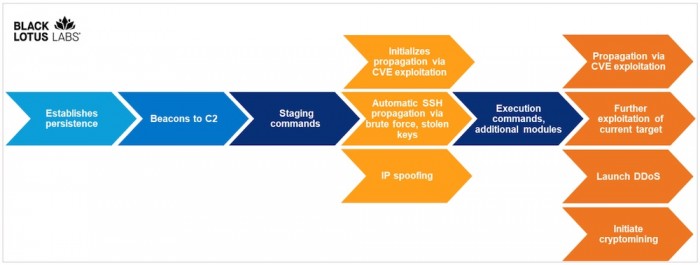

該惡意軟件利用已知的漏洞,使行為人能夠:

掃描目標系統,為未來的命令提供資料

通過SecureShell(SSH)自動啟動橫向移動和傳播,使用盜竊的或用暴力窮舉手段獲得的私鑰

發起DDoS攻擊,並啟動密碼挖掘程序

植入惡意軟件

黑蓮花實驗室分析師Dehus指出,由於Go語言的靈活性、低反病毒檢測率和逆向工程的難度,近年來,用Go語言編寫的惡意軟件的流行程度急劇上升。

Chaos惡意軟件之所以強大,是因為它可以在各種架構上工作,目標是那些沒有作為企業安全模式的一部分被常規監控的設備和系統(如SOHO路由器和FreeBDS操作系統),並通過已知的漏洞和SSH密鑰進行傳播,這些密鑰要麼是偷來的,要麼是通過暴力窮舉手段獲得。

從6月開始,分析傢們發現幾個獨特的網絡攻擊集群。這些集群利用集中的指揮和控制(C2)基礎設施,在8月和9月迅速增長。

Chaos惡意軟件的感染主要分佈在歐洲(意大利、法國、西班牙、德國)、美國和中國。

該行為人至少入侵一臺GitLab服務器,並對遊戲、金融服務和技術、媒體/娛樂、加密貨幣甚至DDoS-as-a-Service行業的組織發動大量DDoS攻擊。這些目標跨越歐洲、中東和非洲、亞太和北美地區的組織。

Chaos惡意軟件針對的是已知的漏洞,"Dehus補充說,"我們建議網絡管理員實行嚴格的補丁管理,並使用我們報告中列出的IoCs(破壞指標)來監測感染或與可疑基礎設施的連接情況。消費者和遠程工作者應啟用自動軟件更新,並定期更新密碼和重新啟動硬件"。

黑蓮花實驗室認為這種惡意軟件與2021年發現的Chaos勒索軟件構建者沒有關系;相反,重疊的代碼和功能表明它很可能是2020年發現的DDoS惡意軟件Kaiji的演變。

解更多:

https://ir.lumen.com/news/news-details/2022/Lumen-Black-Lotus-Labs-discovers-an-expanding-multipurpose-botnet-called-Chaos/default.aspx