繼電腦和手機後,挖礦病毒也盯上IoT設備。無論是智能冰箱、彩電還是洗衣機,但凡有點算力的(物聯網和端側)設備都可能被這種病毒感染,用於挖掘加密貨幣等。AT&TAlienLabs新發現的Linux惡意軟件Shikitega就是一例。

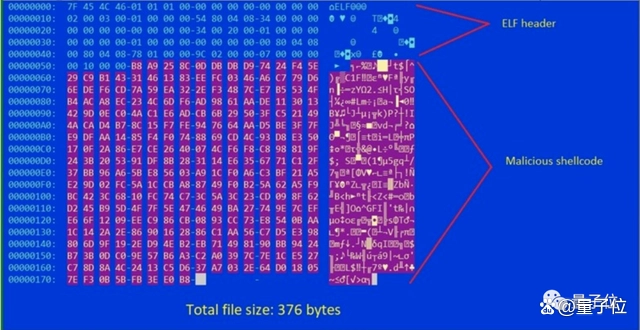

相比之前的一些IoT設備,Shikitega更加隱蔽,總共隻有376字節,其中代碼占300字節。

那麼,這個新型惡意軟件究竟是如何感染設備的?

利用加殼技術“隱身”

具體來說,Shikitega核心是一個很小的ELF文件(Linux系統可執行文件格式)。

這個ELF文件加動態殼,以規避一些安全防護軟件的查殺。

加殼,指利用特殊算法壓縮可執行文件中的資源,但壓縮後的文件可以獨立運行,且解壓過程完全隱蔽,全部在內存中完成。

動態殼則是加殼裡面更加強力的一種手段。

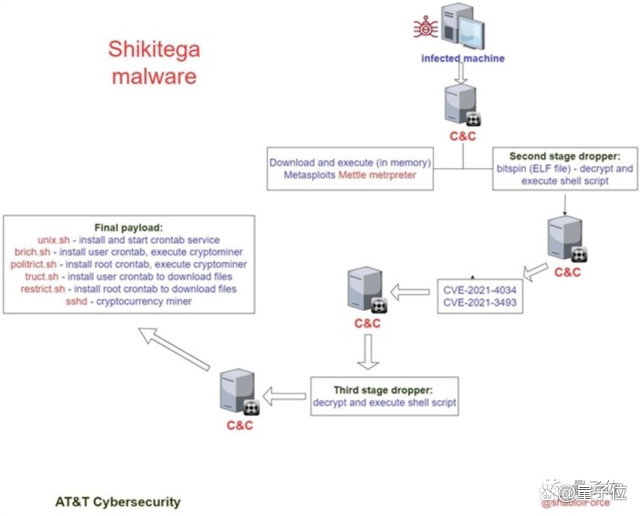

從整體過程來看,Shikitega會對端側和IoT設備實施多階段感染,控制系統並執行其他惡意活動,包括加密貨幣的挖掘(這裡Shikitega的目標是門羅幣):

通過漏洞利用框架Metasploit中最流行的編碼器Shikata Ga Nai(SGN),Shikitega會運行多個解碼循環,每一個循環解碼下一層。

最終,Shikitega中的有效載荷(惡意軟件的核心部分,如執行惡意行為的蠕蟲或病毒、刪除數據、發送垃圾郵件等的代碼)會被完全解碼並執行。

這個惡意軟件利用的是CVE-2021-4034和CVE-2021-3493兩個Linux漏洞,雖然目前已經有修復補丁,但如果IoT設備上的舊版Linux系統沒更新,就可能被感染。

事實上,像Shikitega這樣感染IoT設備的惡意軟件已經很常見。

例如在今年三月,AT&T Alien Labs同樣發現一個用Go編寫的惡意軟件BotenaGo,用於創建在各種設備上運行的僵屍網絡(Botnets)。

對此有不少網友吐槽,IoT設備的安全性堪憂:

也有網友認為,IoT設備應該搞WiFi隔離,不然就會給病毒“可乘之機”:

而除IoT設備,更多人的關註點則放在Linux系統的安全上。

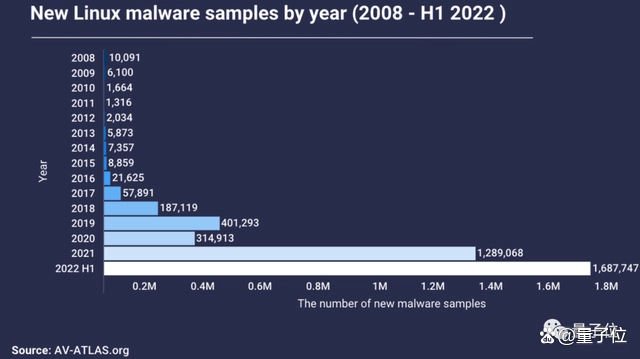

Linux惡意軟件數量飆升650%

這幾年來,Linux惡意軟件的多樣性和數量都上升。

根據AV-ATLAS團隊提供的數據,新的Linux惡意軟件的數量在2022年上半年達到歷史新高,發現近170萬個。

與去年同期(226324個惡意軟件)相比,新的Linux惡意軟件數量飆升近650%。

除Shikitega,近來發現的流行Linux惡意軟件也變得更加多樣,已知的包括BPFDoor、Symbiote、Syslogk、OrBit和Lightning Framework等。

△圖源AV-ATLAS

對此有網友提出疑惑,正因為Linux開源,它似乎無論如何都會面臨病毒和惡意軟件的泛濫?

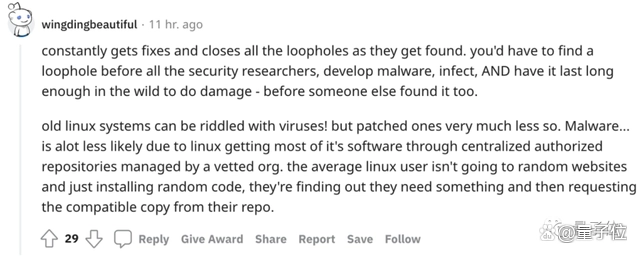

有網友回應稱,一方面,雖然舊的Linux系統可能充滿漏洞、成為病毒的“溫床”,但它在經過升級、打補丁之後就會變好。

另一方面,開發惡意軟件本身也不是“有手就能做”的事情。

畢竟安全研究人員會不斷修復並堵上所有漏洞,而惡意軟件開發者必須在他們修復前找到漏洞、開發出惡意軟件,還得讓它們“大流行”,最終實現自己的目的。

要是你傢還有在用老舊Linux系統的設備,要註意及時升級or做好網絡隔離等安全措施~