美國聯邦調查局(FBI)本周搗毀IPStorm僵屍網絡代理網絡及其基礎設施,此前,該局已於9月份與幕後黑手達成認罪協議。專傢稱該惡意軟件感染亞洲、歐洲、北美洲和南美洲成千上萬的Linux、Mac和Android設備。

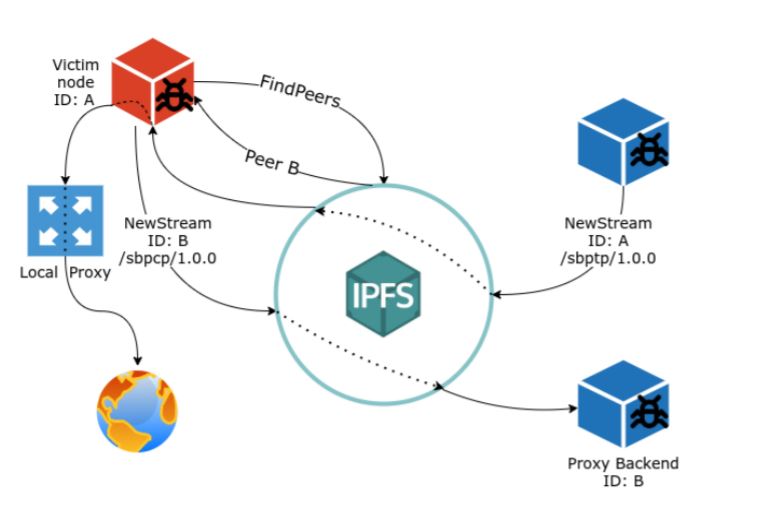

研究人員於 2019 年 6 月首次發現該僵屍網絡,主要針對 Windows 系統,專傢們註意到,它使用 InterPlanetary File System(IPFS)點對點協議與受感染系統通信並轉發命令。思科去年警告說,IFPS 正被黑客廣泛利用。

到 2020 年,幾傢安全公司發現該惡意軟件已經擴展到感染其他設備和平臺的版本。網絡安全記者卡塔林-辛帕努(Catalin Cimpanu)報道稱,該僵屍網絡從 2019 年 5 月的約 3000 個受感染系統增長到 2020 年的 13500 多個設備。

本周二,美國司法部表示,俄羅斯和摩爾多瓦籍的謝爾蓋-馬基寧(Sergei Makinin)於 9 月 18 日對三項黑客指控認罪,每項指控最高可判處十年監禁。

據司法部稱,Makinin 在 2019 年 6 月至 2022 年 12 月期間開發並部署惡意軟件,利用它入侵全球成千上萬臺與互聯網連接的設備。

"Makinin控制這些受感染的設備,將其作為一個龐大的僵屍網絡的一部分,僵屍網絡是一個由被入侵設備組成的網絡。該僵屍網絡的主要目的是將受感染設備變成代理服務器,作為營利計劃的一部分,通過 Makinin 的網站 proxx.io 和 proxx.net 訪問這些代理服務器,"司法部解釋說。

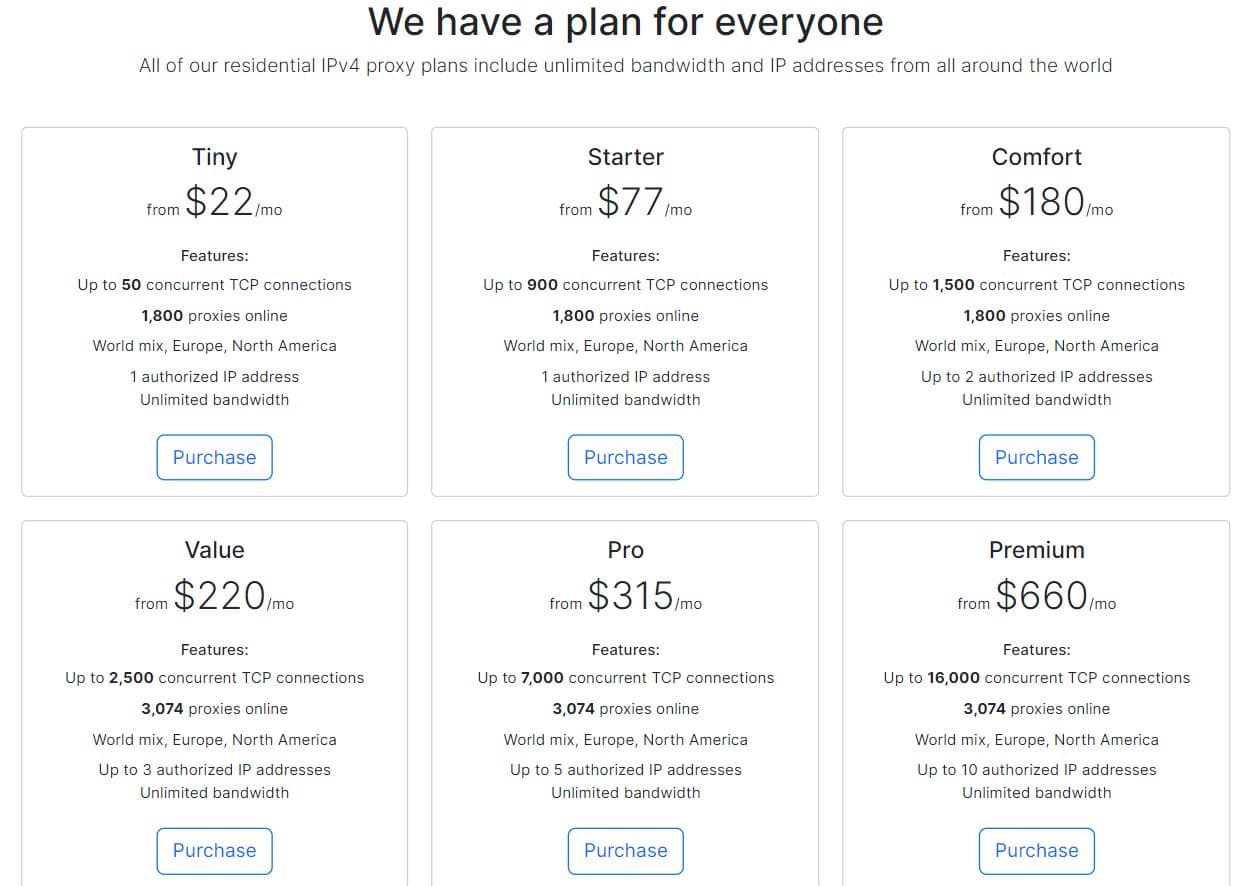

司法部解釋說:"通過這些網站,Makinin 向尋求隱藏其互聯網活動的客戶出售對受感染、受控制設備的非法訪問權。單個客戶每月可支付數百美元,通過數千臺受感染計算機進行流量路由。Makinin 的公開網站宣傳說,他擁有來自世界各地的 23,000 多個'高度匿名'代理"。

Makinin 交代,他從該計劃中至少獲利 55 萬美元,並同意沒收與該行動有關的所有加密貨幣。

司法部表示,它拆除 Makinin 建立的基礎設施,但並沒有從受害者設備上刪除惡意軟件--FBI 在之前的幾次僵屍網絡拆除行動中采取這一有爭議的行動。

聯邦調查局在波多黎各聖胡安的辦事處與聯邦調查局在多米尼加共和國和西班牙的分支機構共同領導此次調查。

美國執法機構還與西班牙國傢警察網絡攻擊小組和多米尼加共和國的一些執法機構開展合作。

司法部還對 Anomali 威脅研究公司(最早發現該惡意軟件的公司之一)和 Bitdefender 表示感謝,後者也對該僵屍網絡進行大量研究。

Bitdefender 調查和取證部門高級主管 Alexandru Catalin Cosoi 證實該公司參與調查,並告訴 Recorded Future News,Interplanetary Storm 僵屍網絡"非常復雜,通過在受感染的物聯網設備上租用它作為代理服務系統,用來支持各種網絡犯罪活動"。

Cosoi說,在Bitdefender的研究和分析過程中,發現網絡犯罪分子的身份線索,並提供給執法部門:"我們早在2020年的初步研究就發現幕後黑手的有價值線索,我們非常高興它有助於逮捕罪犯。這次調查是執法部門和私營網絡安全部門攜手合作,取締非法網絡活動並將責任人繩之以法的又一個主要范例"。

聯邦調查局和其他美國執法機構近年來一直在重點打擊僵屍網絡。

今年 8 月,聯邦調查局與一系列國際執法機構合作,打掉 Qakbot--數量最多、運行時間最長的僵屍網絡之一。今年 5 月,聯邦調查局鎖定克裡姆林宮支持的 Snake 惡意軟件,並開展行動瓦解 Cyclops Blink 惡意軟件。

但其中幾次行動--最引人註目的是 Emotet--因沒有逮捕人員而受到批評,這引發人們的擔憂,擔心這些行動無法阻止僵屍網絡改頭換面。

聯邦調查局聖胡安辦事處特別主管約瑟夫-岡薩雷斯(Joseph González)補充說,聯邦調查局的目標是"讓我們的對手承擔風險和後果,確保網絡空間不再是犯罪活動的安全空間"。

他說:"在當今時代,許多犯罪活動都是通過網絡手段進行或促成的,這已不是什麼秘密。網絡犯罪分子尋求匿名並獲得安全感,因為他們躲在鍵盤後面,往往與受害者相隔千裡之外"。