安全研究人員稱,他們觀察到他們認為是臭名昭著的Mozi僵屍網絡被摧毀的情況,該網絡滲透全球超過一百萬臺物聯網設備。網絡安全公司ESET的研究人員在本周二分享的研究報告中稱,他們在對Mozi僵屍網絡的調查過程中目睹Mozi的"突然消亡"。

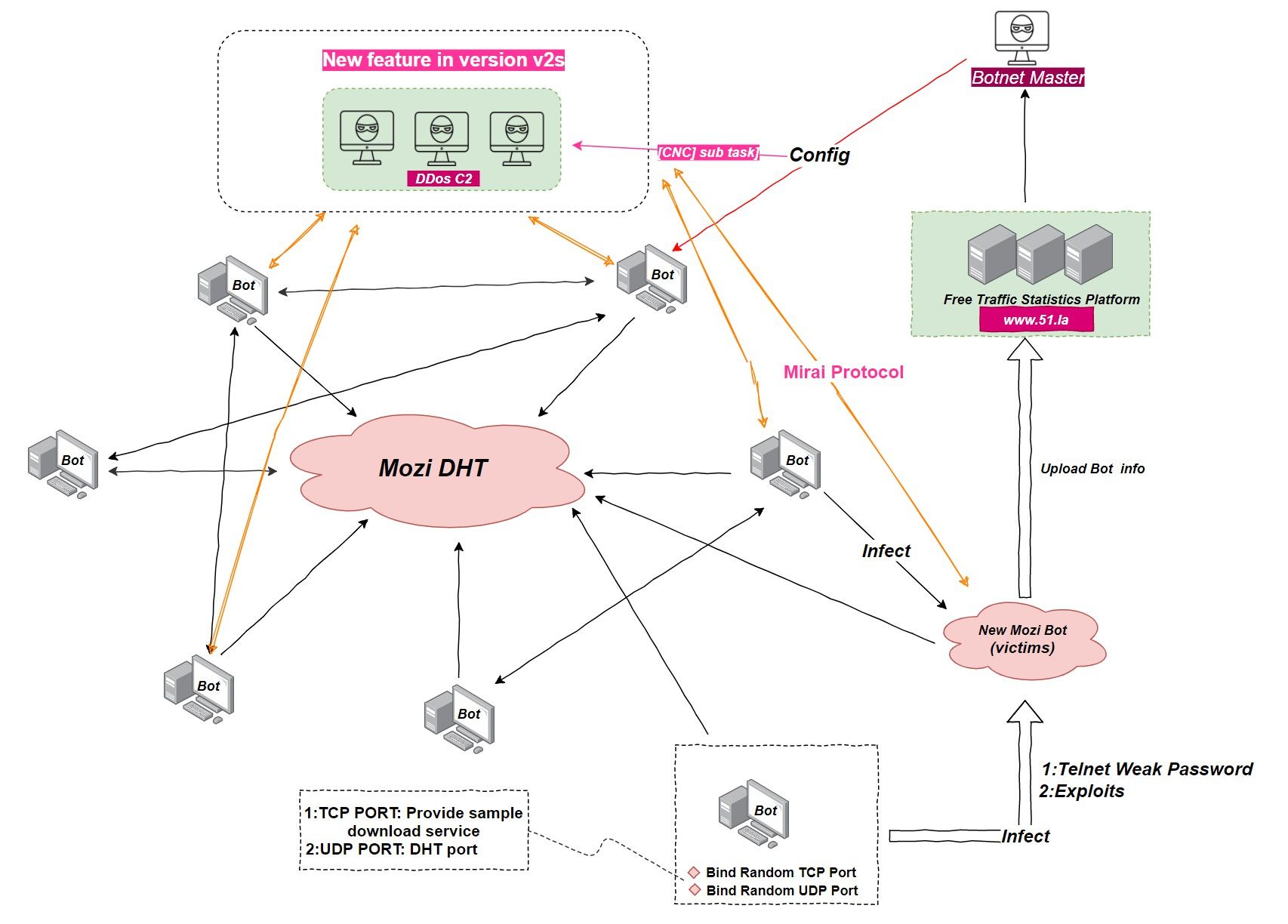

Mozi 是一個點對點物聯網僵屍網絡,利用弱 telnet 密碼和已知漏洞劫持傢用路由器和數字視頻錄像機。該僵屍網絡由 360 Netlab 於 2019 年首次發現,它利用大量這些被劫持的設備發起 DDoS 攻擊、執行有效載荷和數據外滲。自 2019 年以來,Mozi 已感染 150 多萬臺設備,其中大部分--至少 83 萬臺設備來自中國。

微軟在 2021 年 8 月警告說,Mozi 通過調整其持久性機制,已經發展到可以在 Netgear、華為和中興生產的網絡網關上實現持久性存在,同月,360 Netlab 宣佈已協助中國執法部門逮捕 Mozi 的作者。

ESET 在這些逮捕行動前一個月啟動對 Mozi 的調查,並表示今年 8 月發現 Mozi 的活動急劇下降。

ESET高級惡意軟件研究員伊萬-貝希納(Ivan Bešina)表示,在此之前,該公司每天在全球范圍內監測大約1200臺獨立設備。Bešina 說:"我們在今年上半年看到 20 萬臺獨立設備,在 2023 年 7 月看到 4 萬臺獨立設備。"下降之後,我們的監測工具每天隻能探測到約 100 臺獨立設備。"

這種下降首先出現在印度,其次是中國--這兩個國傢的受感染設備加起來占全球受感染設備總數的90%,她還補充說,俄羅斯是受感染第三多的國傢,其次是泰國和韓國。

據ESET稱,活動下滑的原因是Mozi Bots(受Mozi惡意軟件感染的設備)的一次更新剝奪它們的功能,ESET說它能夠識別和分析導致Mozi消亡的開關。這個開關停止並替換Mozi惡意軟件,禁用一些系統服務,執行某些路由器和設備配置命令,並禁止對各種端口的訪問。

ESET 稱,其對殺毒開關的分析表明,僵屍網絡的原始源代碼與最近使用的二進制文件之間存在很強的聯系,這表明這是一次"經過深思熟慮的清除行動"。研究人員說,這表明這次清除行動很可能是由最初的"Mozi"僵屍網絡創建者或中國執法部門實施的,他們可能爭取或迫使僵屍網絡運營商合作。

"最大的證據是,這個致命開關更新是用正確的私鑰簽署的。沒有這個,受感染的設備就不會接受和應用這個更新,"Bešina表示。"據我們所知,隻有最初的 Mozi 操作員才能獲得這個私人簽名密鑰。唯一可以合理獲取這個私人簽名密鑰的其他方是在 2021 年 7 月抓獲 Mozi 操作員的中國執法機構。"

Bešina補充說,ESET對惡意軟件更新的代碼分析表明,它一定是由相同的基礎源代碼編譯而成的,隻是原始Mozi的'精簡版'。

Mozi是在聯邦調查局攻陷並摧毀臭名昭著的Qakbot僵屍網絡數周後被攻陷的,Qakbot僵屍網絡是一個銀行木馬,因其在受害者的網絡上為其他黑客提供初始立足點以購買訪問權並發佈自己的惡意軟件而臭名昭著。