Meta公司為用戶管理其Facebook和Instagram的登錄而創建的一個新的集中式系統中的一個錯誤可能使惡意的黑客僅僅通過知道他們的電子郵件地址或電話號碼就能關閉一個賬戶的雙因素保護措施。

來自尼泊爾的安全研究員Gtm Mänôz意識到,當用戶在新的Meta賬戶中心輸入用於登錄賬戶的雙因素驗證內容時,Meta沒有設置嘗試次數的限制,該中心幫助用戶連接他們所有的Meta賬戶,如Facebook和Instagram。

有受害者的電話號碼或電子郵件地址,攻擊者就會到集中的賬戶中心,輸入受害者的電話號碼,將該號碼與他們自己的Instagram或Facebook賬戶連接起來,然後用暴力破解雙因素短信代碼。這是關鍵的一步,因為某人可以嘗試的次數是沒有上限的。

一旦攻擊者獲得正確的代碼,受害者的電話號碼就會與攻擊者的賬戶聯系起來。一次成功的攻擊仍然會導致Meta公司向受害者發送一條信息,說他們的雙因素被禁用,因為他們的電話號碼被鏈接到別人的賬戶上。在這個過程中,影響最大的是僅僅知道電話號碼就可以取消任何人的基於短信的2FA。

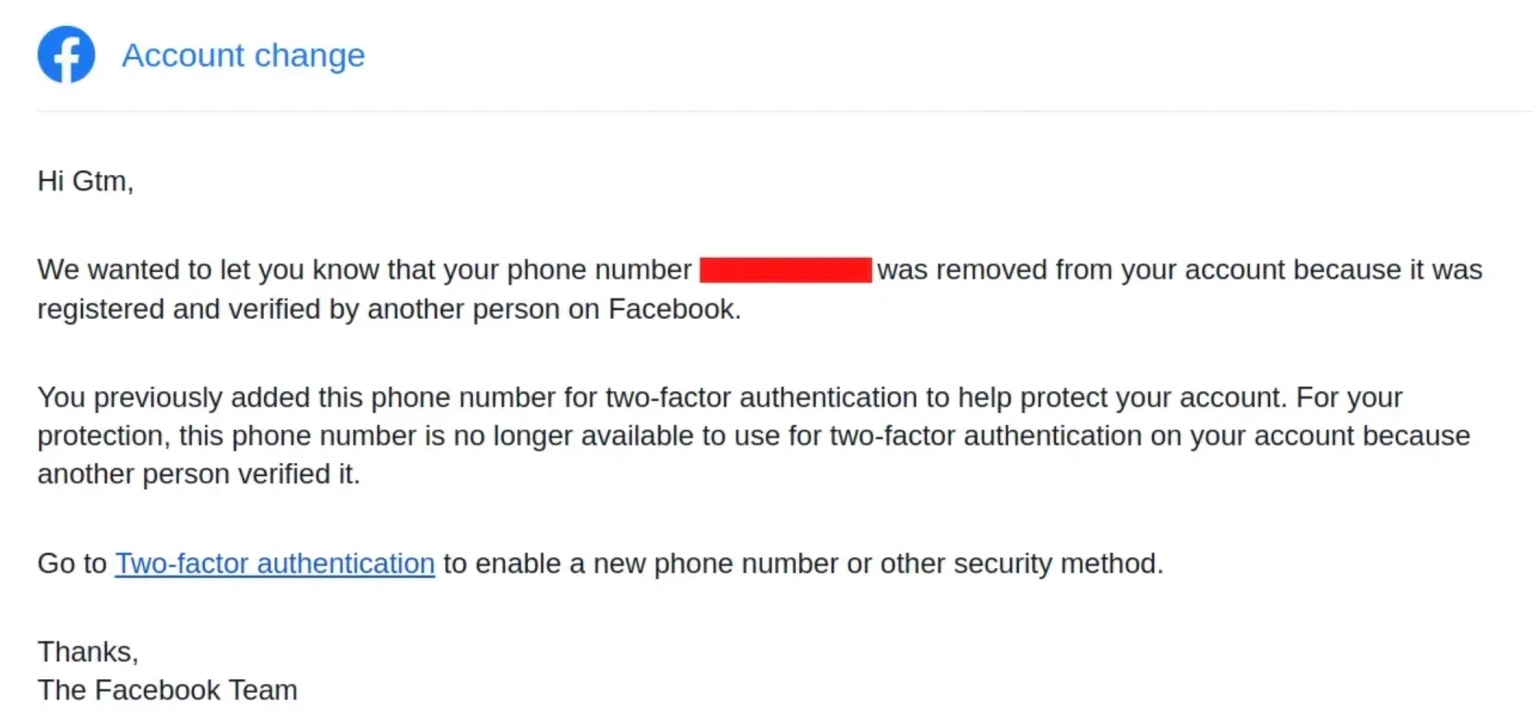

Meta公司發給一個用戶的電子郵件的截圖,上面寫著:"我們想讓你知道,你的電話號碼在Facebook上被另一個人註冊和驗證。"

理論上,鑒於目標不再啟用雙因素,攻擊者可以嘗試通過網絡釣魚獲取密碼來接管受害者的賬戶。

Mänôz去年在Meta賬戶中心發現這個漏洞,並在9月中旬向公司報告。Meta公司在一個月後修復該漏洞,並向Mänôz支付27200美元的獎勵。

目前還不清楚懷有惡意的黑客是否也發現這個漏洞,並在Facebook修復它之前利用它,Meta公司沒有立即回應評論請求。