Fortinet周一指出,上周修補的CVE-2022-40684身份驗證繞過安全漏洞,正在野外被廣泛利用。作為管理界面上的一個身份驗證繞過漏洞,遠程威脅參與者可利用其登錄FortiGate防火墻、FortiProxyWeb代理、以及FortiSwitchManager(FSWM)本地管理實例。

上周四,Fortinet 通過安全更新修復此漏洞,並通過電子郵件(所謂“高級通訊”)向部分客戶發去提醒,敦促其以最緊迫的方式、禁用受影響設備上的遠程管理用戶界面。

BleepingComputer 於上周五聯系該公司,得知幾天內會分享更多信息。但當被問及該漏洞是否在野外被積極利用時,Fortinet 發言人拒絕置評。

本周一,Fortinet 終於在一份咨詢中稱:

於 FortiOS、FortiProxy 和 FortiSwitchManager 中使用的備用路徑 / 通道漏洞 [CWE-288] 繞過身份驗證,或允許未經身份驗證的攻擊者、通過特制的 HTTP / HTTPS 請求在管理界面上執行操作。

Fortinet 已知悉某個漏洞利用實例,並建議客戶根據設備日志中的如下危害指標(user="Local_Process_Access"),來立即驗證您的系統。

在上周發佈安全補丁後,Fortinet 就要求客戶:

● 將易受攻擊的 FortiOS 設備更新至 7.0.7 / 7.2.2 及更高版本、

● 將 FortiProxy 設備更新至 7.0.7 / 7.2.1 及更高版本、

● 將 FortiSwitchManager 設備更新至 7.2.1 或更高版本。

以下是不打補丁就易受攻擊的 Fortinet 完整產品列表:

【FortiOS】7.2.1、7.2.0、7.0.6、7.0.5、7.0.4、7.0.3、7.0.2、7.0.1、7.0.0

【FortiProxy】7.2.0、7.0.6、7.0.5、7.0.4、7.0.3、7.0.2、7.0.1、7.0.0

【FortiSwitchManager】7.2.0、7.0.0

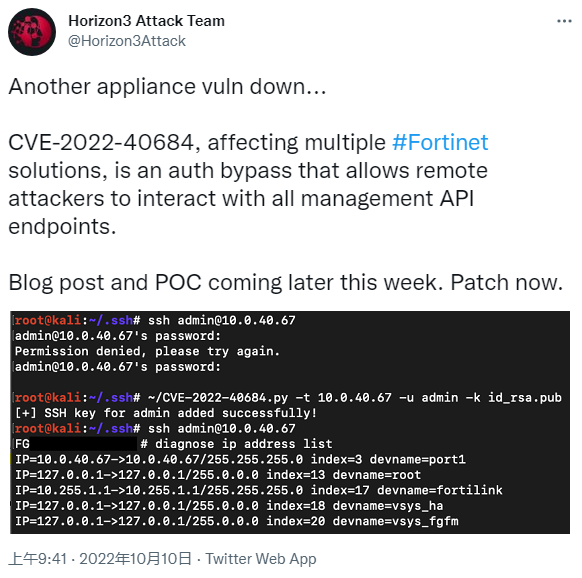

最後,Horizon3 安全研究人員已經開發 CVE-2022-40684 的概念驗證(PoC)漏洞利用代碼,並計劃在本周晚些時候發佈。

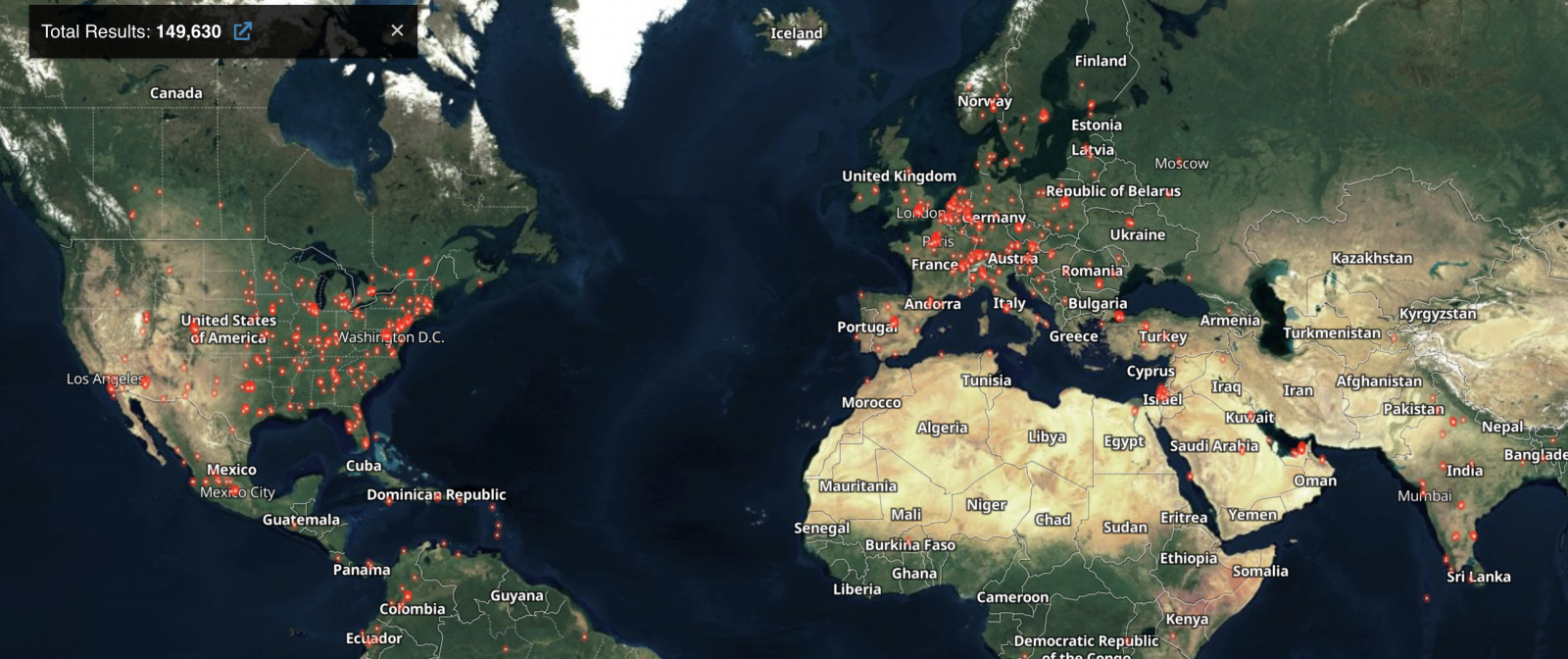

由 Shodan 檢索可知,目前互聯網上有超過 14 萬個 FortiGate 防火墻。若其管理員界面被暴露於公網,就很有可能遭受這一漏洞攻擊。

對於無法立即更新的客戶,Fortinet 也提供緩解傳入攻擊的方法 —— 管理員應禁用 HTTP / HTTPS 管理界面、或使用本地策略來限制管理界面的 IP 地址訪問。