北京時間9月26日消息,科技公司以技術著稱,本應該最懂得如何對抗黑客。但是一連串的黑客攻擊事件表明,就連這些科技大廠也存在薄弱環節,尤其是人。就在最近,打車巨頭Uber和《盜獵車手6》遊戲開發商RockstarGames都披露影響其運營的重大黑客攻擊事件。今年,已經有多傢公司成為黑客攻擊的受害者,其中包括目前世界上一些最擅長技術的公司,例如芯片巨頭英偉達、身份驗證公司okta。

薄弱的“護城河”

傳統上,企業采用的是一種“城堡與護城河”的網絡安全模型。網絡外的任何人都無法訪問內部數據,但網絡內的每個人都可以。企業的內部網絡可以想象成城堡,網絡邊界可以想象成護城河。一旦吊橋被降低且有人穿過它,他們就可以在城堡內自由行動。

“我們隻是在城堡周圍建一條巨大的護城河。一旦你突破護城河,你就進去。”高盛前首席技術官鮑伊·哈特曼(Boe Hartman)表示。他在高盛領導的團隊建立消費者銀行基礎設施,使得蘋果的信用卡及其引以為自豪的隱私功能成為可能。

當企業網絡主要由物理連接在辦公大樓裡的個人電腦組成時,這種外圍安全是有意義的。但是如今,從個人移動設備、傢用電腦到雲服務和物聯網設備,各種各樣的設備、員工和外部合同工以越來越多的方式連接到企業系統。僅僅依靠保護每一個可能連接到公司系統的設備和賬戶不僅困難,而且往往是災難性的,因為攻擊者隻需攻破一個門就能進入整個系統。

以Uber為例,攻擊者使用被霸占的合同工賬戶進入內部系統,在一個全公司使用的Slack頻道上發佈消息,並接管一個用於與安全研究人員溝通的賬戶。Uber不得不暫時中斷對內部通信系統的訪問。Uber在上周一發表的聲明中稱,公司沒有發現任何跡象表明黑客訪問用戶賬戶或Uber用於存儲敏感用戶信息的數據庫。

這些黑客攻擊的共同點在於,他們通過欺騙目標公司內部人員或與目標公司關系密切的人,讓他們交出網絡接入證書或其他關鍵信息,這種技術被稱為“社會工程”。以Uber為例,該公司表示,黑客觸發自動生成的訪問請求,導致一名合同工的手機受到垃圾郵件的騷擾,最終批準一項請求。其他例子還包括偽造的“網絡釣魚”電子郵件,誘騙員工將登錄憑證發送給攻擊者。

零信任

現在,科技公司得出一個引人註意的結論:自特洛伊戰爭以來,安全領域最薄弱的環節就是人類。他們越來越多地采取一種新的安全方法:不相信任何人。

這種理念被稱為“零信任架構”,假定無論一傢企業的外部防禦系統多麼強大,黑客都能侵入。因此,企業需要確保即使是網絡內的用戶也不會造成嚴重破壞。

美國及全球每周平均遭到的網絡攻擊數量

其實,許多指導工程師構建零信任系統的設計原則都很容易理解。如果你發現自己最近不得不更頻繁地登錄公司系統或銀行網站,這就是一種“零信任”策略,即定期“輪換”證書,從而允許人和電腦訪問其他系統。其理念是,即使攻擊者進入你的賬戶,他們也隻有有限的時間進行破壞。

另一個被稱為“行為分析”的零信任原則是,軟件應該監控網絡上人們的行為,並標記出任何做不尋常事情的人,比如試圖從銀行取一大筆錢。例如,當你去一個新城市旅行時,如果發生一筆不符合你一貫風格的信用卡購物,銀行就會給你發短信,這也是基於同樣的分析。

Google超前部署

雖然許多企業現在才采用真正的零信任系統,但安全行業對信任問題的討論已經持續十多年。

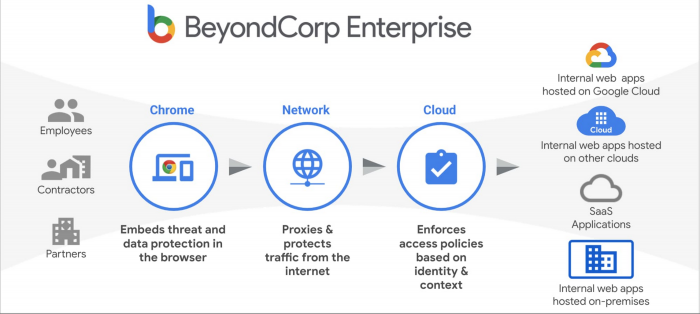

其中一傢公司很早就意識到城墻和護城河已無法提供足夠的保護,它就是Google。在2009年吸取網絡安全教訓後,Google開始部署自主版本的零信任系統,並將其稱為BeyondCorp。

Google發言人說,該公司的防禦方法適用於IT系統的所有部分:用戶、設備、應用和服務,不考慮所有權、物理或網絡位置。所有這些因素都會被以同樣固有的懷疑態度對待。自然地,Google也把它變成一種產品,供那些為其雲服務付費的公司使用。

弊端

哈特曼稱,為一傢公司現有的IT基礎設施創建一個從上到下的零信任架構需要公司最高層領導的承諾,最終可能需要對其系統進行本質上的內部改造。哈特曼目前是醫療創業公司Nomi Health的聯合創始人。

在遭到攻擊的幾個月前,美國市值最高的半導體公司英偉達發佈一款名為Morpheus的數字指紋工具,可在英偉達的硬件上運行。它使用人工智能每周分析數千億的用戶行為,並在用戶似乎在做一些不尋常的和潛在高風險的事情時標記實例。例如:一個通常使用Microsoft Office的用戶突然試圖訪問公司源代碼所在的工具和存儲庫。

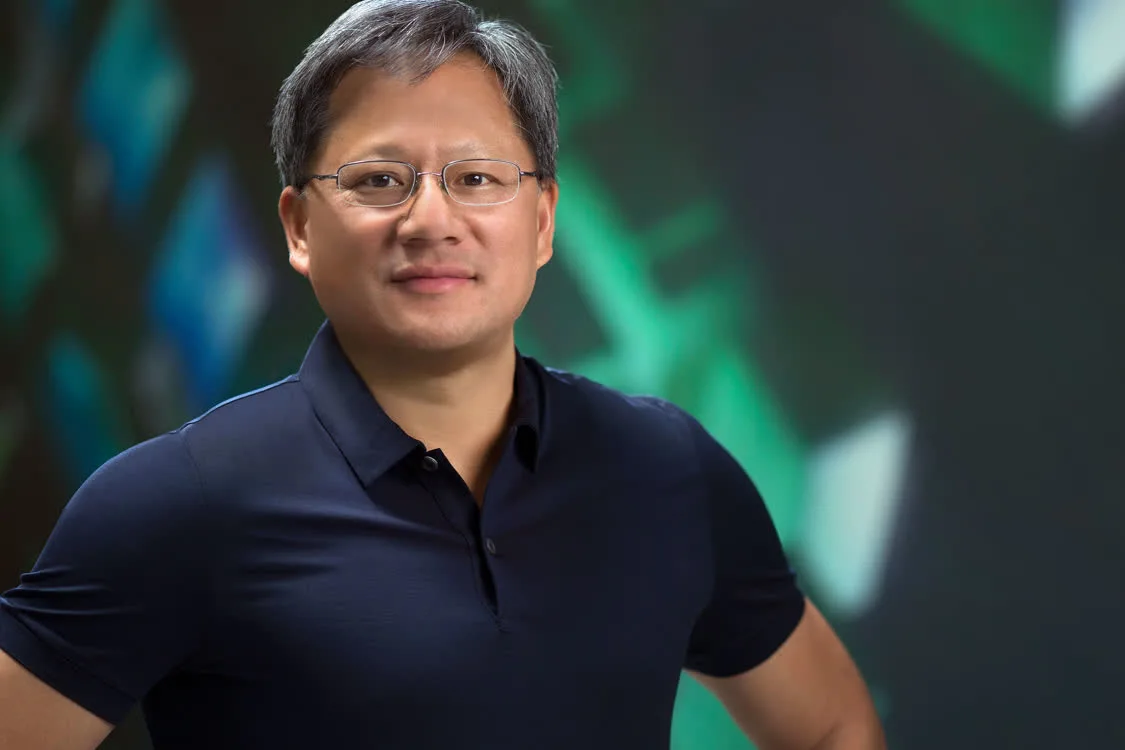

因此,英偉達對“零信任”是略知一二的。然而,今年3月,它的系統還是遭到攻擊。在這之後,英偉達CEO黃仁勛(Jensen Huang)表示,這一事件給英偉達敲響警鐘,並誓言要加速擁抱零信任架構。

黃仁勛稱攻擊事件敲醒警鐘

然而,推出“零信任”系統並非沒有缺點,包括它可能會限制工程師的工作效率,因為他們都希望獲得盡可能多的訪問系統。英偉達企業計算副總裁賈斯汀·博伊坦諾(Justin Boitano)表示,要在安全和可訪問性之間取得平衡,就意味著安全團隊和他們服務的員工之間要不斷進行對話。他補充說,這是有幫助的,其CEO黃仁勛在3月的攻擊後直言不諱地點出網絡安全問題,“員工們似乎明白,我們現在生活在一個新世界裡,你的網絡中可能有壞人”。

哈特曼指出,這種變化的廣度意味著重建舊系統的公司需要設定優先級,首先要保護他們的掌上明珠:源代碼、其他知識產權、客戶信息等等。在這之後,他們可以通過系統的其他部分進行工作。微軟企業安全副總裁瓦蘇·賈卡爾(Vasu Jakkal)指出,這種挑戰的規模從一定程度上解釋為什麼隻有22%的公司實施多重認證,盡管這是最好的一線網絡訪問防禦措施之一。

就連“零信任”的支持者也承認,“零信任”不是靈丹妙藥,這在很大程度上是因為它需要花費大量的時間和努力才能做到。但是在一個監管機構、股東和客戶都準備讓企業及其領導者為黑客攻擊和數據泄露負責,攻擊者比以往任何時候都更機智、更激進的世界裡,企業可能沒有太多選擇,他們必須致力於讓自己變得不那麼脆弱。

“在新的世界裡,你必須假設你的網絡上總是會有壞人,”英偉達的博伊坦諾表示,“問題是你如何保護你的資源和公司的知識產權。”