自第一種計算機病毒出現以來,惡意軟件就一直是黑客和安全研究人員之間的貓捉老鼠遊戲。現在,大多數惡意軟件至少在類型和傳輸方式上是已知的。不過,壞人偶爾也會想出一些新花招來隱藏自己的蹤跡。

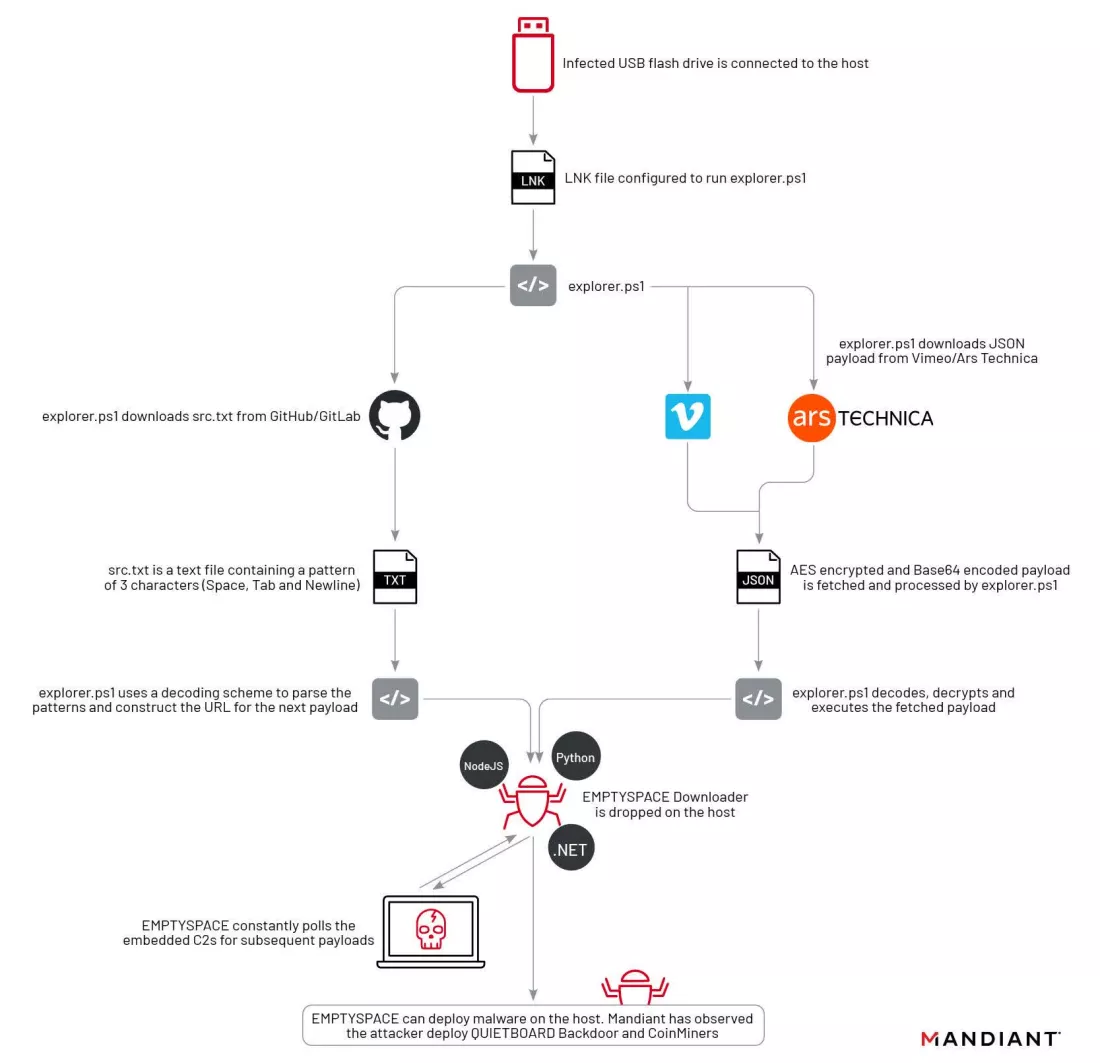

安全分析公司 Mandiant 最近發現一個"前所未見"的攻擊鏈,該攻擊鏈至少在兩個不同的網站上使用 Base 64 編碼來傳輸三階段惡意軟件的第二階段有效載荷。這兩個網站分別是科技網站 Ars Technica 和視頻托管網站 Vimeo。

一位用戶在 Ars Technica 論壇上發佈一張披薩的圖片,並配文"我喜歡披薩"。圖片或文字本身沒有任何問題。然而,這張照片是由第三方網站托管的,其 URL 包含 Base 64 字符串。Base 64 轉換為 ASCII 後看起來像隨機字符,但在這種情況下,它混淆下載和安裝惡意軟件包第二階段的二進制指令。在另一個案例中,一個相同的字符串出現在 Vimeo 上一個無害視頻的描述中。

Ars Technica 發言人說,在一位匿名用戶向該網站舉報圖片(下圖)的奇怪鏈接後,Ars Technica 刪除這個去年 11 月創建的賬戶。

Mandiant說,它已確定該代碼屬於一個名為 UNC4990 的威脅行為者,自 2020 年以來,它一直在跟蹤該行為者。對於大多數用戶來說,這些指令沒有任何作用。它隻能在已經包含第一階段惡意軟件(explorer.ps1)的設備上運行。UNC4990 通過受感染的閃存盤傳播第一階段,這些閃存盤被配置為鏈接到托管在 GitHub 和 GitLab 上的文件。

第二階段被稱為"空空間",是一個在瀏覽器和文本編輯器中顯示為空白的文本文件。然而,用十六進制編輯器打開它,就會看到一個二進制文件,該文件使用空格、制表符和新行等巧妙的編碼方案來創建可執行的二進制代碼。Mandiant承認以前從未見過這種技術。

Mandiant 的研究員Yash Gupta表示:"這是我們看到的一種不同的、新穎的濫用方式,很難被發現。是我們在惡意軟件中通常見不到的。這對我們來說非常有趣,也是我們想要指出的。"

執行後,Emptyspace 會不斷輪詢命令和控制服務器,並根據命令下載一個名為"Quietboard"的後門。UNC4990 利用該後門在受感染的機器上安裝加密貨幣礦機。不過,Mandiant 表示,它隻追蹤到一個安裝 Quietboard 的實例。

鑒於 Quietboard 的罕見性,UNC4990 的攻擊造成的威脅微乎其微。但是,explorer.ps1 和 Emptyspace 的感染率可能會更高,從而使用戶易受攻擊。Mandiant 在其博客中解釋如何檢測感染。