今天Linux社區最關註的事情就是xz-utils(以前被稱為LZMAUtils)項目被植入後門的事情,xz是被Linux發行版廣泛使用的壓縮格式之一,xz-utils是一個開源項目,2022年起有個名為JiaTan的賬號開始向該項目貢獻代碼,然後逐步接手該項目成為項目的主要貢獻者。

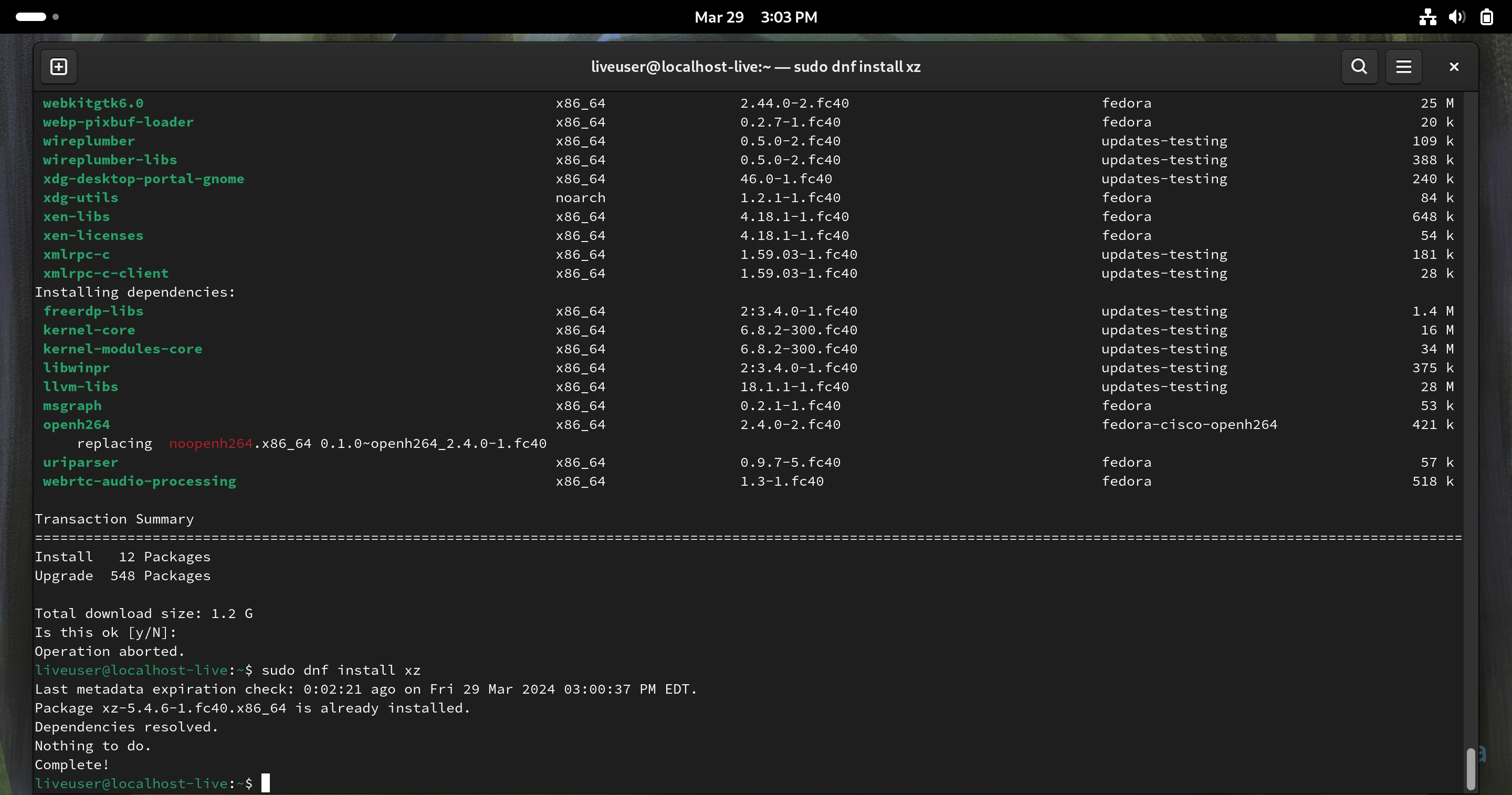

日前該項目被發現存在後門,這些惡意代碼旨在允許未經授權的訪問,具體來說影響 xz-utils 5.6.0 和 5.6.1 版中,而且這些受影響的版本已經被多個 Linux 發行版合並。

簡單來說這是一起供應鏈投毒事件,攻擊者通過上遊開源項目投毒,最終隨著項目集成影響 Linux 發行版,包括 Fedora Linux 40/41 等操作系統已經確認受該問題影響。

惡意代碼的目的:

RedHat 經過分析後認為,此次黑客添加的惡意代碼會通過 systemd 幹擾 sshd 的身份驗證,SSH 是遠程連接系統的常見協議,而 sshd 是允許訪問的服務。

在適當的情況下,這種幹擾可能會讓黑客破壞 sshd 的身份驗證並獲得整個系統的遠程未經授權的訪問 (無需 SSH 密碼或密鑰)。

RedHat 確認 Fedora Linux 40/41、Fedora Rawhide 受該問題影響,RHEL 不受影響,其他 Linux 發行版應該也受影響,具體用戶可以在開發商網站獲取信息。

建議立即停止使用受影響版本:

如果你使用的 Linux 發行版受上述後門程序影響,RedHat 的建議是無論個人還是商用目的,都應該立即停止使用。

之後請查詢 Linux 發行版的開發商獲取安全建議,包括檢查和刪除後門程序、回滾或更新 xz-utils 等。

孤獨的開源貢獻者問題:

在這裡還需要額外討論一個開源項目的問題,xz-utils 盡管被全世界的 Linux 發行版、壓縮軟件廣泛使用,但在之前隻有一名活躍的貢獻者在維護這個項目。

這個孤獨的貢獻者可能因為精力不夠或者其他原因,在遇到一名新的貢獻者時,隨著時間的推移,在獲取信任後,這名新貢獻者逐漸獲得項目的更多控制權。

實際上這名黑客應該也是精心挑選的項目,知道這種情況下可能更容易獲取控制權,於是從 2022 年開始就貢獻代碼,直到成為主要貢獻者後,再實施自己的後門行動。

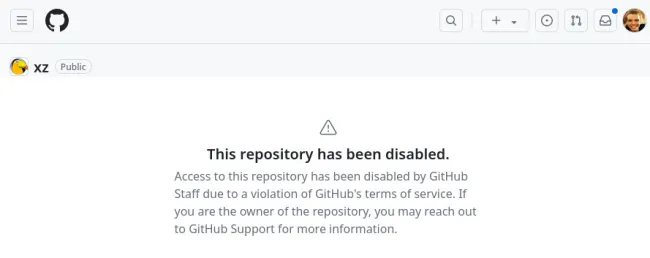

未來這類針對開源項目的供應鏈攻擊應該還會顯著增加,這對整個開源社區來說應該都是頭疼的問題。