Linux是世界上使用最廣泛的開放源代碼操作系統,它在復活節周末勉強躲過一次大規模的網絡攻擊,這一切都要歸功於一名志願者。這個後門被植入最近發佈的一個名為XZUtils的Linux壓縮格式中,這個工具在Linux世界之外鮮為人知,但幾乎每個Linux發行版都使用它來壓縮大文件,使其更易於傳輸。如果它的傳播范圍更廣,可能會有數不清的系統被入侵數年之久。

正如Ars Technica在其詳盡的回顧中所指出的,罪犯一直在公開進行該項目,潛伏時間已兩年有餘。

這個被植入 Linux 遠程登錄的漏洞隻暴露自己的一個密鑰,因此可以躲過公共計算機的掃描。正如本-湯普森(Ben Thompson)在《戰略》(Stratechery)雜志上寫道:"世界上絕大多數電腦都存在漏洞,卻無人知曉"。

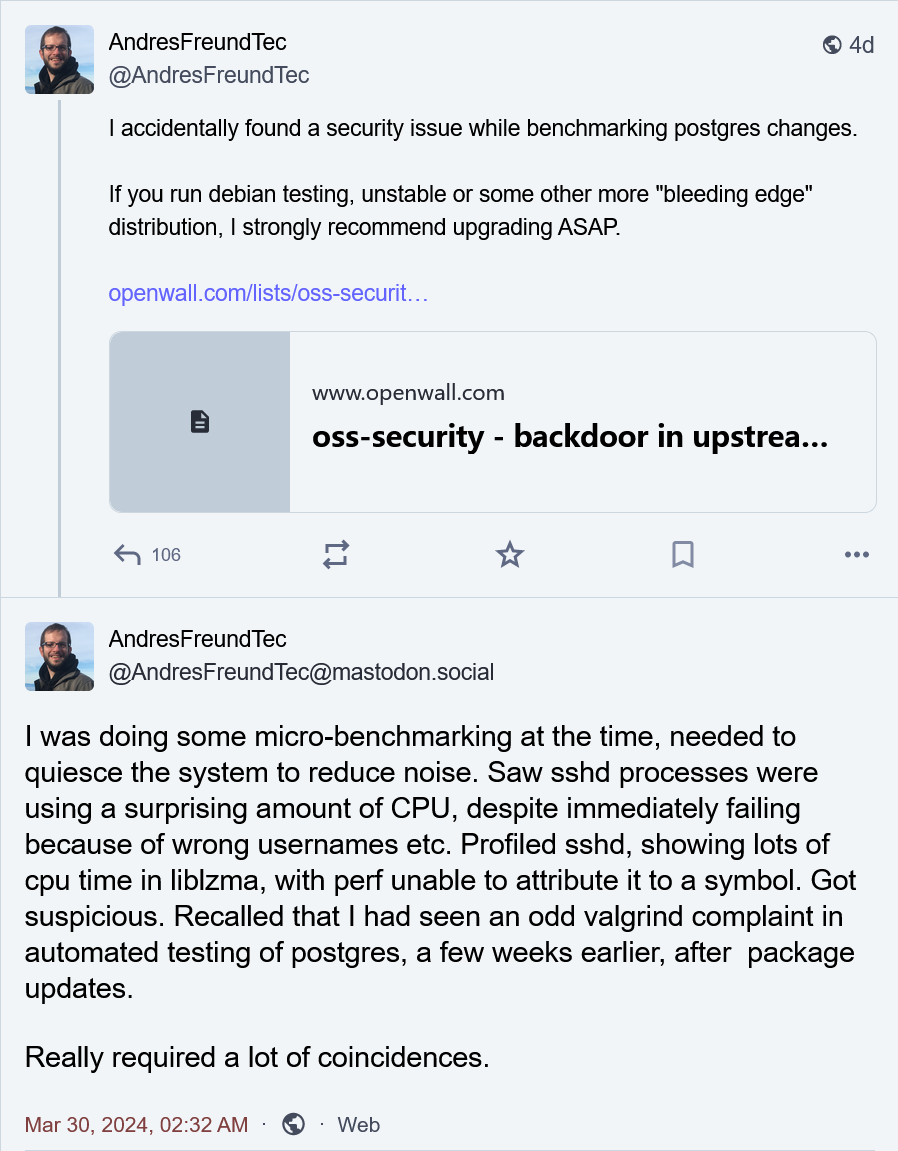

XZ 後門被發現的故事始於 3 月 29 日凌晨 舊金山的微軟開發人員安德烈斯-弗羅因德在 Mastodon 上發帖並向 OpenWall 的安全郵件列表發送一封電子郵件,標題為"上遊 xz/liblzma 中的後門導致 ssh 服務器被入侵"

Freund 是 PostgreSQL(一種基於 Linux 的數據庫)的"維護者",他在過去幾周的測試中發現一些奇怪的現象。XZ壓縮庫的一部分 liblzma 的加密登錄占用大量 CPU。弗羅因德在 Mastodon 上寫道,他使用的所有性能工具都沒有發現任何問題。這立刻讓他產生懷疑,他想起幾周前一位Postgres用戶對Valgrind(Linux檢查內存錯誤的程序)的"奇怪抱怨"。

經過一番調查,Freund 最終發現問題所在。弗羅因德在郵件中指出:"上遊 xz 代碼庫和 xz 壓縮包都被做後門。惡意代碼存在於 5.6.0 和 5.6.1 版本的 xz 工具和庫中。"

不久之後,企業級開源軟件公司紅帽(Red Hat)向 Fedora Rawhide 和 Fedora Linux 40 的用戶發出緊急安全警報。最終,該公司得出結論,Fedora Linux 40 測試版包含兩個受影響的 xz 庫版本。Fedora Rawhide 版本很可能也收到 5.6.0 或 5.6.1 版本。

請立即停止在工作或個人活動中使用任何 Fedora Rawhide 實例。Fedora Rawhide 將很快恢復到 xz-5.4.x,一旦恢復完成,Fedora Rawhide 實例就可以安全地重新部署。

盡管免費 Linux 發行版 Debian 的一個測試版包含被破解的軟件包,但其安全團隊還是迅速采取行動,將其恢復原樣。"Debian的Salvatore Bonaccorso在周五晚上向用戶發出的安全警報中寫道:"目前還沒有Debian穩定版本受到影響。

弗羅因德後來確認,提交惡意代碼的人是兩名主要 xz Utils 開發人員之一,即 JiaT75 或 Jia Tan。"鑒於幾周來的活動,提交者要麼是直接參與其中,要麼是他們的系統受到相當嚴重的破壞。"弗羅因德在分析中寫道:"不幸的是,後者看起來不太可能,因為他們在各種列表上交流上述'修復'方法。"

JiaT75 是一個耳熟能詳的名字:他們曾與 .xz 文件格式的原始開發者 Lasse Collin 並肩工作過一段時間。程序員拉斯-考克斯(Russ Cox)在他的事件時間軸頁面中指出,2021 年 10 月,JiaT75 開始向 XZ 郵件列表發送看似合法的補丁。

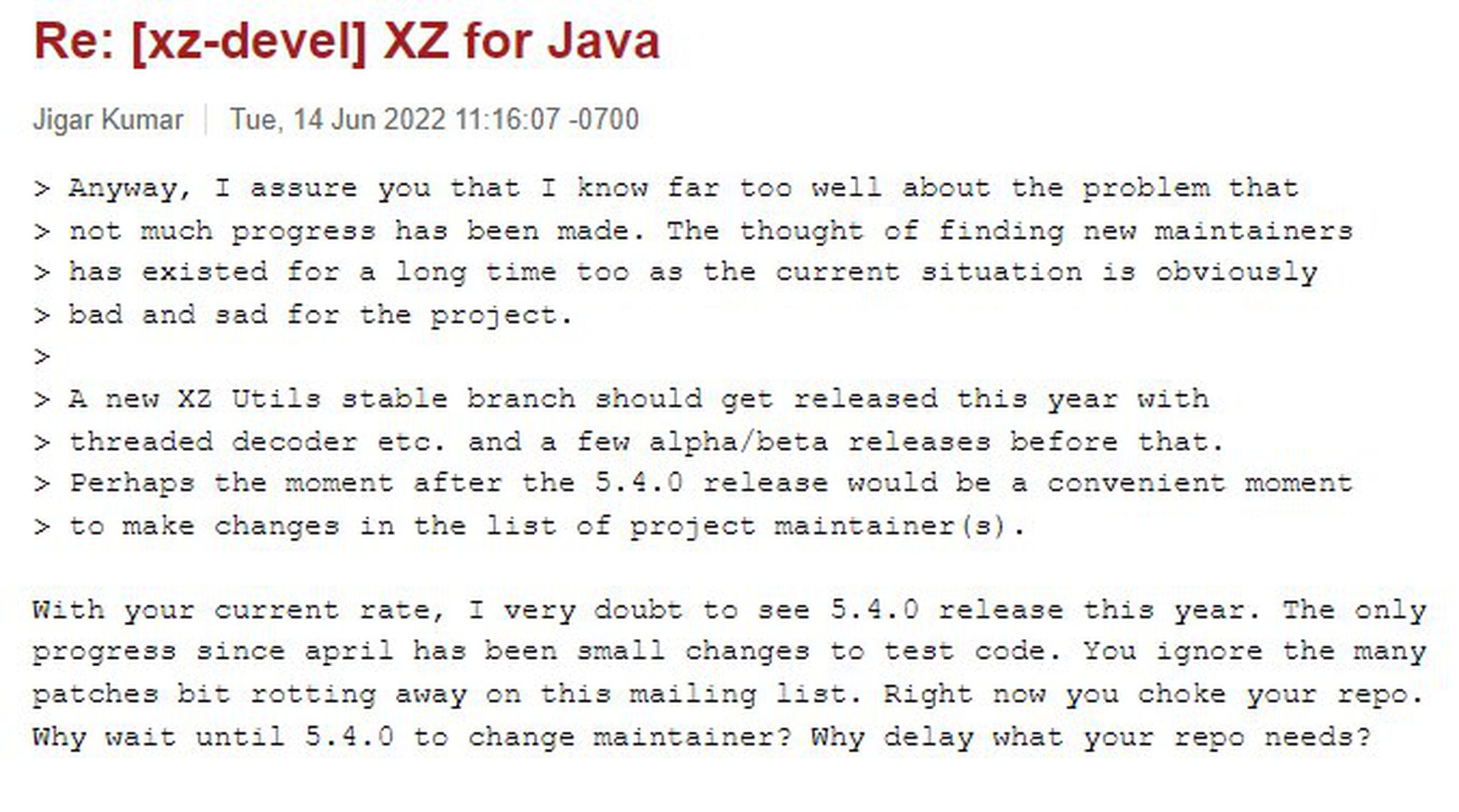

幾個月後,該計劃的其他部分開始展開,另外兩個身份,Jigar Kumar 和 Dennis Ens,開始通過電子郵件向科林抱怨漏洞和項目發展緩慢。然而,正如Evan Boehs等人在報告中指出的,"Kumar"和"Ens"從未在 XZ 社區之外出現過,這讓調查人員相信這兩個人都是假冒的,他們的存在隻是為幫助賈炭就位,以交付被破解的代碼。

"我對你的精神健康問題感到遺憾,但意識到自己的極限很重要。我知道這對所有貢獻者來說都是一個業餘項目,但社區需要更多。"恩斯在一條信息中寫道,而庫馬爾則在另一條信息中說:"在有新的維護者之前,不會有任何進展。"

在這來來回回的過程中,柯林斯寫道:"我並沒有失去興趣,但主要由於長期的精神健康問題,也由於其他一些事情,我的照顧能力受到相當大的限制",並建議賈坦承擔更大的角色。"他最後說:"最好記住,這是一個無償的業餘項目。"來自"Kumar"和"Ens"的郵件持續不斷,直到那年晚些時候,Tan 被添加為維護者,能夠進行修改,並嘗試將 backdoored 軟件包以更權威的方式發佈到 Linux 發行版中。

xz 後門事件及其後果既體現開放源代碼的魅力,也是互聯網基礎設施中一個引人註目的漏洞。

流行的開源媒體軟件包 FFmpeg 的開發者在一條推文中強調這一問題,他說:"xz 事件表明,對無償志願者的依賴會導致重大問題。價值數萬億美元的公司希望從志願者那裡獲得免費的緊急支持"。他們還帶來收據,指出他們是如何處理影響 Microsoft Teams 的"高優先級"漏洞的。"

盡管微軟依賴其軟件,但該開發人員寫道:"在禮貌地要求微軟提供長期維護的支持合同後,他們卻提出一次性支付幾千美元......維護和可持續發展方面的投資並不性感,可能不會給中層經理帶來升職機會,但多年後會得到成千上萬倍的回報"。

關於"JiaT75"的幕後黑手、他們如何實施計劃以及破壞程度的詳細信息,正在被一大批開發人員和網絡安全專業人員在社交媒體和在線論壇上挖掘出來。但是,這一切都離不開許多因使用安全軟件而受益的公司和組織的直接資金支持。