微軟今天,微軟發佈關於XZUtils後門漏洞(CVE-2024-3094)的指導和公告。該安全漏洞是一個重大漏洞,CVSS(通用漏洞計分系統)得分為10.0,影響多個Linux發行版,即Fedora、KaliLinux、OpenSUSE和Alpine,可能會對全球造成巨大影響。

幸運的是,微軟Linux 開發人員 Andres Freund 意外地及時發現這一漏洞,他對 SSH(安全外殼)端口連接為何會出現 500 毫秒延遲感到好奇,結果發現一個嵌入在 XZ 文件壓縮器中的惡意後門。

到目前為止,在撰寫本文時,VirtusTotal 隻列出63 傢安全廠商中的 4 傢,其中包括微軟,它們都正確地檢測到該漏洞的危害性。

因此,在這一事件中,微軟工程師的鷹眼本領值得稱贊,因為很多人可能根本不會費心去研究它。這一事件也凸顯開源軟件是如何被有害行為者利用的。

XZ Utils 的 5.6.0 和 5.6.1 版本已被後門破壞,美國網絡安全和基礎設施安全局(CISA)的官方建議是使用舊的安全版本。

根據建議指南,要驗證系統中是否有漏洞軟件,用戶可以在 SSH 中以管理員權限運行以下命令:

xz--version

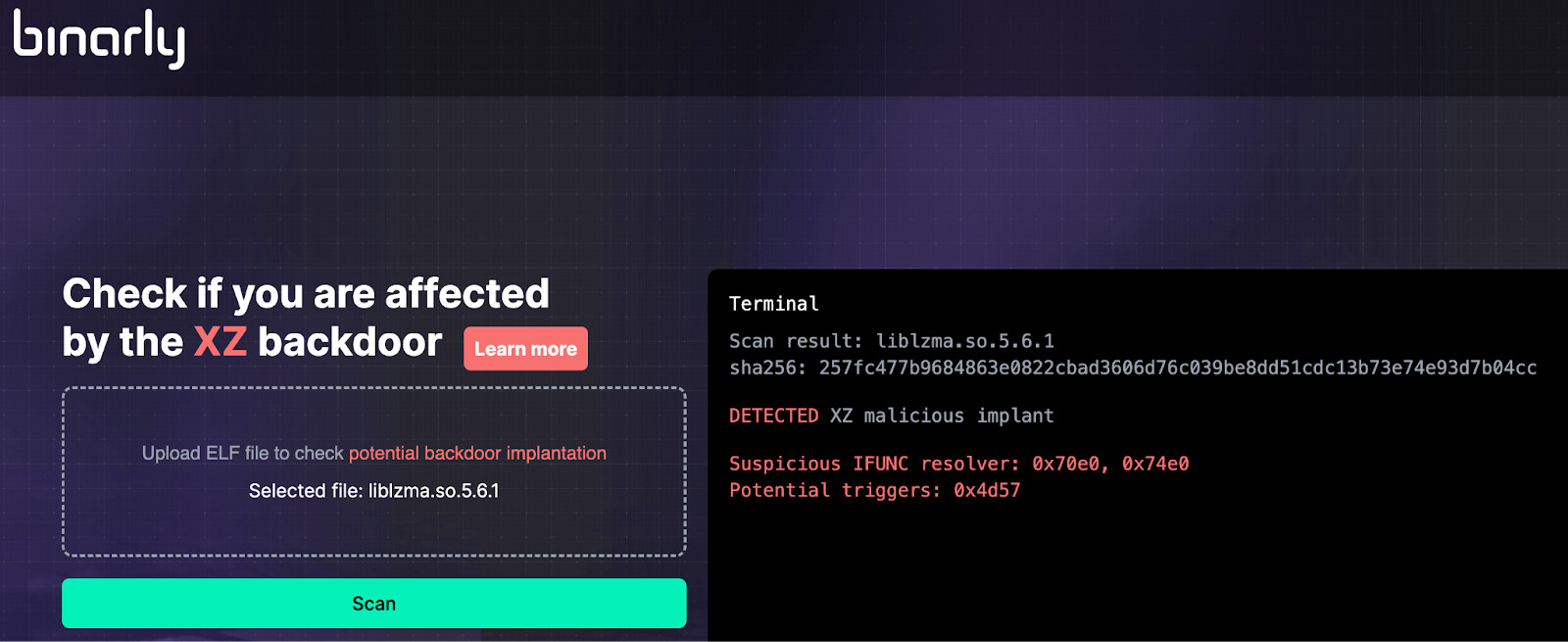

系統管理員也可使用第三方掃描和檢測工具。安全研究公司 Qualys 和 Binarly 發佈檢測和掃描工具,用於檢測系統是否受到影響。

Qualys 發佈 VULNSIGS 2.6.15-6 版本,並在 QID(Qualys 漏洞檢測 ID)"379548"下標記該漏洞。

與此同時,Binarly 還發佈一款免費的 XZ 後門掃描工具,一旦檢測到 XZ Utils 被入侵,該工具就會發出"XZ 惡意植入"的檢測信息。

您可以在Binarly和Qualys的網站上找到與該漏洞相關的更多技術細節。