移動安全公司Zimperium發現一種名為"RatMilad"的新Android惡意軟件,目標是中東地區的移動設備。據該公司稱,該惡意軟件被用於網絡間諜活動、敲詐勒索或竊聽受害者的談話。

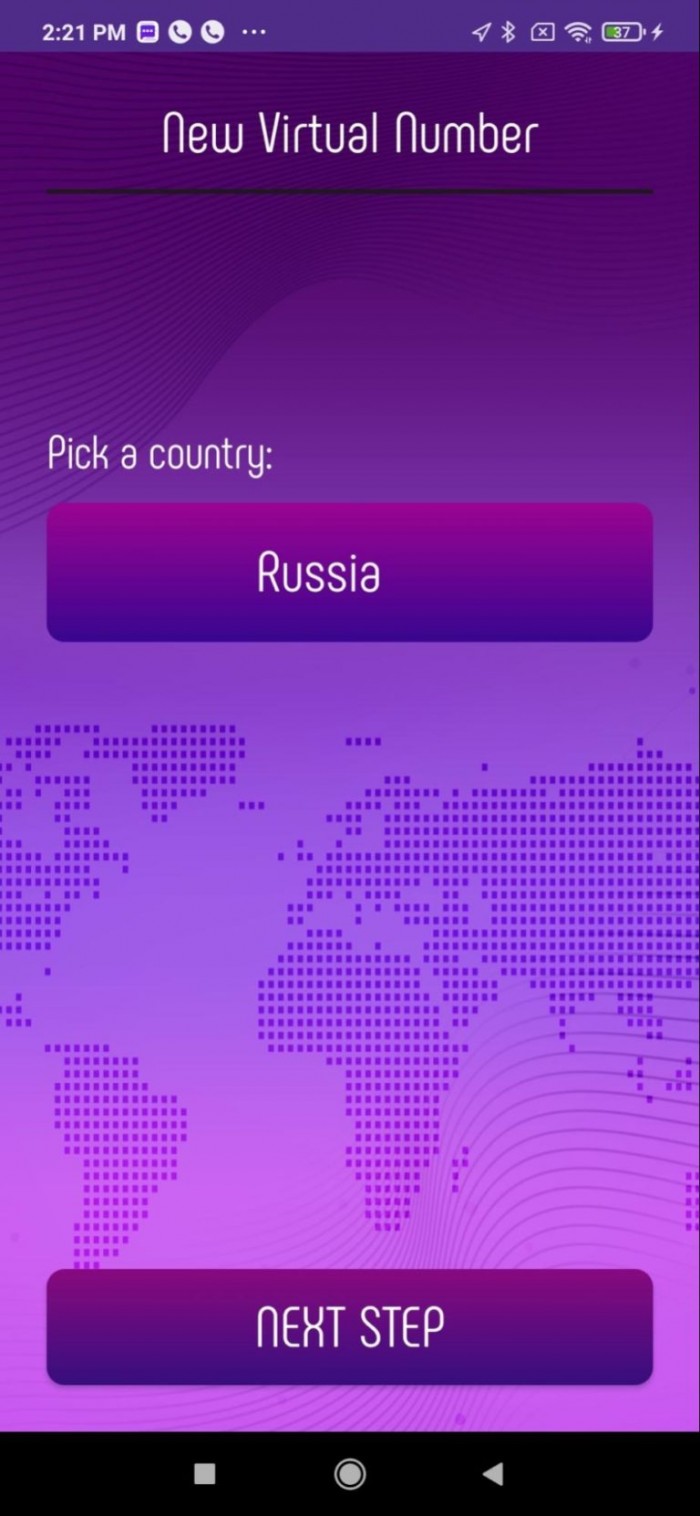

該惡意軟件隱藏在一個名為"NumRent"的欺詐性VPN和電話本應用程序背後。NumRent通過社交媒體上的鏈接以及Telegram和WhatsApp等通信應用程序分發。為讓人們相信該應用程序的合法性,其背後的網絡犯罪分子創建一個網站為該應用程序做廣告。

一旦安裝,RatMilad隱藏在VPN連接後面,並持續滲出設備上的數據,如:

短信

通話記錄

剪貼板數據

設備信息(例如,型號、品牌、構建號、Android版本)。

GPS位置數據

SIM卡信息

聯系信息

已安裝的應用程序列表

更重要的是,RatMilad可以刪除數據和上傳文件到其命令和控制服務器,修改應用程序的權限,並使用設備的麥克風錄制音頻和竊聽對話。

據Zimperium稱,RatMilad背後的網絡犯罪分子采取隨機目標的方式,而不是有針對性地面向某些個人和企業。

為保護你的Android設備免受RatMilad和其他惡意軟件的侵害,請避免從第三方應用程序商店下載應用程序。此外,經常掃描惡意軟件,並審查你的應用程序的權限,看看是否有任何可能看起來不合適的地方。

解更多:

https://blog.zimperium.com/we-smell-a-ratmilad-mobile-spyware/