惡意黑客已經開始利用ControlWebPanel未打補丁版本中的一個關鍵漏洞,這是一個被廣泛使用的虛擬主機界面。"這是一個未經認證的RCE(遠程代碼利用)"Shadowserver組織的成員在Twitter上寫道,PoC已經在流傳,這指的是利用該漏洞的概念驗證代碼。

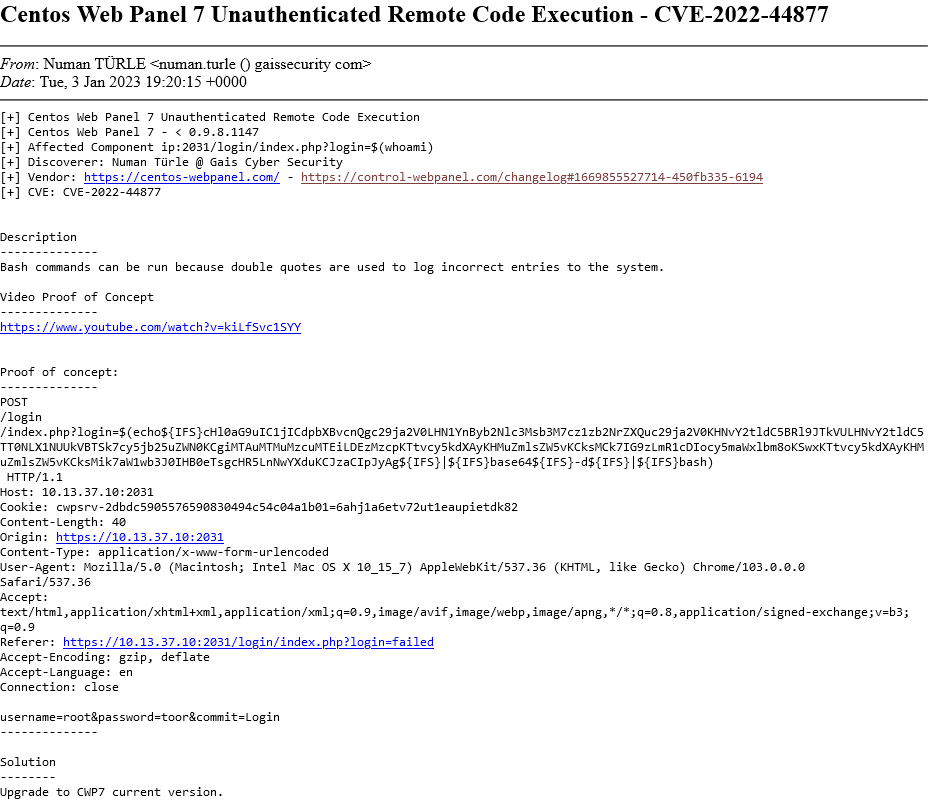

該漏洞被追蹤為CVE-2022-44877。它是由Gais Cyber Security的Numan Türle發現的,並在10月的0.9.8.1147版本中打補丁。然而,通知直到本月初才公開,這使得一些用戶可能仍然沒有意識到這種威脅。

安全公司GreyNoise提供的數據顯示,一系列針對Control Web Panel的攻擊從1月7日開始,此後慢慢增加,最近一輪的攻擊持續到周三。該公司說,這些漏洞來自位於美國、荷蘭和泰國的四個獨立IP地址。

Shadowserver顯示,大約有38000個IP地址在運行Control Web Panel,最流行的地方是歐洲,其次是北美和亞洲。

CVE-2022-44877的嚴重性評級為9.8,滿分為10,危害程度可見一斑。

"Bash命令可以被運行,因為雙引號被用來向系統記錄不正確的條目,"該漏洞的咨詢報告稱。因此,未經認證的黑客可以在登錄過程中執行惡意命令。

據Daily Swig報道,該漏洞存在於/login/index.php組件中,由於CWP在記錄不正確的條目時使用錯誤的結構,導致該嚴重漏洞的產生。該結構是: echo"incorrect entry, IP address, HTTP_REQUEST_URI">> /blabla/wrong.log。"由於請求URI來自用戶,而且你可以看到它在雙引號內,所以有可能運行$(blabla)這樣的命令,這是一個bash功能,"Türle表示。

考慮到利用的簡易性和嚴重性,以及可用的利用代碼,使用Control Web Panel的組織應確保他們運行的是0.9.8.1147或更高版本。