如果你正在尋找一種可以很快賺到很多錢的方法,你可以嘗試尋找操作系統和關鍵應用軟件中的安全漏洞,並申請漏洞賞金。一位研究人員在發現一種無需密碼就能解鎖Android手機的方法後,從Google那裡獲得7萬美元的報酬,而且他是無意中做到的。

匈牙利的研究人員David Schütz報告這個高危漏洞,被追蹤為CVE-2022-20465,它被描述為由於代碼中的邏輯錯誤導致的鎖屏繞過,可能導致本地權限升級,不需要額外的執行權限。

觸發該漏洞需要攻擊者擁有一臺Android設備,但它的危害程度相當大,可以一次規避包含由PIN、形狀、密碼、指紋或臉部保護的屏幕鎖在內的所有保護方法。Schütz在旅行24小時後發現這個缺陷,他的Pixel 6在發送一系列短信時出現死機。連接充電器並重啟設備後,Pixel要求輸入SIM卡的PIN碼,這與鎖屏密碼是分開的;它的目的是阻止別人從物理上盜取SIM卡並使用它。舒茲記不起他的密碼,在他輸入三次錯誤的數字後,導致SIM卡被鎖定。

重置鎖定的SIM卡的唯一方法是使用個人解鎖密碼,即PUK。這些代碼通常印在SIM卡的包裝上,或者可以通過致電運營商的客戶支持來獲得。Schütz使用前者,使他能夠重置PIN。但是,Pixel沒有要求提供鎖屏密碼,而隻是要求進行指紋掃描,出於安全考慮,Android設備在重啟後要求提供密碼/PIN。

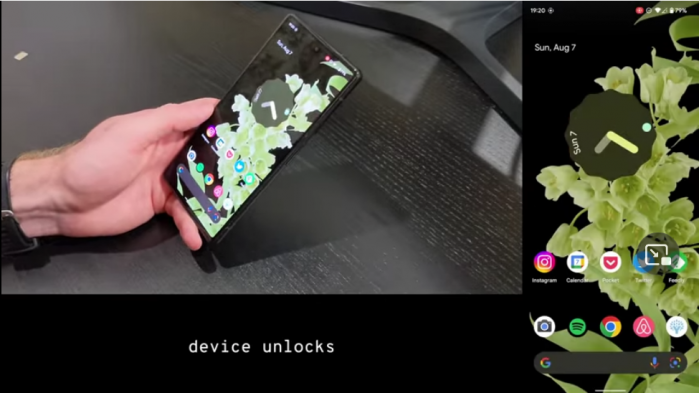

舒茨對這種異常情況進行實驗。最終,他發現可以再不重啟設備的情況下重現這些動作,從而繞過整個鎖屏,甚至不需要指紋就可以進入主界面。

Schütz說,這個過程在他的Pixel 6和Pixel 5上均有作用。Google在11月5日的最新Android系統更新中修復這一問題,但不懷好意的攻擊者至少可以在接下來的數月內繼續利用它。所有運行Android 10到Android 13的設備如果沒有更新到2022年11月的補丁都會受到影響。

Google可以向報告鎖屏繞過漏洞的人支付最高10萬美元,Schütz獲得相對較少的7萬美元,這是因為有人已經報告他發現的那個漏洞,但Google無法重現它。

觀看漏洞PDC錄像:

https://www.youtube.com/watch?v=dSgSnYPgzT0