近日泄漏到4chan和GitHub上的AlderLakeBIOS源碼,已經得到英特爾的證實,可知其中6GB文件包含用於構建和優化BIOS/UEFI映像的工具和代碼。該公司在致Tom'sHardware的聲明中稱:“我公司專有的UEFI代碼,似乎已被第三方泄露。但Intel認為這不會暴露任何新的安全漏洞,因為我們不依賴混淆信息作為安全措施”。

此外英特爾發言人表示,與這份代碼有關的漏洞研究,仍被“Project Circuit Breaker”賞金項目所涵蓋。同時該公司正在與客戶和安全研究社區聯系,以讓大傢知悉這一情況。

Tom's Hardware 指出,計算機的“基本輸入輸出”(BIOS)/“統一可擴展主機接口”(UEFI),用於在操作系統加載前對硬件進行初始化。

在其肩負的諸多職責中,就包括與某些安全機制建立連接 —— 比如“可信平臺模塊”(TPM)。

在本次代碼泄露之後,惡意行為者和安全行業,顯然都會積極投入深度研究,以找到潛在的後門或安全漏洞。

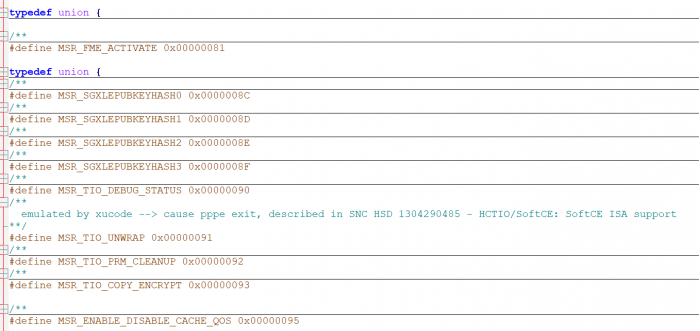

知名安全研究人員 Mark Ermolov 在早期報告中指出,他已發現通常為特權代碼而保留的秘密 MSR(模型特定寄存器)和用於 Intel Boot Guard 的簽名私鑰。

前者意味著 Alder Lake 平臺或遇到潛在的安全問題,而後者可能導致 Intel Boot Guard 功能失效。

此外還有用於 BootGuard 和 TXT 可信執行技術的 ACM 身份驗證代碼模塊的跡象,預示著未來可能存在信任根(root of trust)問題。

不過曝光問題的影響和廣度可能相對有限,畢竟大多數主板和 OEM 廠商都有類似的工具和信息,可用於為英特爾平臺構建固件。

更重要的是,英特爾宣稱其不依賴基於信息混淆的安全措施,意味著該公司在提供給外部供應商之前,已對將高度敏感的材料展開過一番清理。

至於英特爾鼓勵研究人員提交漏洞的 Project Circuit Breaker 漏洞賞金計劃,該公司會依照問題的嚴重程度,給予每個漏洞 500 ~ 10 萬美元不等的獎勵。

最後,英特爾尚未找到本次泄露的源頭,目前也不清楚相關代碼是否可以讓 Coreboot 等開源組織間接受益。

不過從當前已被移除的 GitHub 存儲庫(仍有廣泛的復制留存)來看,它似乎是由來自 LC Future Center 的原始設計制造商(ODM)員工所創建的。