之前我們報道過英特爾酷睿AlderLakeBIOS的源代碼已在被完整地泄露,未壓縮版本的容量有5.9GB,它似乎可能是在主板供應商工作的人泄露的,也可能是一個PC品牌的制造夥伴意外泄露的。

一些Twitter用戶似乎認為該代碼源自4chan。昨天,它進被分享到GitHub,在今天早些時候被撤下之前,有人查看它的源代碼日志,發現最初的提交日期是9月30日,作者被標記為LC Future Center的一名員工,這是一傢可能生產筆記本電腦的公司,該代碼現在依然可以從幾個鏡像中獲得,並在互聯網上被分享和討論。

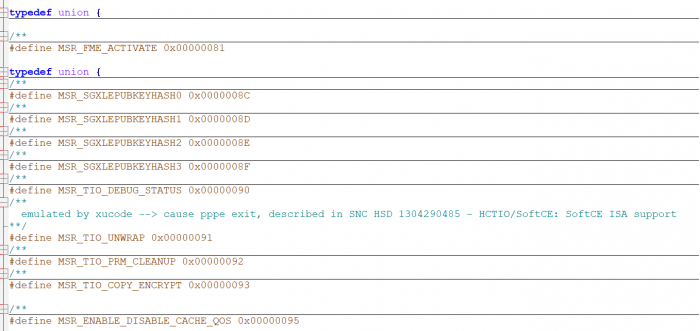

分析所有5.9GB的代碼可能需要好幾天時間,但有人已經發現一些有趣的部分。顯然,有多處提到"功能標簽測試",進一步將泄漏與OEM廠商聯系起來。其他部分據稱提到AMD的CPU,這表明代碼在離開英特爾後被修改。最令人震驚的是,一名研究人員發現對未記錄的MSR的明確引用,這可能構成重大的安全風險。

MSR(特定型號寄存器)是隻有BIOS或操作系統等特權代碼才能訪問的特殊寄存器。供應商使用它們來切換CPU內的選項,如啟用調試或性能監控的特殊模式,或某些類型的指令等功能。

一款CPU可能有數百個MSR,而英特爾和AMD隻公佈其中一半到三分之二的文檔。未記錄的MSR通常與CPU制造商希望保密的選項有關。例如,研究人員發現AMD K8 CPU內的一個未記錄的MSR是為啟用特權調試模式。MSR在安全方面也發揮著重要作用。英特爾和AMD都使用MSR選項來修補其CPU中在硬件緩解之前的Spectre漏洞。

安全研究人員已經表明,通過操縱未記錄的MSR,有可能在現代CPU中創建新的攻擊載體。這可能發生的情況非常復雜,不一定是現在正在發生的事情,但它仍然是一種可能性。應由英特爾來澄清情況和對其客戶造成的風險。