安全研究人員發明一種在SSH計算機到服務器通信中竊取加密密鑰的新方法。被破壞的SSH連接可以讓不懷好意者監控或滲出企業服務器與遠程客戶端之間交換的數據。這項研究建立在過去25年的研究基礎之上。

該漏洞利用 SSH 握手過程中自然出現的微小計算錯誤。幸運的是,它隻適用於 RSA 加密。不幸的是,RSA 算法約占測試網站的三分之一。在過去 7 年掃描的約 35 億個公共網站簽名中,約有 10 億個使用 RSA。在這一分組中,約有一百萬個實施方案暴露它們的 SSH 密鑰。

"在我們的數據中,約有百萬分之一的 SSH 簽名暴露 SSH 主機的私鑰,"合著者基根-萊恩(Keegan Ryan)表示。"雖然這種情況很少見,但互聯網上的巨大流量意味著 SSH 中的這些 RSA 故障經常發生。"

更糟糕的是,黑客可以使用相同或類似的技術破壞 IPsec 連接。在他們最近發表的論文《通過點陣的被動 SSH 密鑰破壞》中,研究人員指出,這可能會給使用 VPN 來確保連接安全和隱藏互聯網流量的公司或個人帶來滅頂之災:"在本文中,我們展示在 SSH 和 IPsec 協議中,使用 Coron 等人描述的晶格攻擊,可以從單一 PKCS#1 v1.5 添加的錯誤簽名中恢復被動 RSA 密鑰。"

該傳統漏洞利用者故意擾亂進程,導致握手過程出錯。或者,攻擊者也可以被動地等待錯誤發生。捕獲錯誤簽名後,利用"最大公分母"運算將其與有效簽名進行比較,以獲取確保密鑰安全的質數之一。不過,這種新攻擊使用的是基於網格的密碼學的一個分支。

攻擊者一旦獲得密鑰,就可以發動中間人攻擊。黑客控制的服務器使用不義之財密鑰冒充被攻擊的服務器,攔截並響應傳入的 SSH 通信。這樣,憑證和其他信息就很容易被竊取。如果攻擊者獲得錯誤的密鑰,IPsec 通信也會發生同樣的情況。

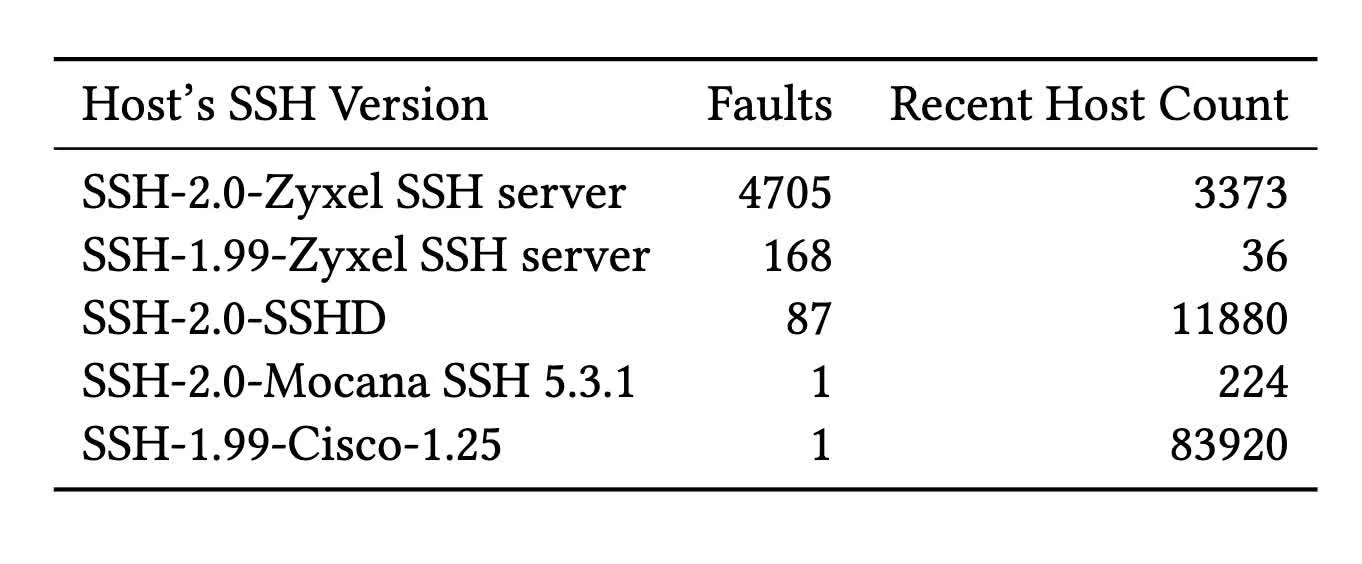

該小組主要在四傢制造商(思科、Zyxel、Hillstone Networks 和 Mocana)的設備中發現這一弱點。研究人員在公佈該漏洞之前通知原始設備制造商。隻有思科和 Zyxel 立即做出回應,Hillstone 則是在發佈後才回復的。

傳輸層安全的最新緩解措施加強對此類攻擊的防禦。Ryan 說,其他安全協議也必須采取類似的措施,尤其是 SSH 和 IPsec,因為它們的應用非常廣泛。即便如此,這類黑客攻擊的個人風險仍然相對較低。

您可以從密碼學電子打印檔案網站上閱讀或下載論文中的所有技術細節:

https://eprint.iacr.org/2023/1711.pdf