蘋果公司正在全面改革iMessage的加密安全,引入一種新的信息傳輸協議,以挫敗尚未成為可行威脅的高級計算,而且可能在數年內都不會成為可行威脅。蘋果公司已經在其安全的iMessage平臺中加入端到端加密技術。不過,雖然"聯系人密鑰驗證"等元素可以幫助用戶免受當前一代計算威脅的影響,但它可能很難應對量子計算。

為在量子計算機最終得到廣泛應用時挫敗它們,蘋果不會等到它們出現時才加強其安全性。正如蘋果安全研究博客周三發表的一篇文章所述,蘋果希望通過在 iMessage 中引入一種名為 PQ3 的新加密協議,保護現在進行的通信免受未來威脅。

加密依賴於數學問題和算法來維護安全性,而更復雜的模型僅憑加密被破解的本質就能提供更高的安全性。如果壞人無法獲得破解加密的密鑰,他們就隻能依靠暴力破解每一種可能的密鑰組合來破解算法。

對於當前的計算機來說,在發現正確的可能性之前,對每一種可能性進行計算是一項耗費時間和資源的任務。然而,量子計算機有可能快速完成同樣的計算,從而破解加密。

然而,由於量子計算仍在研究過程中,還不具備向更多人推廣的商業可行性,因此目前還無法使用量子計算。

由於量子計算在未來很可能會變得更加普及,不良分子仍在持有他們現在無法訪問的加密數據,相信他們可以在未來解密這些數據。這是一種被稱為"現在收獲,稍後解密"的攻擊方案,它更依賴於廉價的存儲,而不是試圖通過暴力破解安全的花費。

從理論上講,"現在收獲,稍後解密"確實意味著目前所有的加密通信都有可能在未來被人大規模收集,而量子計算則可以更容易地做到這一點。

後量子密碼學

為盡量降低使用量子計算所帶來的風險,密碼學傢們致力於研究後量子密碼學(PQC)。這包括正在成為量子安全協議基礎的新公鑰算法,即當前非量子計算機可以使用,但與量子計算機對抗時仍然安全的協議。

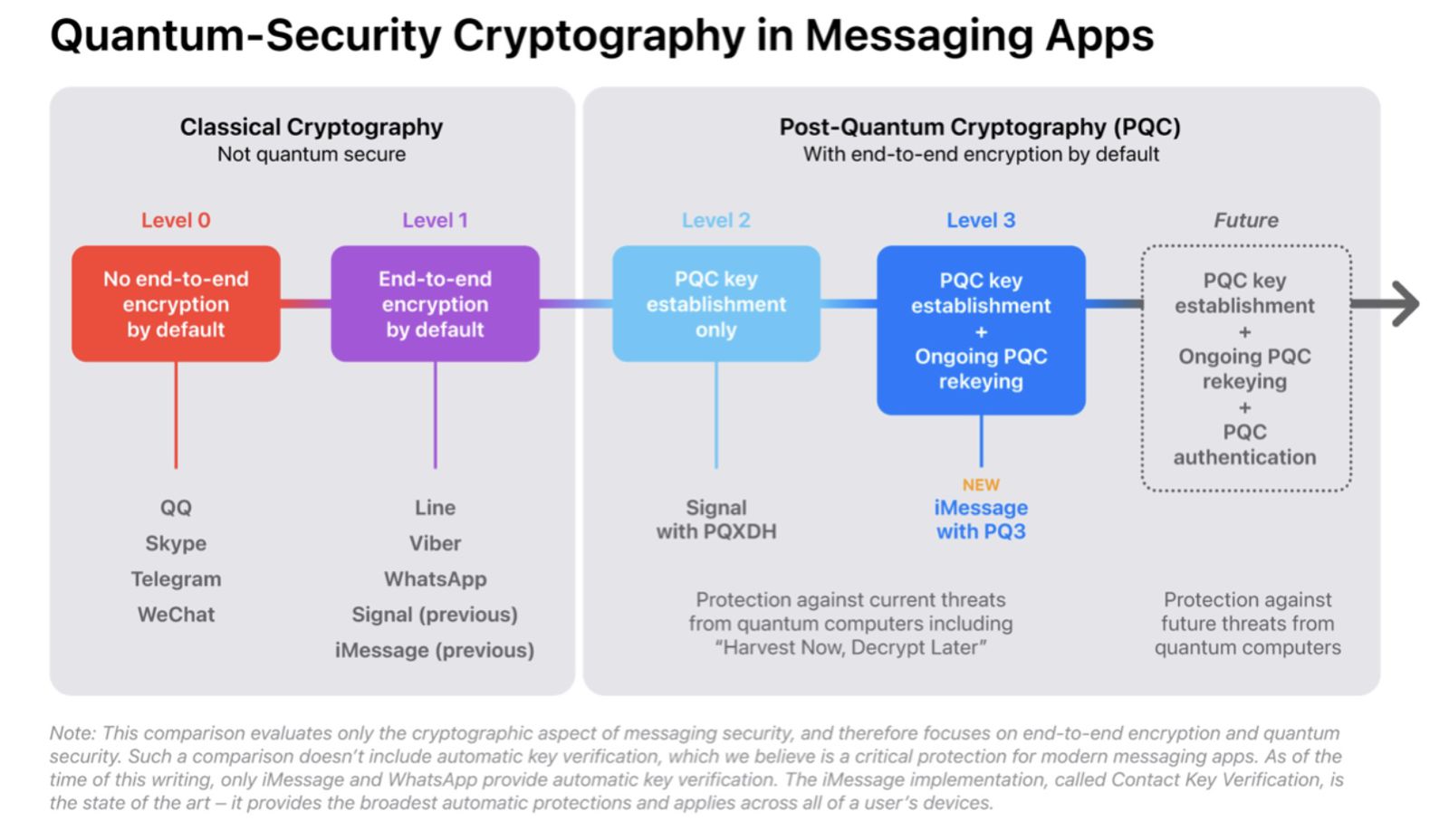

蘋果公司以分級的方式描述信息應用中的量子密碼學狀況,並隨著級別數字的增加而增加。0 級和 1 級被視為不含量子安全的經典密碼學,而 2 級及以上則被歸類為使用 PQC。

蘋果公司在信息平臺中對量子安全加密技術的分類

0 級適用於未使用任何量子安全技術的信息傳輸系統,默認情況下也不使用端到端加密。這包括 Skype、QQ、Telegram 和微信。

1 級仍未被歸類為量子安全,但它默認包含端到端加密。使用這種加密的服務包括 Line、Viber、WhatsApp 和以前版本的 iMessage。

在 PQC 等級方面,Signal 是第一個也是唯一一個被列為 2 級的大型信息應用,它支持後量子擴展 Diffie-Hellman(PQXDH) 密鑰協議。這基本上是在對話開始時使用雙方的公鑰來相互驗證。

不過,據蘋果公司稱,即使是第 2 級也有問題,因為它隻能在對話密鑰不被泄露的情況下提供量子安全。攻擊者有可能擁有破壞加密密鑰的手段,在密鑰被更改之前,攻擊者可以訪問加密對話。

通過定期更換密鑰,這就限制攻擊者在密鑰泄露的情況下可以看到的對話內容。無論是獲取密鑰還是嘗試量子處理,情況都是如此。

根據這一思路,蘋果公司表示,當 PQC 用於確保通信密鑰的初始建立和持續的信息交換時,應用程序應努力實現三級安全。第 3 級還應包括自動恢復加密安全的能力,即使密鑰遭到破壞。

iMessage 和 PQ3

蘋果公司宣佈,它已經提出一種新的加密協議,稱為 PQ3,並將納入 iMessage。這一變化提供"抵禦量子攻擊的最強保護",iMessage 將成為第一個也是唯一一個支持三級安全的軟件。

PQ3 到 iMessage 的推廣將從iOS 17.4、iPadOS 17.4、macOS14.4 和watchOS 10.4 的公開版本開始,並已納入開發者預覽版和測試版。支持 PQ3 的設備之間現有的 iMessage 對話將自動切換到新協議。

蘋果公司補充說,隨著"PQ3 在 iMessage 的大規模全球范圍內獲得運行經驗",PQ3 將在 2024 年底之前取代所有支持對話中的現有加密協議。

要使 PQ3 正常工作,蘋果需要滿足許多要求。這包括從對話一開始就引入後量子加密技術,以及限制使用單個受損密鑰可以解密多少對話內容。

它還必須采用混合設計,將後量子算法與當前的橢圓曲線算法相結合,這樣 PQ3 的安全性就不會低於當前的協議。此外,還需要攤銷信息大小,減少額外的安全開銷。

最後,它需要使用能夠"為新協議提供強有力的安全保證"的正式驗證方法,蘋果寫道。

關於最後一點,蘋果公司已經花很大力氣來正式驗證 PQ3 的有效性,包括由蘋果公司安全工程和架構部門的多學科團隊以及密碼學領域的權威專傢進行廣泛審查。

蘇黎世聯邦理工學院信息安全組組長戴維-巴辛(David Basin)教授和滑鐵盧大學的道格拉斯-斯蒂比拉(Douglas Stebila)教授領導的團隊對互聯網協議的後量子安全進行研究。他們各自使用不同的數學方法來證明,隻要底層加密算法還能繼續使用,PQ3 就能保持安全。

蘋果還聘請一傢領先的第三方安全咨詢公司對 PQ3 的源代碼進行獨立評估,結果沒有發現任何安全問題。

PQ3 如何工作

PQ3 在設備本地生成的公鑰中使用新的後量子加密密鑰,並將其發送到蘋果服務器進行 iMessage 註冊。即使接收方處於離線狀態,發送方設備也能從第一條信息和初始密鑰建立過程中獲得接收方的公鑰並生成後量子加密密鑰。

會話中還包含一個"定期後量子重配密鑰機制",可以自我修復密鑰泄露帶來的安全問題。與對話一起發送的新密鑰用於創建新的加密密鑰,這些密鑰無法通過分析以前的密鑰計算出來,從而進一步維護安全性。

攻擊者還必須擊敗混合設計,這種設計將橢圓曲線和後量子元素結合在一起,用於初始密鑰的建立和重配。

重配密鑰過程包括與加密設備一起在帶內傳輸新的公開密鑰材料,設備之間相互交換。基於橢圓曲線衍射-赫爾曼(ECDH)的新公鑰與響應同步傳輸。

由於後量子密鑰比現有協議大得多,蘋果通過定期重配密鑰而不是每條信息重配密鑰,最大限度地減少密鑰大小的影響。

是否重新鍵入和傳輸的條件是一個試圖平衡對話中信息的大小、連接能力有限的用戶的體驗以及保持基礎設施性能的需要的條件。蘋果公司補充說,如果將來需要,軟件更新可以增加重新鍵入的頻率,同時保持系統與所有支持 PQ3 的硬件向後兼容。

實施 PQ3 後,iMessage 將繼續使用經典加密算法驗證發送者身份和驗證聯系人密鑰驗證賬戶密鑰,因為它表示這些機制無法被未來的量子計算機追溯攻擊。

要在 iMessage 對話中插入自己,攻擊者需要一臺量子計算機,它能在通信之前或通信時破解驗證密鑰。蘋果公司聲稱,這可以阻止"立即收獲,稍後解密"方案,因為它要求量子計算機能夠在通信本身發生時實施攻擊。

蘋果公司認為,攻擊新協議的能力"還需要很多年",但其安全團隊堅持認為,它將繼續評估後量子驗證的需求,以擊敗未來的攻擊。