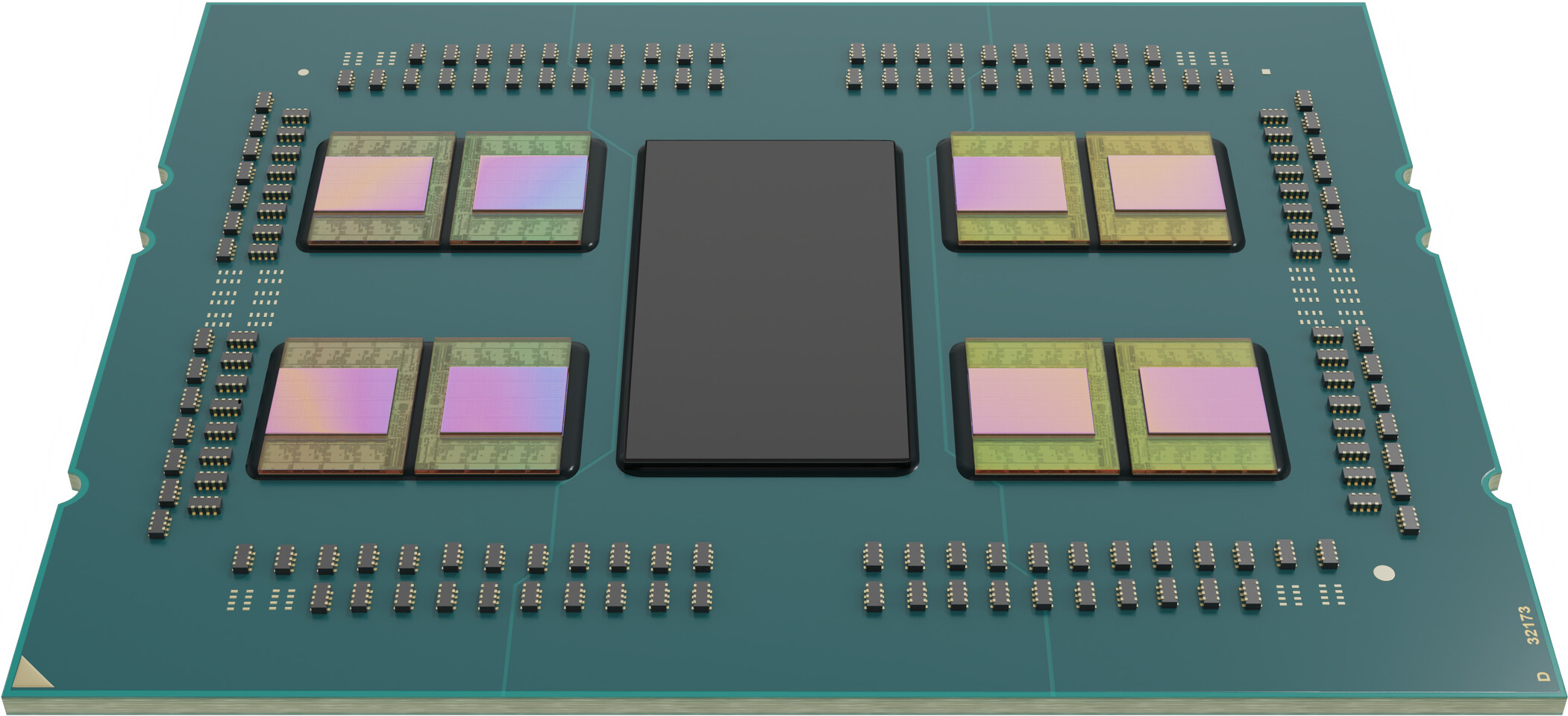

格拉茨理工大學(GrazUniversityofTechnology)和亥姆霍茲信息安全中心(HelmholtzCenterforInformationSecurity)的研究人員發佈他們關於CacheWrap的論文--CacheWrap是影響部分上一代AMDEPYCCPU的最新漏洞。該漏洞名為CVE-2023-20592,影響第一代EPYCNaples、第二代EPYCRome和第三代EPYCM

解更多:

https://cachewarpattack.com/

CacheWarp利用AMD安全加密虛擬化(SEV)技術中的一個漏洞進行攻擊,特別是針對SEV-ES(加密狀態)和SEV-SNP(安全嵌套分頁)版本。該攻擊是一種基於軟件的故障註入技術,可操控在 SEV 下運行的虛擬機 (VM) 的高速緩沖存儲器。它巧妙地迫使客座虛擬機被修改的緩存行恢復到以前的狀態。這種行為規避 SEV-SNP 設計用於執行的完整性檢查,使攻擊者能夠在不被檢測到的情況下註入故障。

與依賴特定客戶虛擬機漏洞的攻擊不同,CacheWarp 的用途更廣泛,也更危險,因為它並不依賴於目標虛擬機的特性。它利用 AMD SEV 的底層架構弱點,因此對依賴該技術實現安全的系統構成廣泛的威脅。CacheWarp 攻擊可以繞過加密虛擬化等強大的安全措施,對安全計算環境中的數據保密性和完整性構成重大風險。

AMD 已經為 EPYC Milan 發佈更新,提供熱加載微碼補丁,並更新固件鏡像,預計不會造成任何性能下降:

https://www.amd.com/en/resources/product-security/bulletin/amd-sb-3005.html

至於其餘幾代產品,AMD 表示,由於 SEV 和 SEV-ES 功能不是為保護客戶虛擬機內存完整性而設計的,而且 SEV-SNP 也不可用,因此第一代或第二代 EPYC 處理器(Naples 和 Rome)無法使用緩解措施。