蘇黎世聯邦理工學院(ETHZurich)的最新研究顯示,AMD的Zen平臺容易受到Rowhammer攻擊,從而影響DRAM的可用性。AMD采用Zen3和Zen2CPU的相對較舊的系統現在易受Zenhammer影響,公司建議用戶采取預防措施:

Rowhammer 是一個相當古老的漏洞,最初是在 2014 年通過卡內基梅隆大學和英特爾公司的合作研究發現的。該漏洞通過促使內存單元漏電來影響 DRAM 的內容,有可能使內存中的比特發生翻轉,從而破壞內存中的數據。此外,它還可能導致入侵者獲取敏感信息,該漏洞已擴展到 AMD 的 Zen 系統,因此現在被稱為"Zenhammer"。

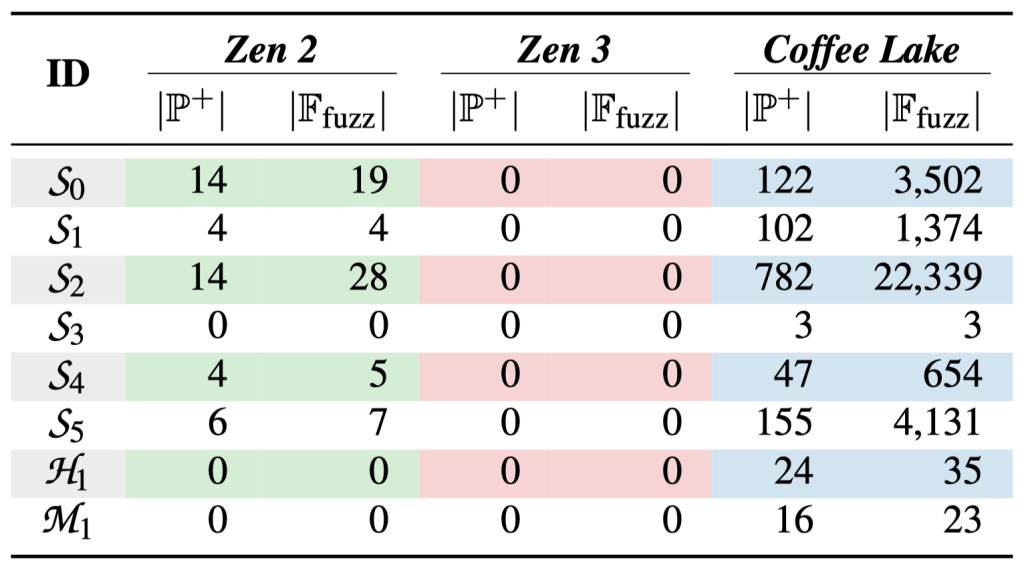

來自蘇黎世聯邦理工學院(ETH Zurich)的獨立研究人員找到一種方法,通過翻轉安裝在 Zen 2 和 Zen 3 系統中的 DDR4 內存中的位,通過 Rowhammer 實現來破壞內存內容。以下是他們的研究成果:

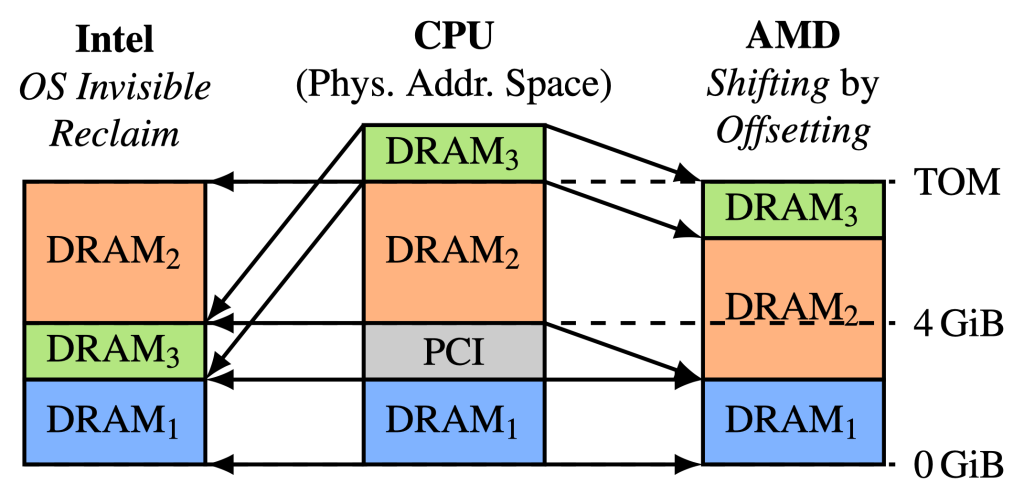

盡管 DRAM 具有非線性特性,但 ZenHammer 仍能反向設計 DRAM 尋址功能,使用專門設計的訪問模式來實現適當的同步,並在模式中精心安排刷新和柵欄指令,以提高激活吞吐量,同時保留繞過 DRAM 內緩解措施所需的訪問順序。

研究表明,AMD 系統存在漏洞,與基於英特爾的系統類似。在成功利用秘密 DRAM 地址功能後,研究人員能夠調整定時例程,並通過大量測試,將 Rowhammer 的效果整合到系統中,在 Zen 2 和 Zen 3 系統中翻轉內存內容。雖然這種情況對於相對較老的 AMD 消費者來說令人震驚,但 Team Red 已經對該問題做出快速反應,並發佈一份安全簡報來解決該問題。

AMD 將繼續評估研究人員關於首次在 DDR5 設備上演示 Rowhammer 位翻轉的說法。AMD 將在完成評估後提供最新信息。

AMD 微處理器產品包括符合行業標準 DDR 規范的內存控制器。對 Rowhammer 攻擊的易感性因 DRAM 設備、供應商、技術和系統設置而異。AMD 建議您與 DRAM 或系統制造商聯系,以確定是否容易受到這種新變種 Rowhammer 的攻擊。

AMD 還繼續建議采用以下現有 DRAM 緩解 Rowhammer 式攻擊,包括:

使用支持糾錯碼 (ECC) 的 DRAM

使用高於 1 倍的內存刷新率

禁用內存突發/延遲刷新

使用帶有支持最大激活計數 (MAC) (DDR4) 內存控制器的 AMD CPU

原代號為"那不勒斯"的第一代 AMD EPYC 處理器

第 2 代 AMD EPYC 處理器,原代號為"羅馬"

原代號為"米蘭"的第 3 代 AMD EPYC 處理器

使用配備支持刷新管理 (RFM) (DDR5) 內存控制器的 AMD CPU

原代號為"Genoa"的第四代 AMD EPYC™ 處理器

對於特別關註 Zenhammer 的用戶,建議自行實施AMD建議的緩解措施,以避免受到該漏洞的影響。與此同時,該公司正在對情況進行評估,並提供覆蓋面更廣泛的更新。