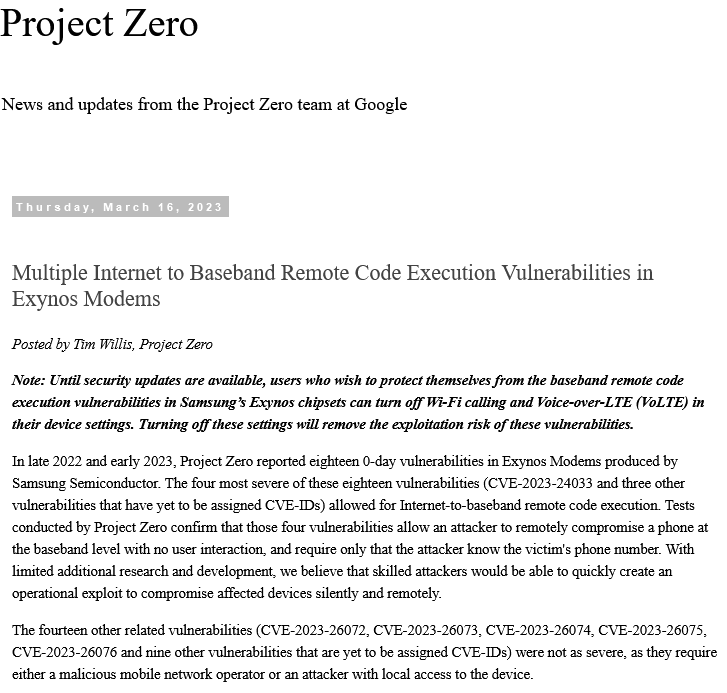

Google警告一些三星、Vivo和Pixel手機的用戶,一系列的漏洞使壞人隻需知道電話號碼就能入侵設備--而設備用戶不會註意到任何事情。Google內部的網絡安全專傢和分析師團隊ProjectZero在一篇博文中描述一些使用三星Exynos調制解調器的手機的18種不同的潛在漏洞。

這些漏洞是如此嚴重,以至於它們應該被視為零日漏洞(表明它們應該被立即修復)。在這些漏洞中,有4個漏洞,攻擊者隻需擁有正確的電話號碼,就可以獲得進出設備調制解調器的數據,如電話和短信。

解更多:

https://googleprojectzero.blogspot.com/2023/03/multiple-internet-to-baseband-remote-rce.html

其他14個漏洞不那麼令人擔憂,因為它們需要更多的努力來暴露其漏洞--正如TechCrunch所指出的,攻擊者需要訪問設備的本地或手機運營商的系統。

受影響設備的所有者應該盡快安裝即將到來的安全更新,盡管這取決於手機制造商決定何時為每個設備提供軟件補丁。同時,Google表示,設備所有者可以通過在設備設置中關閉Wi-Fi通話和VoLTE,避免成為這些漏洞的目標。

在博文中,Google列出哪些手機使用Exynos調制解調器--這無意中承認其高端Pixel手機多年來一直使用三星的調制解調器。該清單還包括少數使用特定調制解調器的可穿戴設備和汽車。

三星的手機,包括高端Galaxy S22系列,中端M33、M13、M12、A71和A53系列,以及價格低廉的A33、A21、A13、A12和A04系列。

Vivo的移動設備,包括S16、S15、S6、X70、X60和X30系列的設備。

Google的高端Pixel 6和Pixel 7系列設備(四個最嚴重的漏洞中至少有一個在3月的安全更新中被修復)。

任何使用Exynos W920芯片組的可穿戴設備。

任何使用Exynos Auto T5123芯片組的車輛。

博客文章說,Google在2022年底和2023年初向受影響的手機制造商報告這些漏洞的發現。但Zero按去哪團隊出於謹慎,選擇不披露其他四個漏洞,因為它們的嚴重性仍在持續,這打破其一貫的做法,即在向受影響公司報告後的一定時間內披露所有漏洞。

三星沒有立即回應評論請求。