研究人員在最新發表的論文中披露,蘋果M系列芯片中存在一個新發現的安全漏洞。據悉,這個漏洞源於一種名為數據內存依賴預取器(DMP)的硬件優化功能,它通過預測即將訪問的內存地址來提高處理器效率。

然而,DMP有時會錯誤地將密鑰等敏感數據內容與內存地址指針混淆,導致攻擊者可以通過“解引用”操作泄露信息。

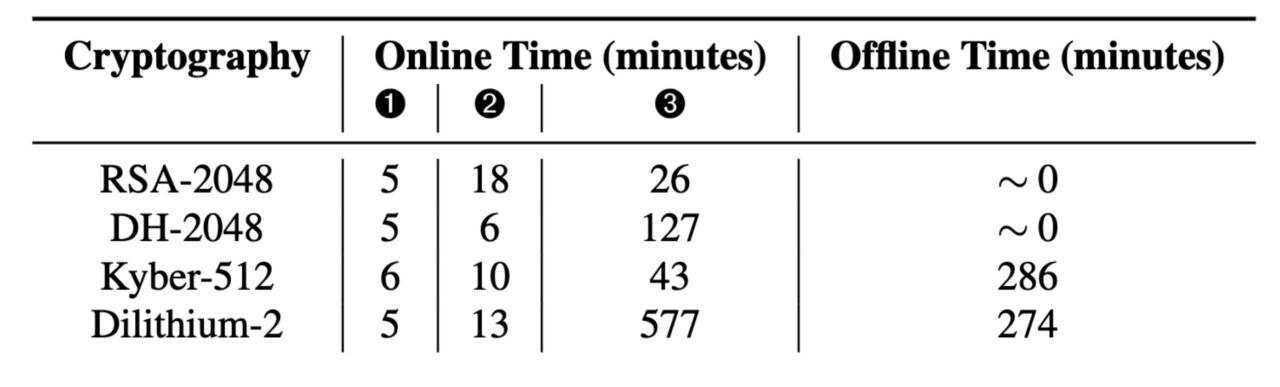

這個缺陷是一個側信道,當蘋果芯片運行廣泛使用的加密協議實現時,它允許端到端密鑰提取,這些軟件在執行加密操作時會大幅降低 M 系列的性能,尤其是在早期的 M1 和 M2 代產品上。當目標加密操作和具有正常用戶系統權限的惡意應用程序在同一 CPU 集群上運行時,該漏洞就會被利用。

攻擊者無法直接獲取加密密鑰,但可以通過操縱加密算法中的中間數據,使其在特定輸入下看起來像是地址,從而利用DMP的這一特性來間接泄露密鑰信息。

由於該漏洞深植於Apple Silicon芯片的核心部分,無法通過直接修補芯片來解決。為減輕這一影響,隻能依賴在第三方加密軟件中增加防禦措施。

然而,蘋果在實施任何緩解措施時都需權衡性能與安全性。因為這些措施可能會增加芯片執行操作的工作量,導致M系列芯片在執行加密操作時性能明顯下降,特別是在M1和M2系列上表現更為顯著。