近年來,勒索軟件的威脅已經變得相當普遍,而想要預測制定穩妥的防護策略,就需要對其原理展開深入分析。好消息是,在上周的一篇文章中,卡巴斯基在SecureList網站上分享瞭其對多款勒索軟件的調查報告,並揭示瞭一些常見的攻擊模式。

(來自:Kaspersky)

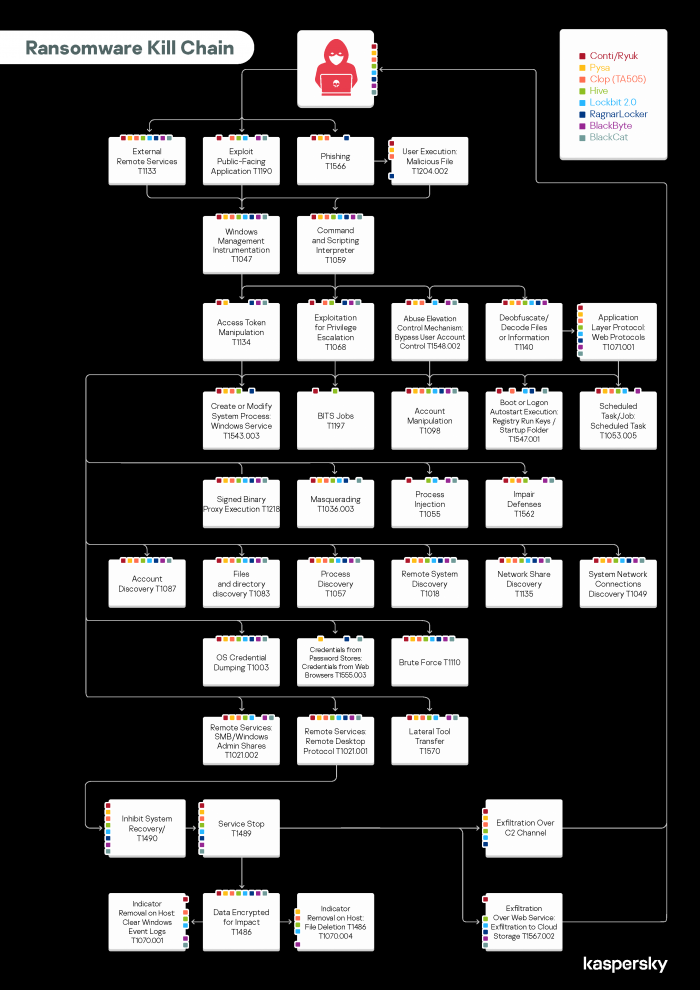

卡巴斯基重點介紹瞭八款活躍度勒索軟件,並指出幕後團夥為其選用瞭非常相似的運作模式。

據悉,該報告對 Conti / Ryuk、Pysa、Clop(TA505)、Hive、Lockbit 2.0、RagnarLocker、BlackByte 和 BlackCat 的策略、技術和流程(TTP)展開瞭深入分析。

參考文中分享的框圖,分析 / 數字取證專傢和其他安全工作者可借此來實施更有效的識別與打擊策略。

VentureBeat 指出,上述八個勒索軟件團夥在去年攻擊瞭美國、英國和德國地區各個行業的 500+ 組織。

而從 Kaspersky 羅列的幾十個步驟來看,每款勒索軟件的攻擊套路都是其所獨有的。

比如幾乎所有勒索軟件團夥都喜歡從外部遠程服務器開始下手,且隻有半數還在使用網絡釣魚的手段。

此外所有團夥都傾向於支持 WMI、命令和腳本解釋器、應用層協議、Web 協議、簽名二進制執行等目標。

最近的勒索軟件受害者,包括瞭 QNAP、ASUStor 和 NVIDIA 。而 6 月初的時候,富士康在墨西哥的工廠也遭遇瞭 Lockbit 2.0 的攻擊。

防止系統恢復或加密最有影響的數據,依然是相當常見的套路。不過一些不那麼流行的策略,還涉及 BITS 作業。以及從密碼存儲、或通過 Web 瀏覽器獲取賬戶憑證。