現代Windows版本支持通過Windows驅動程序模型(WDM)和Windows驅動程序框架(WDF)編寫的設備驅動程序。這兩種模式都可被利用來入侵已完全更新的Windows安裝,從而不受限制地控制易受攻擊的系統。

VMware威脅分析部門(TAU)的漏洞獵手發現34個獨特的易受攻擊Windows驅動程序,其中237個不同的文件哈希值屬於傳統設備。盡管其中許多驅動程序的安全證書已被吊銷或過期,但各行各業的公司和其他組織仍在使用它們來支持舊硬件。

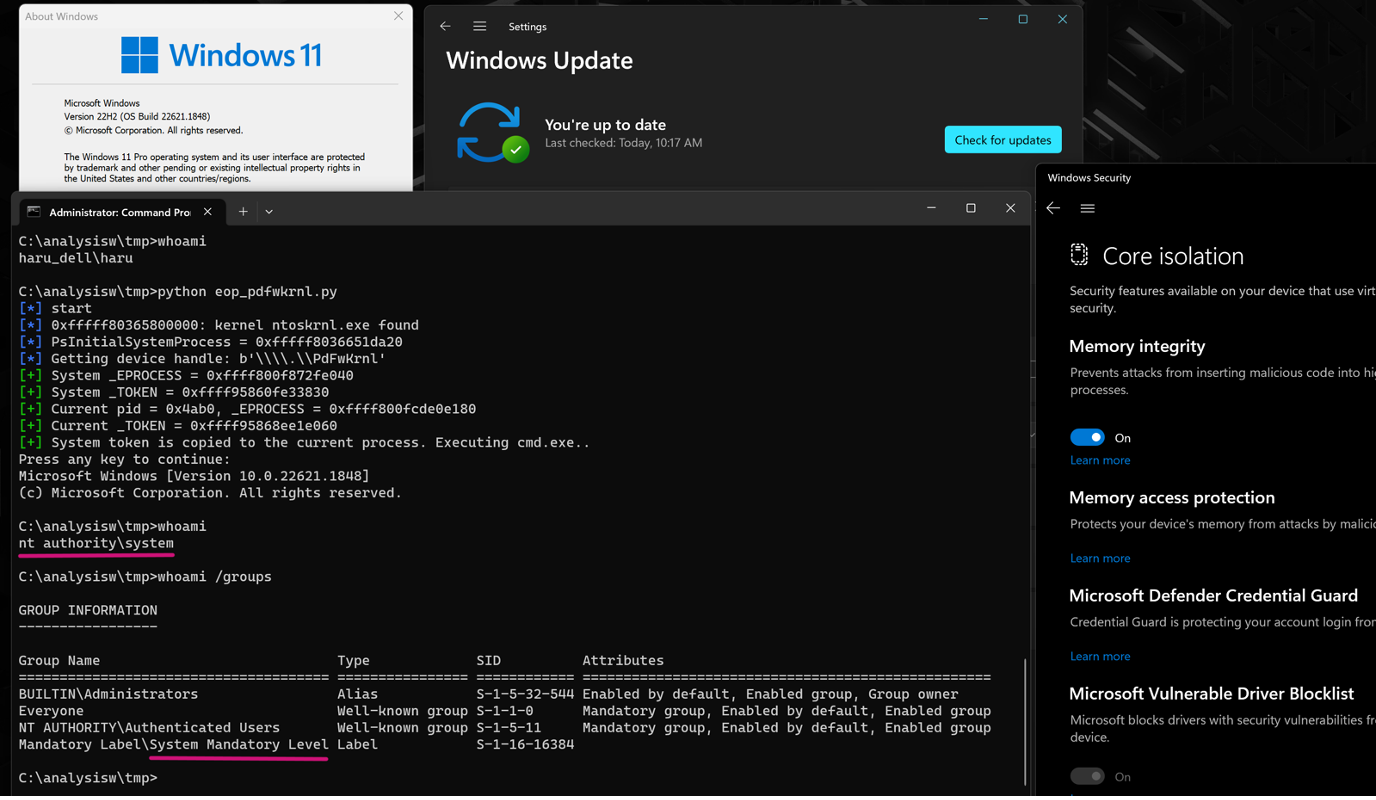

VMware 的 TAU 通過實施靜態分析自動化腳本發現這個"獨特"的攻擊向量,發現 30 個 WDM 和 4 個 WDF 驅動程序的固件訪問權限可為非管理員用戶提供對設備的完全控制。目前,Windows 11系統默認通過"受管理程序保護的代碼完整性"(HVCI)功能阻止易受攻擊的驅動程序;但是,TAU的分析人員能夠在支持HVCI的Windows 11系統上加載新發現的驅動程序,隻有5個驅動程序除外。

TAU說,通過利用易受攻擊的驅動程序,沒有系統權限的惡意行為者可以清除或更改機器的固件、提升訪問權限、禁用安全功能、安裝抗病毒引導工具包等。以前對易受攻擊驅動程序的研究主要集中在較老的 WDM 模式上,但 VMware 分析師也能在較新的 WDF 驅動程序中發現問題。

在發現存在漏洞的驅動程序後,研究人員開發強大的概念驗證(PoC)漏洞,以實際驗證他們的發現。一個針對 AMD 驅動程序 (pdfwkrnl.sys) 的 PoC 可以在支持 HVCI 的 Windows 11 操作系統上以"系統完整性級別"運行命令提示符 (cmd.exe),而另一個 PoC 則可以在英特爾 Apollo SoC 平臺上提供固件擦除功能(至少是固件自身 SPI 閃存中的前 4KB 數據)。

雖然研究人員已經報告大量易受攻擊的驅動程序,但TAU表示,他們的新分析方法足以發現仍包含有效簽名的新驅動程序。微軟試圖用"禁用名單"的方法來解決易受攻擊的驅動程序問題,但TAU提出一種更全面的方法。

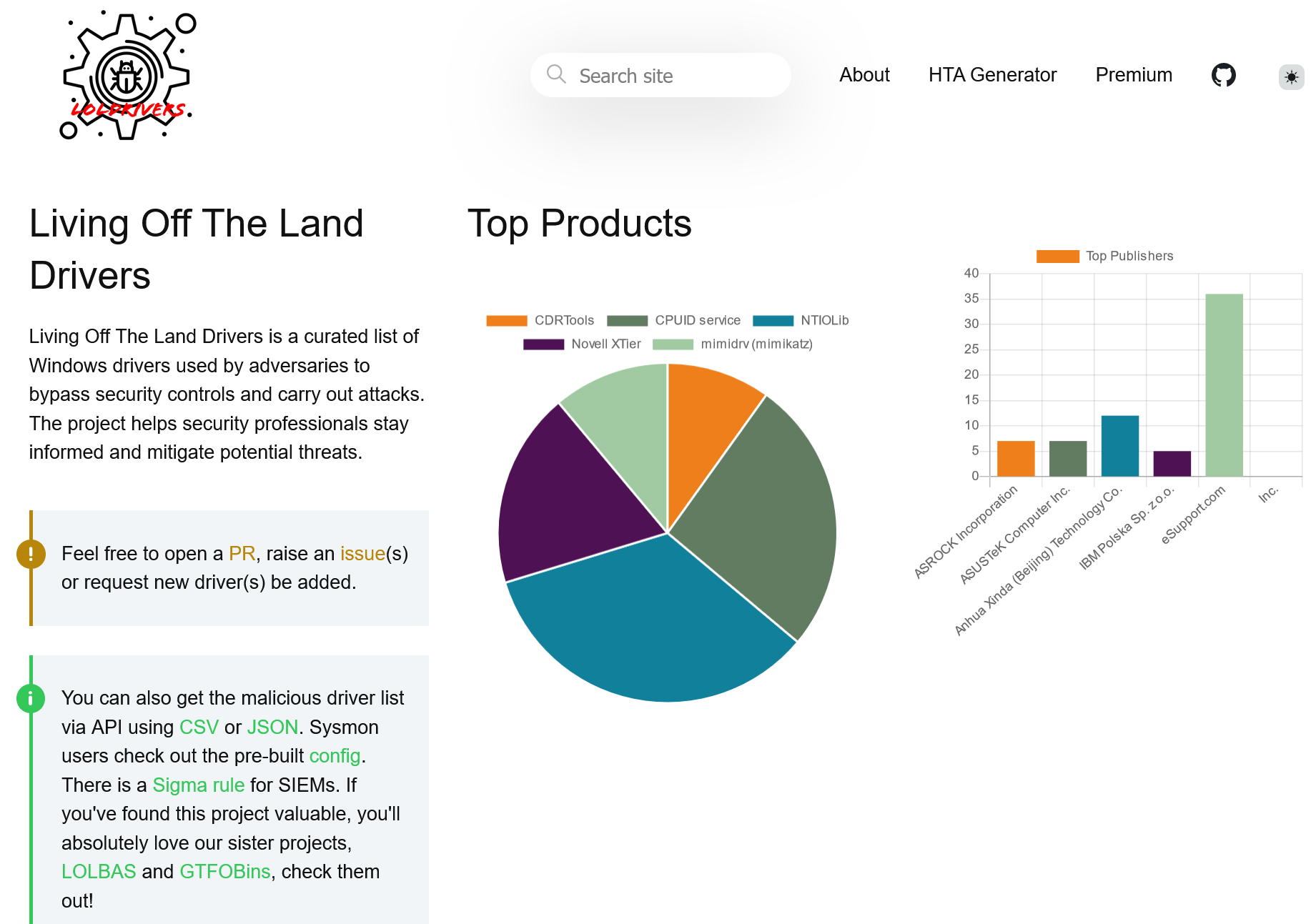

VMware 分析師正在 GitHub 上以開源代碼的形式發佈他們的腳本和PoC。他們還提供"僅限於"固件訪問的說明,但代碼可以很容易地擴展到其他攻擊載體。易受攻擊驅動程序的 IoC(入侵指標)列表已經公開,可通過"Living Off The Land Drivers watchlist"訪問:

https://www.loldrivers.io/