援引ArsTechnica報道,微軟近三年來始終無法正確保護WindowsPC免受惡意驅動程序的侵害。盡管微軟表示其WindowsUpdate根據設備的不同將新的惡意驅動程序添加到已下載的阻止列表中,但這些列表並未奏效。

由於設備方面的差距讓用戶非常容易受到“帶上自己脆弱的驅動”(bring your own vulnerable driver,BYOVD)攻擊。

驅動程序是計算機操作系統用來與外部設備和硬件(例如打印機、顯卡或網絡攝像頭)通信的文件。由於驅動程序可以訪問設備操作系統或內核的核心,因此微軟要求所有驅動程序都經過數字簽名,以證明它們可以安全使用。但是,如果現有的數字簽名驅動程序存在安全漏洞,黑客可以利用此漏洞直接訪問。

目前已經有證據表明黑客利用這種方式發起攻擊。8 月,黑客對用於超頻的實用程序 MSI AfterBurner 下手,在這個存在缺陷的驅動程序上安裝 BlackByte 勒索軟件。近期另一件此類事件是網絡犯罪分子利用遊戲 Genshin Impact 的反作弊驅動程序中的漏洞。

朝鮮黑客組織 Lazarus 於 2021 年對荷蘭的一名航空航天雇員和比利時的一名政治記者發動 BYOVD 攻擊,但安全公司 ESET 直到上個月底才曝光。

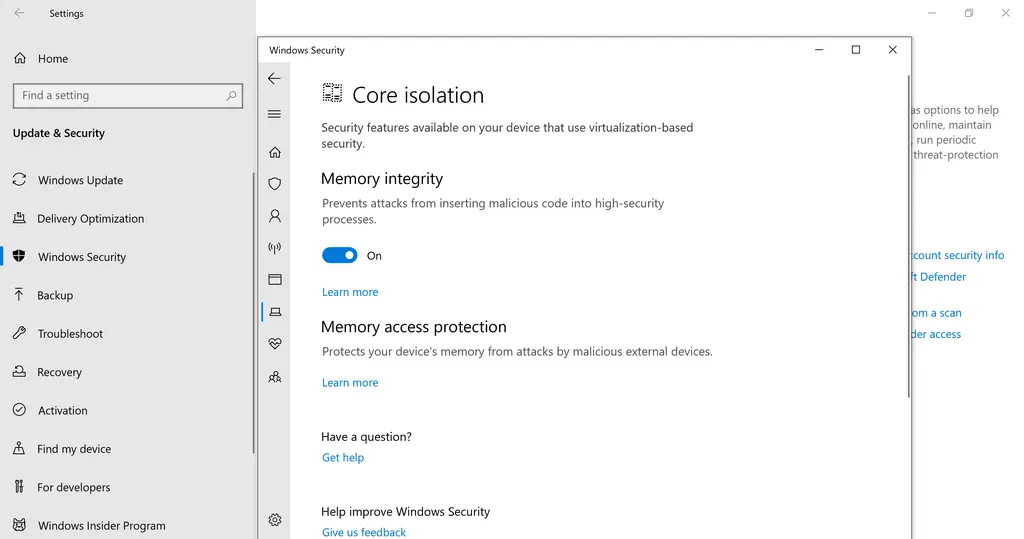

正如 Ars Technica 所指出的,微軟使用一種稱為虛擬機管理程序保護代碼完整性 (HVCI) 的東西,它應該可以防止惡意驅動程序,該公司表示,某些 Windows 設備默認啟用該驅動程序。

然而,Ars Technica 和網絡安全公司 Analygence 的高級漏洞分析師 Will Dormann 都發現,此功能無法為惡意驅動程序提供足夠的保護。

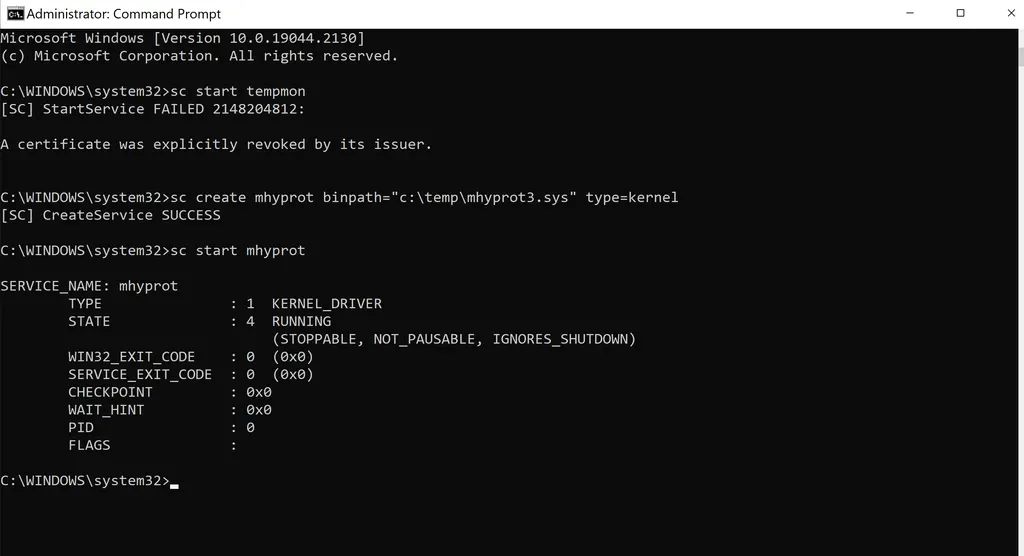

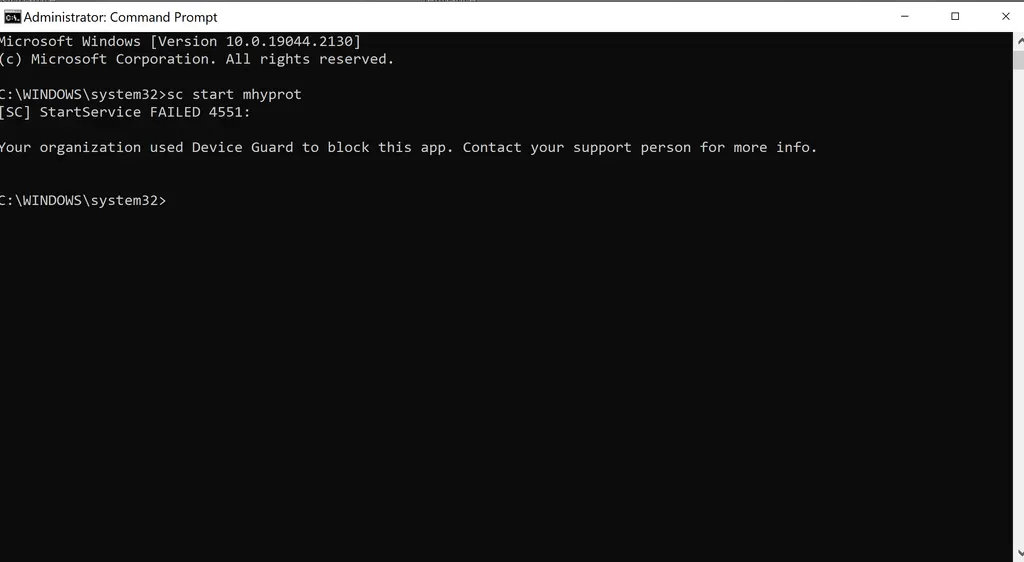

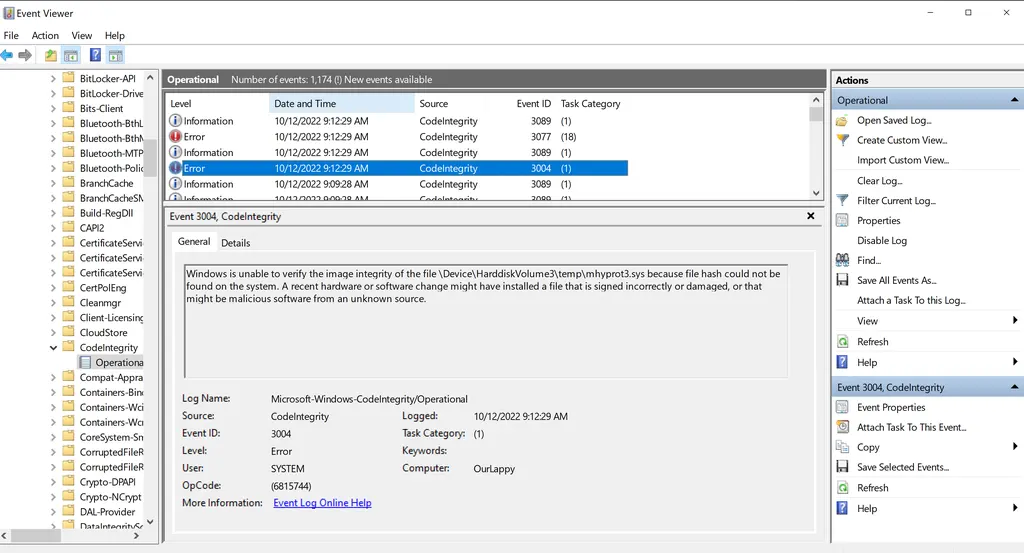

在 9 月發佈到 Twitter 的帖子中,Dormann 解釋說,他能夠在支持 HVCI 的設備上成功下載惡意驅動程序,即使該驅動程序在微軟的阻止列表中。

他後來發現,微軟的黑名單自 2019 年以來就沒有更新過,而且微軟的攻擊面減少 (ASR) 功能也無法抵禦惡意驅動程序。這意味著任何啟用 HVCI 的設備在大約三年內都沒有受到不良驅動程序的保護。

微軟於本月初修復這個問題。微軟項目經理 Jeffery Sutherland 在回復 Dormann 的推文時說:“我們已經更新在線文檔並添加一個下載,其中包含直接應用安裝包版本的說明。我們還在解決我們的服務流程中的問題,這些問題導致設備無法接收政策更新”。

微軟發言人表示:“易受攻擊的驅動程序列表會定期更新,但我們收到的反饋是操作系統版本之間的同步存在差距。我們已更正此問題,並將在即將到來的和未來的 Windows 更新中提供服務。文檔頁面將隨著新更新的發佈而更新”。