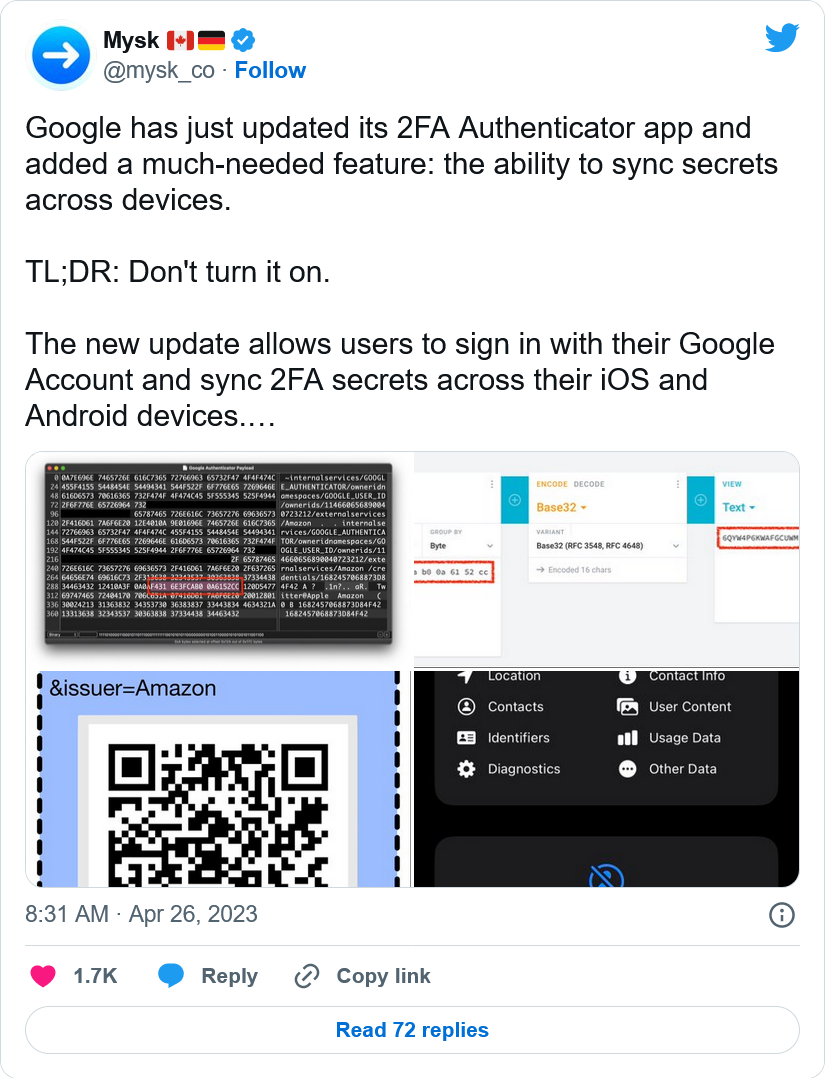

據軟件公司Mysk稱,本周早些時候更新的GoogleAuthenticator應用,允許用戶通過其Google賬戶進行基於雲的雙因素認證(2FA),但它本身卻並不是端到端加密的。

"我們分析應用程序同步秘密時的網絡流量,結果發現流量不是端對端加密的,"Mysk通過Twitter說,正如Gizmodo周三早些時候所報道的。"如截圖所示,這意味著Google可以看到這些秘密,甚至可能在它們存儲在他們的服務器上的時候。沒有選項可以添加口令來保護秘密。"

秘密是網絡安全的行話,指用於解鎖受保護或敏感信息的私人信息,因此,Mysk的安全研究人員建議人們不要開啟跨設備和雲端同步2FA密碼的功能。

2FA功能允許用戶在手機丟失或被盜的情況下仍然可以訪問代碼。這意味著Gmail、銀行應用程序或其他大量允許2FA的服務仍然可以通過Google賬戶訪問代碼,即使原始設備不能立即使用。不幸的是,啟用該功能缺乏同樣的加密水平--至少目前是這樣。

"端對端加密(E2EE)是一個強大的功能,它提供額外的保護,但代價是使用戶被鎖定在自己的數據之外而無法恢復,"一位Google發言人通過電子郵件回應。"為確保我們為用戶提供一整套選擇,我們也開始在我們的一些產品中推出可選的E2EE,我們計劃在未來為Google Authenticator提供E2EE。"

Google表示,它以這種初始方式提供該功能是為方便。

2FA在你的密碼之上提供一個額外的安全層。通過Authenticator應用程序生成的額外代碼可以防止不良分子僅憑密碼登錄你的賬戶。然而,對於大科技公司來說,密碼最終是一種脆弱和無效的保持賬戶安全的方式。

Google、蘋果和微軟已經聯合成立FIDO聯盟,即"在線快速身份認證"的簡稱。其目標是讓網站放棄密碼,改用生物識別登錄。這可以包括指紋掃描或面部掃描。它也可以包括電話驗證。將網站轉向"無密碼的未來"需要時間,在此之前,2FA仍將是保持賬戶安全的重要方式。