根據KrebsOnSecurity的一份報告,利用蘋果公司密碼重置功能中的一個似乎是漏洞的釣魚攻擊變得越來越普遍。多位蘋果用戶成為攻擊目標,這些攻擊會向他們發送無休止的通知或多因素驗證(MFA)信息,試圖讓他們批準更改AppleID密碼。

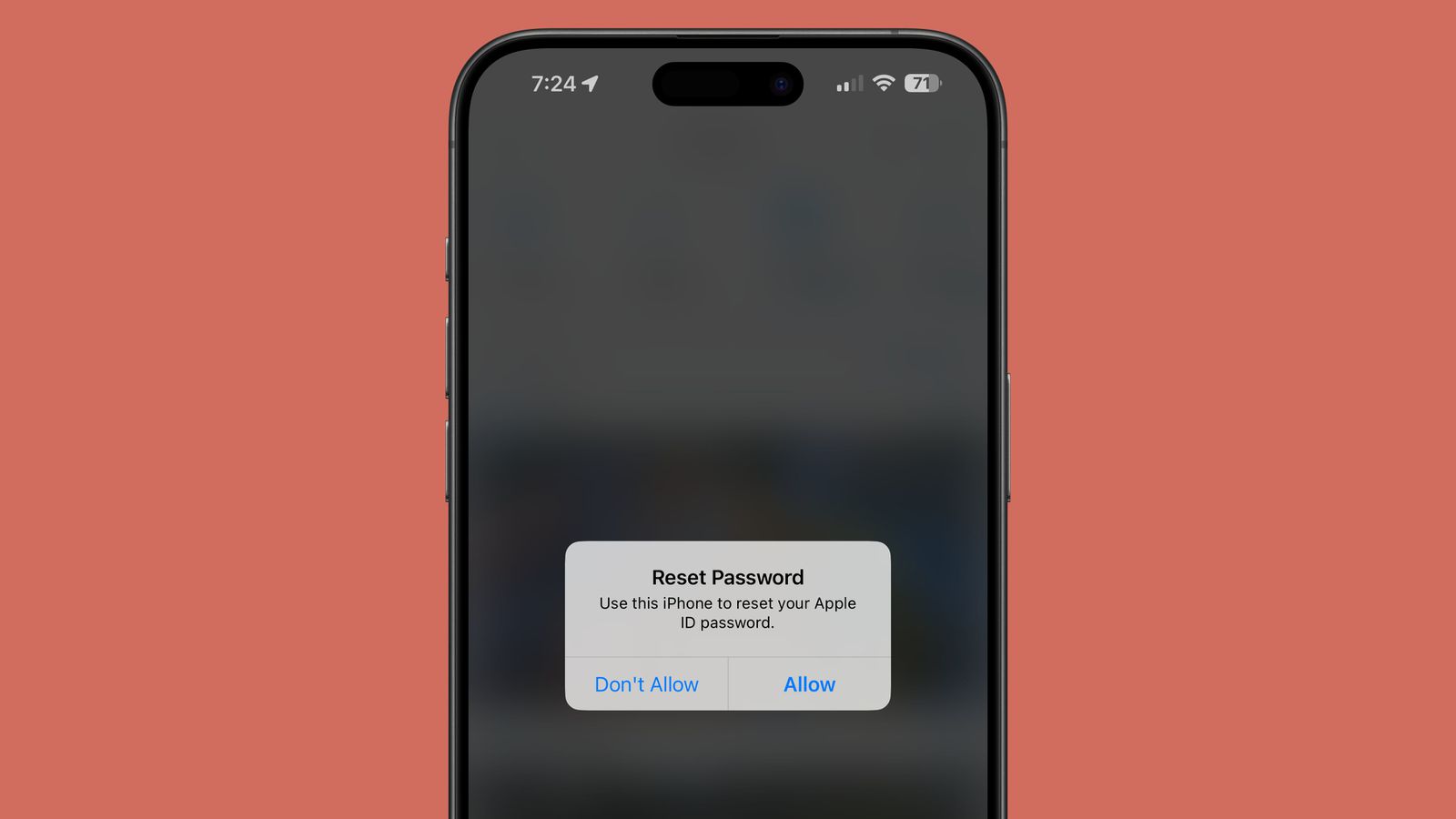

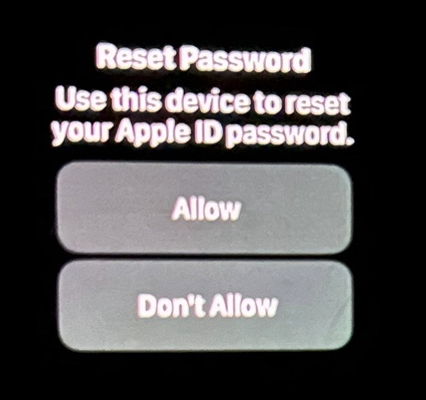

攻擊者可以讓目標用戶的iPhone、Apple Watch 或 Mac 一遍又一遍地顯示系統級密碼更改批準文本,希望目標用戶錯誤地批準請求,或者厭倦這些通知並點擊接受按鈕。如果請求被批準,攻擊者就能更改 Apple ID 密碼並鎖定蘋果用戶的賬戶。

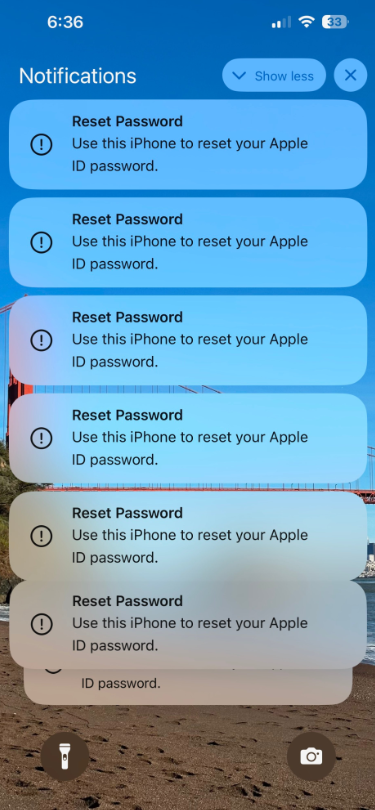

由於密碼請求以 Apple ID 為目標,因此會在用戶的所有設備上彈出。這些通知會導致所有鏈接的蘋果產品無法使用,直到每個設備上的彈出窗口被逐個刪除。Twitter 用戶帕特爾(Parth Patel)最近分享他被攻擊的經歷,他說在點擊 100 多個通知的"不允許"之前,他無法使用自己的設備。

當攻擊者無法讓用戶點擊密碼更改通知上的"允許"時,目標通常會接到看似來自蘋果公司的電話。在這些電話中,攻擊者聲稱知道受害者正在遭受攻擊,並試圖獲取一次性密碼,該密碼會在試圖更改密碼時發送到用戶的電話號碼上。

在帕特爾的案例中,攻擊者使用的是一個人肉搜索網站泄露的信息,其中包括姓名、當前地址、過去地址和電話號碼,這讓試圖訪問他賬戶的人有充足的信息依據。攻擊者碰巧弄錯自己的姓名,而且他還因為被要求提供蘋果公司明確發送的一次性代碼而產生懷疑,因為蘋果公司在發送信息時確認不會要求提供這些代碼。

這種攻擊似乎取決於作案者能否訪問與 Apple ID 相關聯的電子郵件地址和電話號碼。

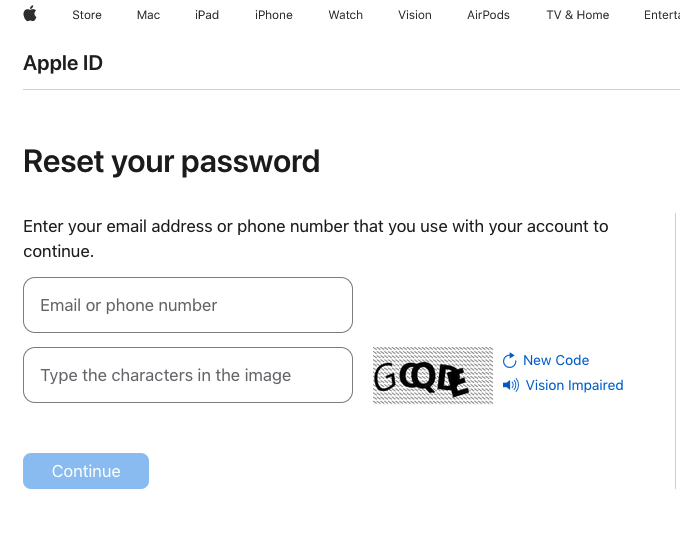

KrebsOnSecurity對這一問題進行調查,發現攻擊者似乎在使用蘋果公司的 Apple ID 忘記密碼頁面。該頁面需要用戶的 Apple ID 電子郵件或電話號碼,並有一個驗證碼。當輸入電子郵件地址時,頁面會顯示與蘋果賬戶關聯的電話號碼的最後兩位數字,輸入缺失的數字並點擊提交,系統就會發出警報。

目前還不清楚攻擊者是如何濫用系統向蘋果用戶發送多條信息的,但這似乎是一個被利用的漏洞。蘋果公司的系統不太可能被用來發送超過 100 個請求,因此很可能是設法繞過限制。

受到此類攻擊的蘋果設備用戶應確保點擊"不允許"所有請求,並應註意蘋果公司不會撥打電話來請求一次性密碼重置。