Satori威脅情報團隊的研究人員,剛剛曝光谷歌Play商店上發現的75款、以及蘋果AppStore上的10款廣告欺詐應用程序,並且它們的總計安裝量達到1300萬。除向受害移動設備用戶猛推廣告(可見或隱匿),開發者還通過冒充合法應用程序與演示而牟利。盡管通常情況下不被視作嚴重的威脅,但幕後運營者顯然可將之用於更危險的活動目的。

(來自:Human Security)

作為新一輪“Scylla”廣告欺詐活動的一部分,Satori 已經向谷歌和蘋果通報這一情況。

分析師認為,在 2019 年 8 月的“Poseidon”、以及 2020 年底達到頂峰的“Charybdis”之後,其正在掀起第三波活動。

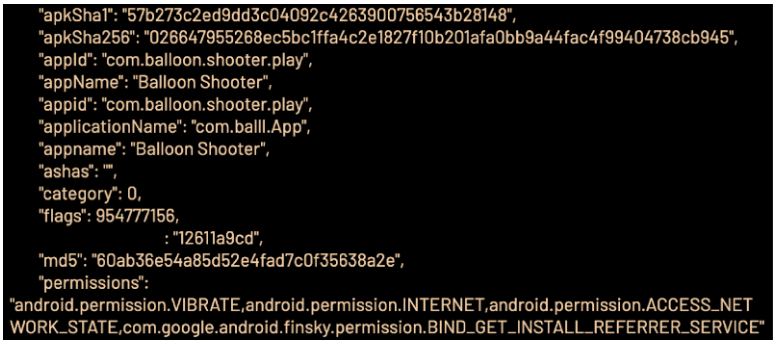

帶有 ID 欺騙指令的命令與控制(C2)服務器響應

目前谷歌和蘋果已經從 Android 和 iOS 官方應用商店中刪除相關廣告軟件。對於 Android 移動設備用戶來說,除非你已禁用 Play Protect 安全選項,否則系統是可以在更新後自動執行掃描的。

至於 iOS,我們尚不清楚蘋果將如何剔除已安裝在客戶端設備上的廣告軟件。實在不放心的話,你可以參考 Human Security 分享的以下嫌疑 App 列表。

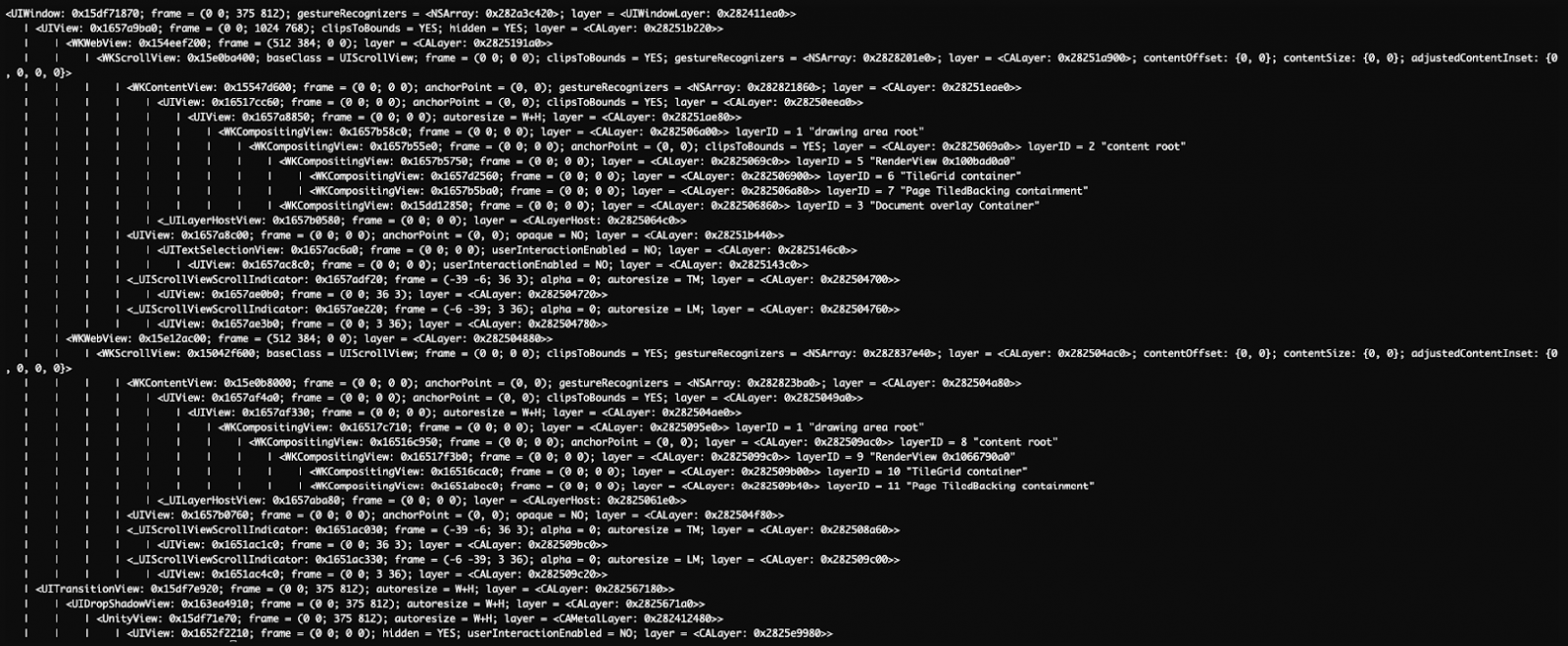

在網絡視圖中被揪出的廣告 UI 元素

iOS 應用列表:

● Loot the Castle —— com.loot.rcastle.fight.battle (id1602634568)

● Run Bridge —— com.run.bridge.race (id1584737005)

● Shinning Gun —— com.shinning.gun.ios (id1588037078)

● Racing Legend 3D —— com.racing.legend.like (id1589579456)

● Rope Runner —— com.rope.runner.family (id1614987707)

● Wood Sculptor —— com.wood.sculptor.cutter (id1603211466)

● Fire-Wall —— com.fire.wall.poptit (id1540542924)

● Ninja Critical Hit —— wger.ninjacriticalhit.ios (id1514055403)

● Tony Runs —— com.TonyRuns.game

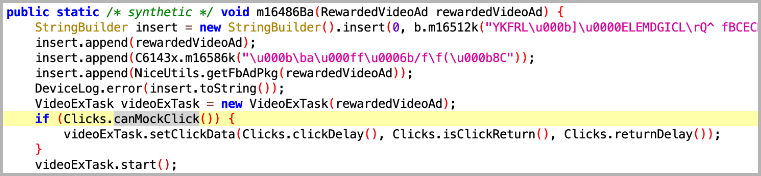

在隱形廣告上生成虛假點擊的代碼示例

Android 應用列表(超百萬次下載量):

● Super Hero-Save the world! —— com.asuper.man.playmilk

● Spot 10 Differences —— com.different.ten.spotgames

● Find 5 Differences —— com.find.five.subtle.differences.spot.new

● Dinosaur Legend —— com.huluwagames.dinosaur.legend.play

● One Line Drawing —— com.one.line.drawing.stroke.yuxi

● Shoot Master —— com.shooter.master.bullet.puzzle.huahong

● Talent Trap —— NEW —— com.talent.trap.stop.all

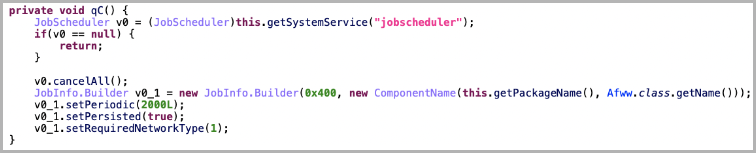

JobScheduler 代碼示例

Bleeping Computer 指出,Scylla 類廣告軟件因“掛羊頭,賣狗肉”欺騙用戶下載而臭名昭著。

其中 29 款模仿多達 6000 個基於 CTV 的應用程序,並定期循環改 ID 而逃過欺詐檢測。

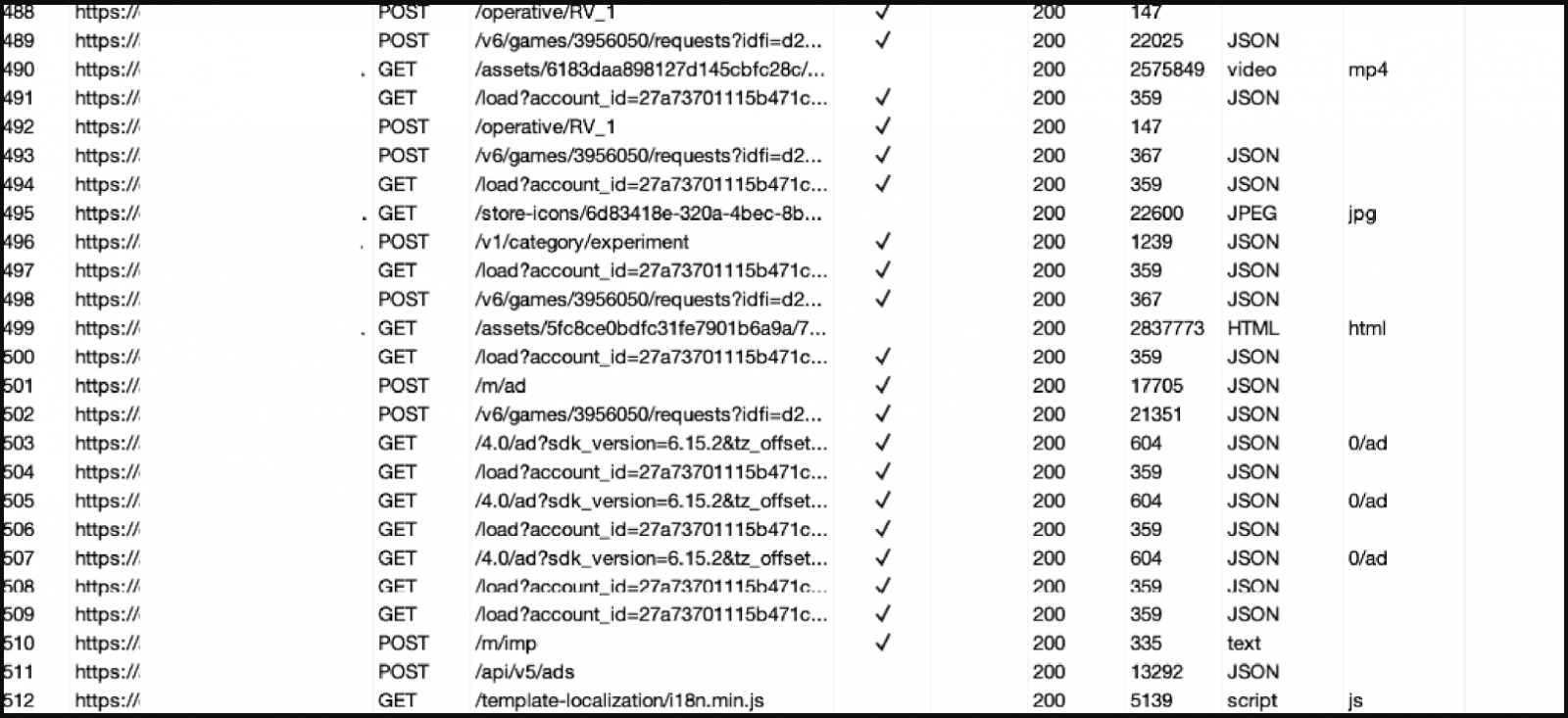

廣告流量的網絡日志

在 Android 平臺上,廣告會被加載在隱藏的 WebView 窗口中。由於一切發生於後臺,因而受害者始終無法留意到任何可疑的事情。

此外與“萬惡之源”Poseidon 相比,Scylla 還利用 Allatori Java 混淆器來加花代碼,使得針對此類廣告軟件的檢測和逆向工程變得更加困難。

Scylla 應用加載示例

綜上所述,Satori 威脅情報研究團隊建議 Android / iOS 用戶養成定期檢查已安裝 App 列表的習慣。

不過比揪出那些行為異常(比如導致過快耗電 / 流量消耗)的惡意或不需要的 App 更重要的,還是盡量避免從不受信任的來源下載軟件。