一名舉報人泄露一傢位於莫斯科的國防承包商的文件,據稱這些文件顯示該公司如何與俄羅斯軍事和情報機構合作,支持他們開展黑客行動,培訓特工,傳播虛假信息,以及掃描互聯網的漏洞。

一位對烏克蘭戰爭感到憤怒的匿名吹哨人提供關於莫斯科IT咨詢機構NTC Vulkan的文件。包括《衛報》在內的一些出版物的記者一直在與該消息來源合作,並剛剛發表被稱為"Vulkan文件"的告密文章。

這些文件的真實性已被五個西方情報機構和幾個獨立的網絡安全公司證實。它們將Vulkan網絡攻擊工具與黑客組織Sandworm聯系在一起,美國政府稱Sandworm曾兩次導致烏克蘭停電並破壞韓國的奧運會。它也被認為是發起NotPetya的幕後推手。

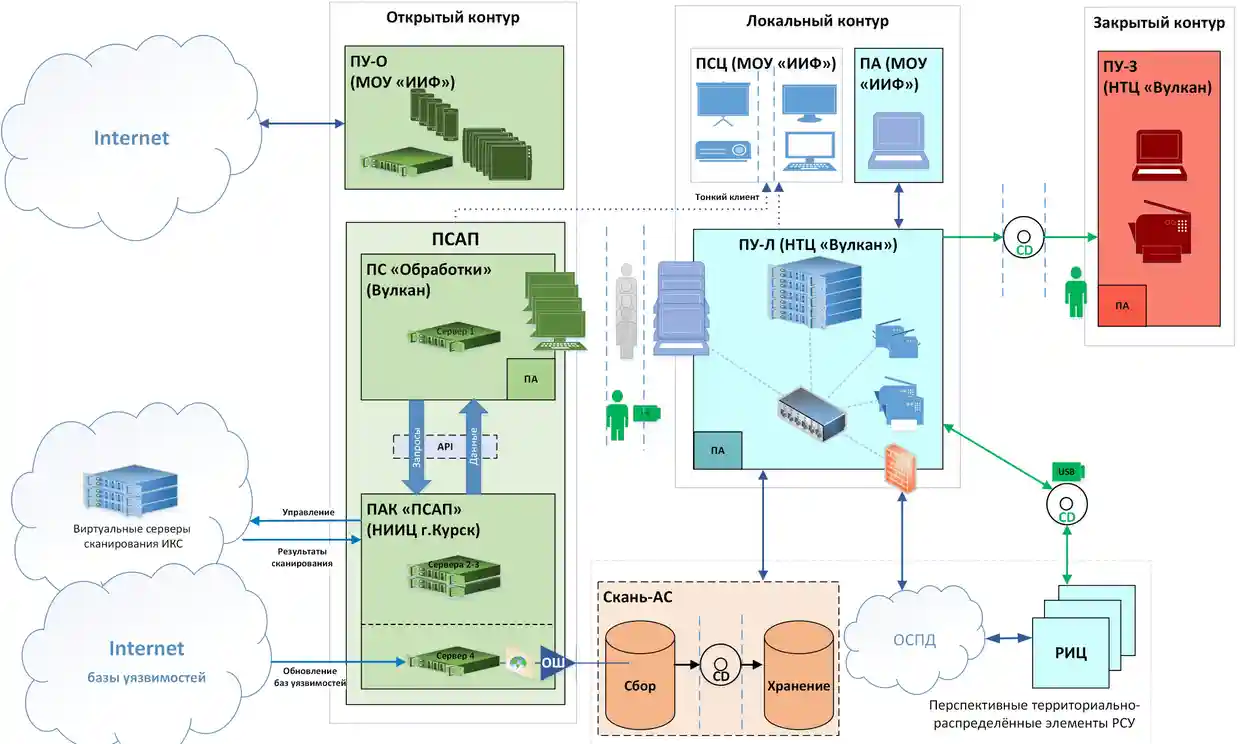

這個代號為Scan-V的工具在互聯網上掃描漏洞,並將其發現的內容儲存起來,以供日後分析和用於網絡攻擊。另一個名為Amezit的工具被描述為一個框架,用於控制在線信息環境,並通過創建虛假的社交媒體檔案等方法操縱公眾輿論。它還被用來"加強心理行動,並存儲和組織數據,以便進行上遊的溝通工作"。

另一個系統,即Crystal-2V,是一個為行動人員提供的培訓計劃,解釋協調對鐵路、航空和海上基礎設施的攻擊所需的方法。

消息人士在去年入侵烏克蘭的幾天後爆料給德國《南德意志報》。他們說,俄羅斯武裝部隊的情報部門GRU和該國的聯邦安全局FSB"隱藏在"Vulkan背後。

"人們應該知道這其中的危險,"這位舉報人說。"由於烏克蘭發生的事件,我決定將這些信息公開。該公司正在做壞事,俄羅斯政府是懦弱和錯誤的。我對入侵烏克蘭和那裡發生的可怕事情感到憤怒。我希望你能用這些信息來展示閉門造車的情況。"

這批超過5000頁的文件日期分佈在2016年至2021年之間,還包括電子郵件、內部文件、項目計劃、預算和合同。俄羅斯多次針對烏克蘭的計算機網絡,但沒有確切的證據表明Vulkan創建的工具被用於現實世界的攻擊。

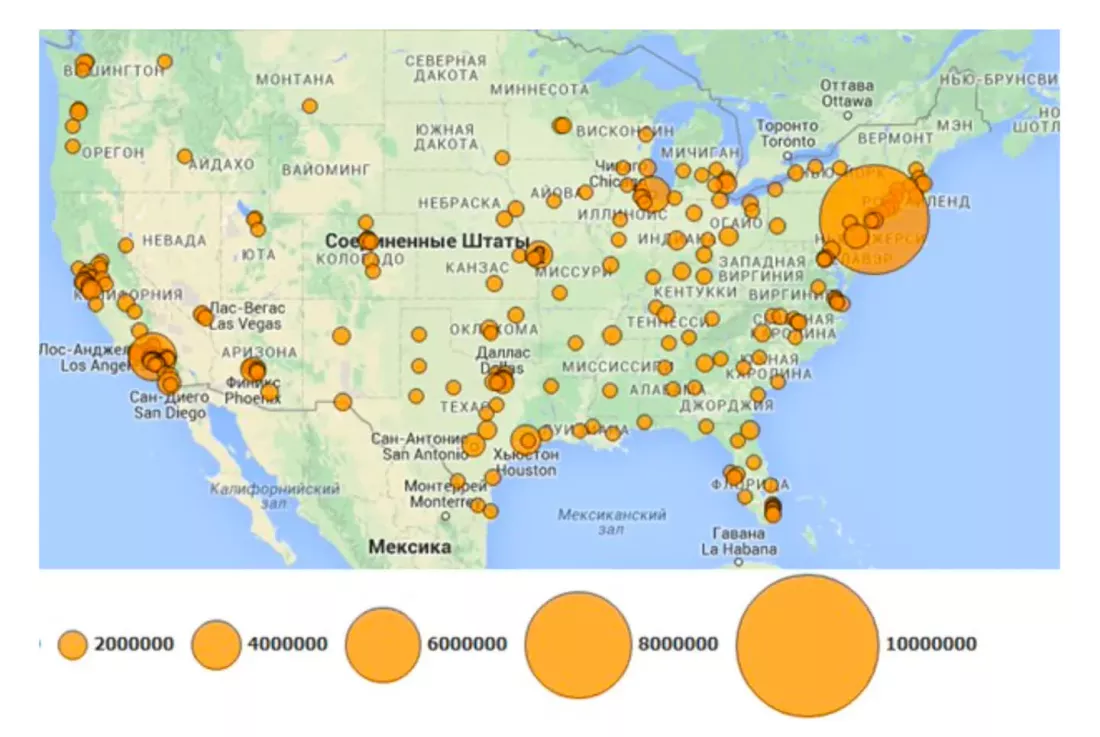

泄漏內容中最令人擔憂的部分之一是顯示潛在目標的插圖。其中一張地圖包含美國各地的圓圈,似乎代表互聯網服務器的集群;另一張地圖顯示瑞士一傢核電站的細節。還有一份文件顯示,工程師建議俄羅斯通過使用2016年從美國國傢安全局竊取的黑客工具來增加自己的能力,並在網上發佈。

這些文件不包括經核實的目標、惡意軟件代碼或將該公司與已知網絡攻擊聯系起來的證據。

NTC Vulkan和克裡姆林宮官員都拒絕發表評論的請求。